یافتههای جدید محققان امنیتی شرکت چکپوینت نشان میدهد که یک کمپین بدافزاری مرتبط با گروهی از هکرهای ایرانی، موسوم به Rampant Kitten، حداقل به مدت ۶ سال، نهادها و مجموعههای سیاسی مخالف حکومت ایران را در کشورهای مختلف مورد هدف خود قرار داده است.

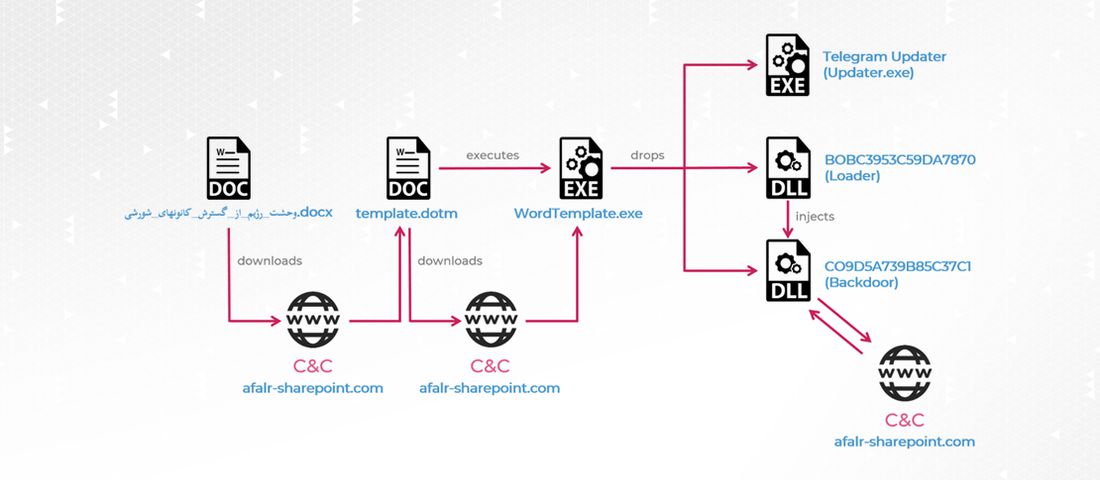

محققان اولینبار این گروه را از طریق یک فایل منتشر شده با نام «The Regime Fears the Spread of the Revolutionary Cannons.docx.» که اشاره به کشمکشهای بین جمهوری اسلامی و سازمان مجاهدین خلق دارد، شناسایی کردهاند.

این فایل پس از اجرا شدن، شروع به برقرار ارتباط با سرورهای کنترل و فرمان مهاجمان میکند که برای این مورد، از نام یک وبسایت جعلی غیرانتفاعی برای کمک به مخالفان ایرانی استفاده شده است. همچنین در ادامه یک کد ماکرو مخرب دانلود میشود که اسکریپتی را برای دانلود و اجرای پیلودهای مرحله بعد، اجرا میکند. این پیلود بررسی میکند که آیا پیامرسان تلگرام در دستگاه قربانی نصب شده است یا خیر و در صورت وجود این برنامه در دستگاه قربانی، اقدام به سرقت فایلهای تلگرام میکند.

علاوه براین، محققان طی تحقیقات خود یک برنامه مخرب اندروید مرتبط با این گروه را شناسایی کردند که این برنامه در ابتدا به نظر میرسد که سرویسی برای کمک به فارسیزبانانی است که قصد گرفتن گواهینامه رانندگی در سوئد را دارند.

اما در واقعیت، هنگامی که قربانیان این برنامه را دانلود میکنند، بدافزار به کار رفته در آن، به پیامهای کوتاه دسترسی پیدا کرده و با ارسال همه پیامهای حاوی کد احراز هویت دو مرحلهای به یک شماره تحت کنترل مهاجم، امکان دورزدن احراز هویت چند عاملی را برای هکرها فراهم میسازد.

این برنامه همچنین یک حمله فیشینگ با هدف سرقت اطلاعات ورود به حساب گوگل قربانیان ار نیز اجرا میکند. برای این کار، مهاجمان، قربانی خود را به یک صفحه تقلبی ورود به حساب گوگل هدایت کرده و اطلاعات ورود تایپ شده توسط قربانی را به سرقت میبرند.

توضیحات بیشتر: