براساس گزارشهای منتشر شده، محققان امنیتی شرکت پروفپوینت موفق به شناسایی سوءاستفاده هکرها از صفحات سرویس گیتهاب برای میزبانی کیتهای فیشینگ شدهاند.

این شیوه به مهاجمان اجازه میدهد تا از نشانی صفحات سرویس گیتهاب برای دور زدن سیستمهای دفاعی استفاده کنند. بهطور معمول سیستمهای دفاعی، از یک لیست سفید برای تشخیص نشانی سرویسهای قانونی مانند سرویسهای دراپباکس، گوگل درایو، فیسبوک و... استفاده میکنند که این مساله به مهاجمان کمک میکند تا فعالیتهای مخرب خود را در ترافیک قانونی وب پنهان کنند.

به گفته شرکت پروفپوینت، چند گروه مختلف از بازیگردانان تهدیدات سایبری از دامنههای زیر مجموعه github.io به عنوان بخشی از کمپینهای مخرب خود برای حملات فیشینگ استفاده کردهاند.

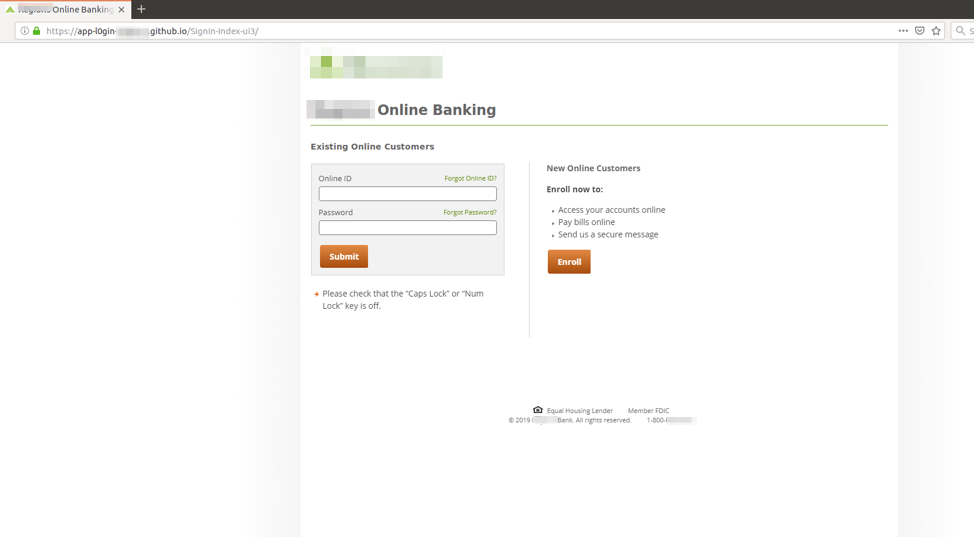

برای نمونه، یکی از مهاجمان از صفحات گیتهاب برای میزبانی یک کیت فیشینگ سوءاستفاده کرده است که جهت سرقت اطلاعات بانکی از آن استفاده میشود. به گفته پروفپوینت، مهاجمان با ارسال ایمیلهای فیشینگ، قربانیان خود را به این صفحه هدایت کردهاند.

همچنین محققان پروفپوینت دریافتهاند که در بیشتر موارد کیتهای فیشینگ موجود در صفحات گیتهاب، اطلاعات سرقت شده را به سرور دیگری که تحت کنترل مهاجمان بوده ارسال میکرده است.

از آنجایی که مهاجمان از حسابهای رایگان گیتهاب استفاده کردهاند، این مساله باعث شده است که همه فعالیتهای آنها قابل مشاهده باشد و به همین دلیل محققان پروفپوینت قادر بودهاند تا فعالیتهای آنها را زیر نظر گرفته و بفهمند که کیتهای فیشینگ با توجه به اهداف چه گروههای شخصی سازی شدهاند.

براساس اطلاعات موجود، شرکت گیتهاب همه حسابهایی که در این فعالیتهای مخرب نقش داشتهاند را غیرفعال کرده و در حل این مشکل بسیار مسئولانه و سریع عمل کرده است.

استفاده از دامنههای قانونی در کمپینهای فیشینگ برای میزبانی صفحات مقصد، یکی از شیوههای محبوب بین مجرمان سایبری، مختص زمانی است که میخواهند لیست سفید مبتنی بر دامنه را به منظور رسیدن به اهداف خود دور بزنند.

در همین رابطه، محققان شرکت آکامای در ماه فوریه سال جاری، یک کمپین فیشینگ پیشرفته شناسایی کرده بودند که طی آن تلاش شده بود تا با استفاده از سرویس گوگل ترنسلیت به عنوان یک پوشش در مرورگرهای موبایل، اطلاعات حسابهای کاربران گوگل و فیسبوک مورد هدف قرار داده شود. علاوه براین، در ماه دسامبر سال گذشته، ما در آزمایشگاه سرتفا درخصوص سوءاستفاده هکرهای ایرانی از سرویس گوگل درایو، گزارشی را منتشر کردیم.

مطالب مرتبط:

- حملات فیشینگ جدید از طریق سوءاستفاده از گوگل ترنسلیت

- آخرین کمپین فیشینگ هدفمند هکرهای گروه بچه گربه جذاب

توضیحات بیشتر:

- Threat actors abuse GitHub service to host a variety of phishing kits