چکیده گزارش

بررسیهای اخیر ما در آزمایشگاه سرتفا نشان میدهد که استفاده هکرها از سرویس فضای ذخیرهسازی ابری گوگل (Google Cloud Storage) از ابتدای سال ۲۰۱۹ افزایش چشمگیری داشته و ما بیش از ۱۰۰ مورد سوءاستفاده از مخازن ذخیرهسازی اطلاعات در سرویس فضای ابری گوگل را تنها در یک هفته اول ماه می (اول تا هفت می ۲۰۱۹) شناسایی و مورد بررسی قرار دادهایم که از آنها برای مورد هدف قرار دادن کاربران سرویسهای مختلف استفاده شده است.

براساس تحقیقات انجام شده این شیوه سوءاستفاده بخشی از کمپینهای فیشینگ عمومی توزیع شده است و در حال حاضر شواهدی وجود ندارد که تایید کند این موضوع بخشی از حملات هدفمند بوده و یا مرتبط با گروههای خاص هک است.

انگیزه و نوع سوء استفاده در این حملات

بهرهبرداری از سرویسهای شخصثالث بهجای میزبانی شخصی صفحات مخرب، موضوعی است که طی یک سال گذشته بیشتر از همیشه مورد توجه مجرمان سایبری قرار گرفته و میتوان آن را بهعنوان یکی از تکنیکهای کم هزینه و پرطرفدار در بین هکرها برای انجام حملات سایبری مختلف معرفی کرد.

برای مثال این شیوه به مهاجمان اجازه میدهد تا از نشانی مخازن شخصی ذخیرهسازی فایل در سرویس فضای ابری گوگل برای دور زدن سیستمهای دفاعی موجود در سامانههای ضدهرزنامه در سرویسهای ایمیلی استفاده کنند. بهطور معمول سیستمهای دفاعی خودکار، از یک لیست سفید برای تشخیص نشانی سرویسهای قانونی مانند دراپباکس، گوگل درایو و... استفاده میکنند و حساسیت ویژهای نسبت به نشانی سرویسهای رسمی ندارند؛ همین مساله به مهاجمان کمک میکند تا فعالیتهای مخرب خود را در ترافیک قانونی و معتبر وب پنهان کنند و از این مساله برای دور زدن لایههای دفاعی استفاده کنند.

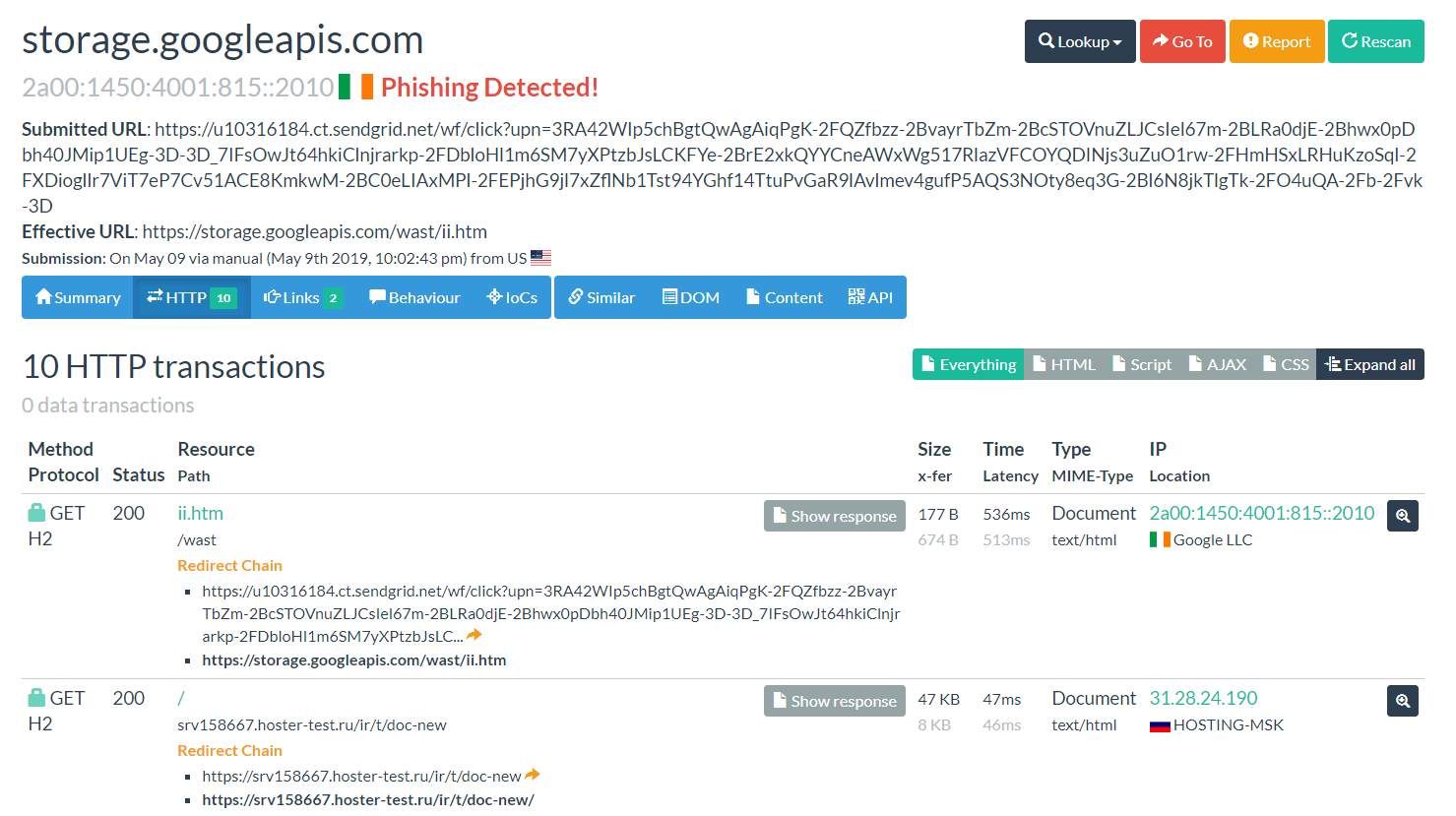

تصویر ۱- لینک ثبت شده در سرویس urlscan.io که نشان میدهد از لینکهای مخرب میزبانی شده در GCS در کمپینهای فیشینگ ایمیلی استفاده شده است.۱

مهاجمان با ارسال لینکهای مخرب میزبانی شده در مخازن شخصی خود در فضای ذخیرهسازی ابری گوگل از طریق ایمیل یا دیگر روشهای ارتباطی و ارسال پیام، قربانیان خود را به صفحات فیشینگ گوناگون هدایت میکنند؛ صفحاتی که برای سرقت اطلاعات مختلف و همینطور آلودهسازی دستگاههای کاربران به بدافزارها و باجافزارها میتواند مورد بهرهبرداری قرار گیرد.

تحقیقات اولیه ما نشان میدهد که در حال حاضر مخازن ذخیره فایل در دامنه storage.googleapis.com به عنوان بخشی از کمپینهای مخرب در حملات فیشینگ توسط مهاجمان مختلف مورد سوءاستفاده قرار گرفته است.

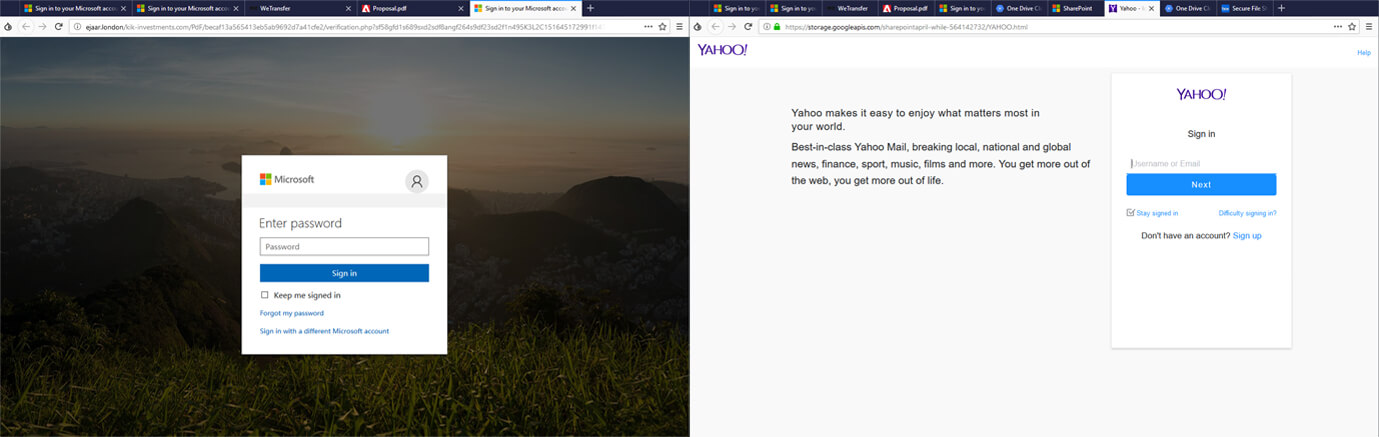

تصویر ۲ - نمونهای از صفحات فیشینگ به کار رفته در این حملات

هر چند که صفحات برخی از کیتهای فیشینگ بهکار رفته در این حملات از ظاهری نسبتا قدیمی و ابتدایی برخوردار هستند، اما همین صفحات فیشینگ میتوانند اطلاعات کاربران در سرویسهایی مانند Outlook، Office 365، OneDrive، Yahoo، Dropbox، Box، Gmail، AOL، DocuSign و حتی حسابهای کاربری دانشگاهی و بانکی را مورد هدف قرار دهند.

تکنیکهای متداول در این نوع از حملات

ما در این کمپین بهرهبرداری از GCS، سه روش زیر را به عنوان تکنیکهایی که توسط هکرها مورد بررسی قرار گرفتهاند، شناسایی کردهایم:

- میزبانی صفحات فیشینگ HTML در GCS و POST کردن دادههای کاربران از طریق Formها به سرورهای میزبان فایلهای PHP مهاجمان برای سرقت اطلاعات

- میزبانی و نمایش اولیه صفحات فیشینگ HTML در GCS و هدایت کاربران پس از تعامل به سرورهای میزبان کیتهای فیشینگ برای سرقت اطلاعات

- هدایت خودکار کاربران از GCS به سرورهای میزبان کیتهای فیشینگ

بهرهبرداری از سرورهای آسیبپذیری و آلوده

سوءاستفاده هکرها از سرورها و وبسایتهای آسیبپذیر برای میزبانی کیتهای فیشینگ، موضوع جدیدی نیست. در این حملات نیز هکرها پس از نفوذ به وبسایتها و سرورهای آسیبپذیر (مانند وبسایتهایی که از افزونههای آسیبپذیر وردپرس استفاده میکنند یا وبسایتهایی که اصلاحیههای امنیتی منتشر شده را نصب نکردهاند)، فایلهای مرتبط با کیتهای فیشینگ خود را بارگذاری کرده و از این ترفند برای تکمیل پیشنیازهای لازم برای انجام حملات خود بهرهبرداری میکنند.

تنوع بیپایان در حملات فیشینگ

یکی از مواردی که طی بررسی این کمپین فیشینگ نظر ما را به بیشتر از همه چیز به خود جلب کرد، استفاده از پیشنمایش جعلی فایلهای PDF در مرورگرهای دسکتاپ بود که از آن برای فریب قربانی و هدایت آن به سمت صفحات فیشینگ استفاده شده بود.

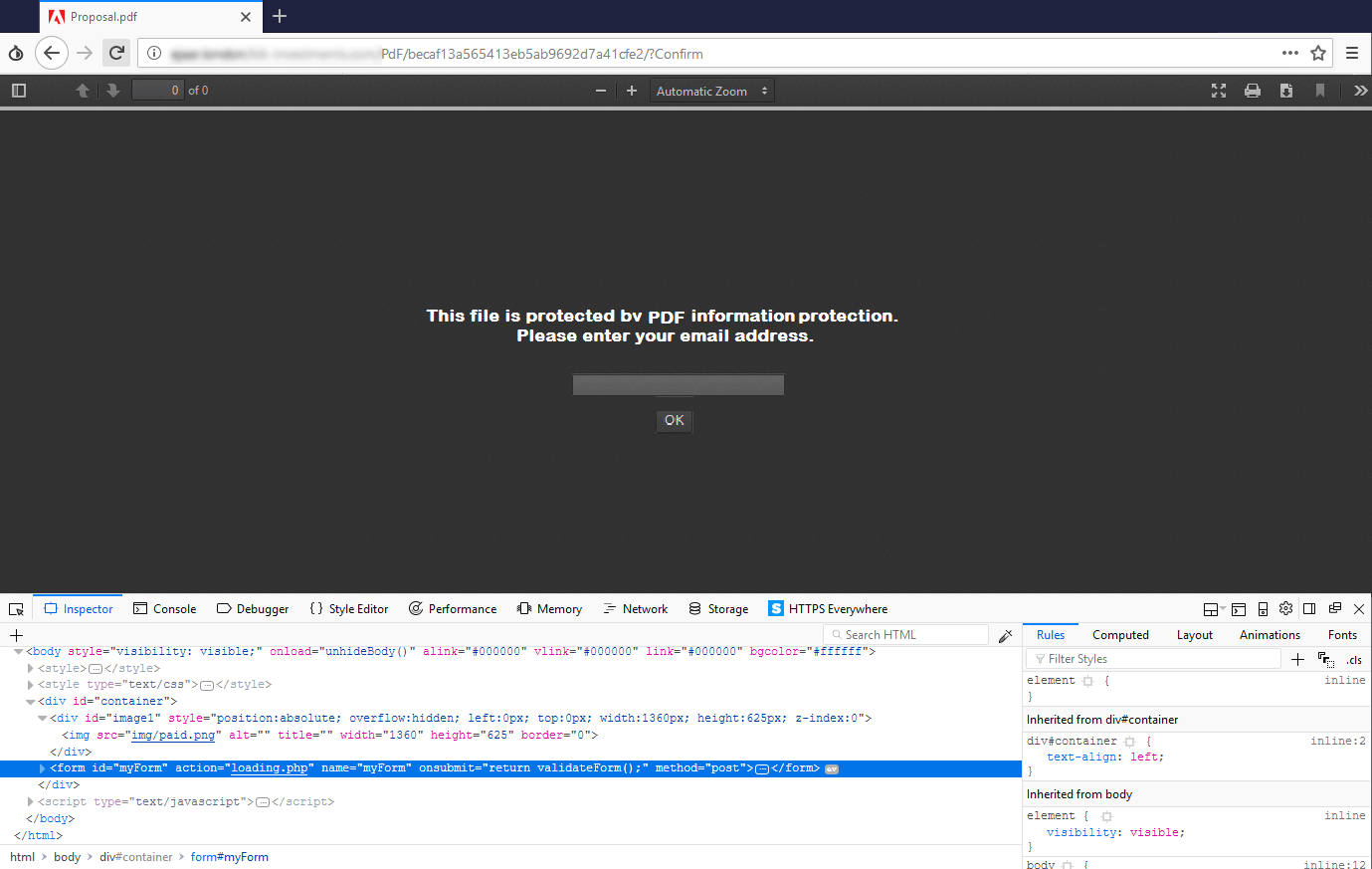

تصویر شماره ۳ - نمونهای از تکنیک فیشینگ با استفاده از نمایش جعلی فایلهای PDF در مرورگر

بهطور معمول، مرورگرهای دسکتاپ با استفاده از کتابخانههای جانبی نمایش اسناد متنی، میتوانند فایلهای PDF را بهصورت مستقیم در داخل مرورگر برای کاربران نمایش دهند. هکرها با تکیه به این موضوع، صفحاتی جعلی که شبیه به این قابلیت در مرورگرها است را طراحی کرده و ادعا میکنند که فایل PDF جعلی نمایش داده شده در صفحه مرورگر کاربر، یک فایل محافظت شده است و کاربر برای مشاهده آن، باید آدرس ایمیل خود را وارد کند. در صورتی که پس از وارد کردن ایمیل و تایید، قربانی به صفحه فیشینگ حسابهای ایمیلی هدایت میشود.

جمعبندی

سوءاستفاده از دامینهای متعلق به سرویسهای قانونی در کمپینهای فیشینگ برای میزبانی صفحات مخرب و همینطور هدایت کاربران به وبسایتهای آلوده، تقریبا بهتازگی مورد توجه عمومی هکرها قرار گرفته است؛ آنچه که در حال حاضر شاهد آن هستیم، استفاده مجرمان سایبری از حافظه ذخیرهسازی ابری گوگل برای پیادهسازی حملات فیشینگ است. باید منتظر بود و دید که شرکت گوگل برای مقابله با این حملات و کاهش سوءاستفادهها از سرویس خود، چه رویکردی را اتخاذ میکند.

اوایل اردیبهشت سال جاری، شرکت پروفپوینت۲ در مورد سوءاستفاده از صفحات گیتهاب (github.io) گزارشی مفصل منتشر کرد و قبلتر از آن، در بهمن ماه سال ۹۷ نیز شرکت آکامای۳ جزئیاتی درباره بهرهبرداری از سرویس گوگل ترنسلیت برای انجام حملات فیشینگ منتشر کرده بود.

شاخص سازش (IOCs):

1a1049c83578098b8f2bb81dd6d5c94899e9b3c980ef24ec37844a9fca30bc5f

2b1d8df255686b58f099cb2c74c5601758a4cfeccf59d84799c28151ad7048dd

e2926a0e023e31b10ebc5664b894c821d4c25b91ad38befe9a40845df6771eb1

storage.googleapis[.]com/accountmindspring/cashtomoalty.comtaccount.htm

storage.googleapis[.]com/adobe-beento-846192656/adobe.html

storage.googleapis[.]com/adropbox-glouted-350715057/index.html

storage.googleapis[.]com/adropbox-noncontraction-936235999/index.html

storage.googleapis[.]com/adropbox-overwound-538382774/index.html

storage.googleapis[.]com/adropbox-revokers-25567433/index.html

storage.googleapis[.]com/aoffice365-jabberers-450262241/index.html

storage.googleapis[.]com/aoffice365-nondelegable-950495827/index.html

storage.googleapis[.]com/aonedrive-inken-855408032/index.html

storage.googleapis[.]com/aonedrive-powerset-318223121/index.html

storage.googleapis[.]com/aonedrive-subfloor-36868329/index.html

storage.googleapis[.]com/appjuridico/empresarial.html

storage.googleapis[.]com/asharepoint-hillsides-276744554/index.html

storage.googleapis[.]com/asharepoint-vivificator-798138766/001100110011hotmail.htm

storage.googleapis[.]com/digitaldots1/redirect.html

storage.googleapis[.]com/dlio/track/ChoiceHomeWarranty.html

storage.googleapis[.]com/dropbox-allforyou-5556814314/index.html

storage.googleapis[.]com/dropboxallinone-236448/index.html

storage.googleapis[.]com/dropbox-allofus-499337129861/index.html

storage.googleapis[.]com/dropbox-best-3734889625/index.html

storage.googleapis[.]com/dropbox-blue-3451766797/index.html

storage.googleapis[.]com/dropbox-eachone-147692226375/index.html

storage.googleapis[.]com/dropbox-eachone-3972761/index.html

storage.googleapis[.]com/dropbox-eachone83615521/index.html

storage.googleapis[.]com/dropbox-foryou-4537381614223/index.html

storage.googleapis[.]com/dropbox-foryou-7433695522611/index.html

storage.googleapis[.]com/dropbox-freeforall-1614/index.html

storage.googleapis[.]com/dropbox-mesoptery-13149/index.html

storage.googleapis[.]com/dropbox-shareall-252744/index.html

storage.googleapis[.]com/dropbox-shareall-348932/index.html

storage.googleapis[.]com/dropbox-shareall-369328/index.html

storage.googleapis[.]com/dropbox-today-641177379/index.html

storage.googleapis[.]com/dropbox-tomorrow-751231/index.html

storage.googleapis[.]com/eterr/ii.htm

storage.googleapis[.]com/faceboobkvanvuyrsos/facebookonlineverfificacion.html

storage.googleapis[.]com/facebook-account-is-blocked/facebook-verified.html

storage.googleapis[.]com/facebookonline08052019/facebookonlinev.html

storage.googleapis[.]com/facebook-violation-of-terms/inspection.html

storage.googleapis[.]com/form-0/index.htm

storage.googleapis[.]com/gphmc/mysps.html

storage.googleapis[.]com/hotmaiil/link1.html

storage.googleapis[.]com/iter/mre.htm

storage.googleapis[.]com/jhoff/jsen.html

storage.googleapis[.]com/jpmorgan1/chase.htm

storage.googleapis[.]com/mailinbox/A-mazon.html

storage.googleapis[.]com/mailingbox/Costco-Gift.html

storage.googleapis[.]com/multplus/resgate.html

storage.googleapis[.]com/navy1/navy.htm

storage.googleapis[.]com/newdocu/dre.htm

storage.googleapis[.]com/office-purple-82417289/index.html

storage.googleapis[.]com/officetrue-allfree52487719/index.html

storage.googleapis[.]com/officetrueallinone-29982817138/index.html

storage.googleapis[.]com/officetrue-allofus-2127356/index.html

storage.googleapis[.]com/officetrue-allofus78813995/index.html

storage.googleapis[.]com/officetrue-blue-6133588639/index.html

storage.googleapis[.]com/officetrue-eachone-2754433/index.html

storage.googleapis[.]com/officetrue-foryou-17387756/index.html

storage.googleapis[.]com/officetrue-foryou-81287569/index.html

storage.googleapis[.]com/officetrue-osphradial-5499/index.html

storage.googleapis[.]com/officetrue-shareall-725486/index.html

storage.googleapis[.]com/officetruetoday-156661744/index.html

storage.googleapis[.]com/officetrue-today-75644313769192/index.html

storage.googleapis[.]com/officetrue-today-793369391/index.html

storage.googleapis[.]com/onedrive-allfree-4836291/index.html

storage.googleapis[.]com/onedrive-allfree-685379946128/index.html

storage.googleapis[.]com/onedrive-allinone-146452/index.html

storage.googleapis[.]com/onedrive-blue-1638517546/index.html

storage.googleapis[.]com/onedrive-joinal-3768714983144/index.html

storage.googleapis[.]com/onedrive-joinus-48826751/index.html

storage.googleapis[.]com/onmsooik/index.html

storage.googleapis[.]com/orders2quote/PO13790.pdf.htm

storage.googleapis[.]com/proposal_order/PO13790.htm

storage.googleapis[.]com/rikolafinh5/nwitaa.html

storage.googleapis[.]com/schwb/schwab.htm

storage.googleapis[.]com/schweb/red.html

storage.googleapis[.]com/screenshortmail/earthlinkmeats.htm

storage.googleapis[.]com/screenshortmail/materialdocumentaccount.htm

storage.googleapis[.]com/secmsgweb/securemsg.html

storage.googleapis[.]com/securedocs/index.html

storage.googleapis[.]com/sharepointapril-best-7449837162/index.html

storage.googleapis[.]com/spc-consulta-cpf/extrato-debitos.html

storage.googleapis[.]com/spfss/prafs.html

storage.googleapis[.]com/sreensavers/Documentaccountrackspace.com.htm

storage.googleapis[.]com/sslwebsecuremessage/dre.htm

storage.googleapis[.]com/ssssl/olssl.html

storage.googleapis[.]com/suntrust/sun.htm

storage.googleapis[.]com/tererr/dre.htm

storage.googleapis[.]com/verficacyonitaucardfaturaonline/webcarditauonline9324g4234j.html

storage.googleapis[.]com/wast/ii.htm

storage.googleapis[.]com/web-sro/rastrearobjetos.html

storage.googleapis[.]com/wordropes/footsoftprosfessionallsaolinvoice2019.htm

storage.googleapis[.]com/xyxey/dre.htm

پانویس

۱) Urlscan.io. Accessed May 20, 2018. https://s.certfa.com/mhYUMN

۲) Proofpoint (2019), “Threat actors abuse GitHub service to host a variety of phishing kits”. Accessed May 20, 2019. https://s.certfa.com/b89ZU5

۳) Akamai (2019), “Phishing Attacks Against Facebook / Google via Google Translate”. Accessed 15 May 2019. http://s.certfa.com/hkhTIV