چکیده گزارش

حملات فیشینگ یکی از محبوبترین روشهای نفوذ به حسابهای کاربری مختلف است که هکرهای تحت حمایت حکومت ایران نیز طی سالهای گذشته از آن برای حمله به قربانیان خود استفاده کردهاند. در این گزارش تیم سرتفا به بررسی جدیدترین کمپین فیشینگ هکرهای تحت حمایت حکومت ایران پرداخته است که میتوان آن را بازگشت مجدد گروه هک بچه گربه جذاب دانست. گروه هک بچه گربه جذاب یا همان Charming Kitten، با نامهایی همچون بچه گربه ملوس و دلربا نیز شناخته میشوند.

در این کمپین، هکرها افراد فعال در زمینه تحریمهای اقتصادی و نظامی ایران، سیاستمداران، کنشگران مدنی و حقوق بشر و همچنین روزنامهنگاران مختلف از کشورهای غربی را مورد هدف قرار دادهاند.

بررسیها ما در آزمایشگاه سرتفا نشان میدهد که هکرها طی این حملات فیشینگ، با در نظر داشتن استفاده قربانیان خود از قابلیت تایید هویت دو مرحلهای، کدهای احراز هویت آنها را به همراه گذرواژههای حسابهای ایمیلی، مانند جیمیل و یاهو را مورد هدف قرار دادهاند. برهمین اساس، در حال حاضر امنترین روش مقابله با این نوع از حملات، استفاده از کلیدهای سختافزاری مانند ِYubiKey است.

مقدمه

اوایل ماه اکتبر ۲۰۱۸، کاربری با نام MD0ugh در توییتر۱ طی چند توییت درباره حملات فیشینگ گروهی از هکرهای ایرانی به زیرساختهای موسسات مالی دولت آمریکا خبر داد. این کاربر با اشاره به احتمال ارتباط این حملات با تحریمهای اقتصادی جدید آمریکا علیه ایران، برای اولینبار به یک دامین با نشانی accounts-support[.]services اشاره کرد که مرتبط با گروهی از هکرهای تحت حمایت حکومت ایران است و پیش از این، شرکتهایی مانند کلیراسکای۲، در مورد فعالیتهای آنها گزارشهای مفصلی منتشر کردهاند.

اما به فاصله زمانی یک ماه، گردانندگان دامین accounts-support[.]services در ادامه فعالیتهایشان، با گسترش دامنه اهداف، حملات فیشینگ علیه فعالان مدنی و حقوق بشر، چهرههای سیاسی و روزنامهنگاران ایرانی و غربی را نیز در دستور کار این کمپین فیشینگ قرار دادند.

بررسیهای اخیر آزمایشگاه سرتفا نشان میدهد که هکرهای تحت حمایت حکومت ایران، با ایجاد شبکهای از وبسایتهای جعلی و ارسال لینکهای فیشینگ، در حال حاضر حسابهای ایمیل کاربران در سایتهایی مانند گوگل و یاهو را مورد هدف قرار میدهند. حملاتی که طی آن، مهاجمان اقدام به سرقت گذرواژه و کدهای احراز هویت قربانیان خود میکنند.

همچنین این حملات با شیوههای گوناگون برای بهدست آوردن کنترل حسابهای کاربری مختلف در سایر وبسایتها و شبکههای اجتماعی در زمان نوشتن این گزارش در حال انجام است.

روشهای حمله

بررسی و مطالعه روی نمونه حملات انجام شده در این کمپین نشان میدهد که در حال حاضر مهاجمان از روشهای متنوعی برای اجرایی کردن حملات فیشینگ خود استفاده میکنند. روشهایی که بهصورت کلی میتوان آنها را به دو حالت زیر تقسیم کرد:

- حمله فیشینگ از طریق ایمیل یا حسابهای کاربری ناشناس مهاجمان در شبکههای اجتماعی و پیامرسانها

- حمله فیشینگ از طریق ایمیل یا حسابهای کاربری افراد معروف و شناخته شده در شبکههای اجتماعی و پیامرسانها که توسط هکرها هک شدهاند

علاوه بر حالتهای اشاره شده در روشهای حمله، باید یادآور شد که مهاجمان برای پیادهسازی و اجرای حملات خود علیه قربانیان، اطلاعات کاملی را درباره آنها پیش از انجام حملات فیشینگ گردآوری میکنند. بهعبارتی، مهاجمان با در نظر گرفتن سطح دانش سایبری قربانی و همچنین دایره ارتباطات، فعالیتها و ساعات کار براساس موقعیت جغرافیایی، نقشه اختصاصی حمله را علیه قربانیان خود اجرایی میکنند.

همچنین براساس نمونههای بررسی شده در این کمپین، برخلاف حملات فیشینگ انجام شده در گذشته، در برخی موارد مهاجمان پس از نفوذ به حسابها، گذرواژه حسابهای قربانیانشان را تغییر نمیدهند. این مساله باعث میشود که موضوع هک شدن حسابها از دید قربانیان غیرقابل تشخیص شود و به این ترتیب مهاجمان میتوانند فعالیتهای آتی اهدافشان را بهطور همزمان تحت نظر گیرند.

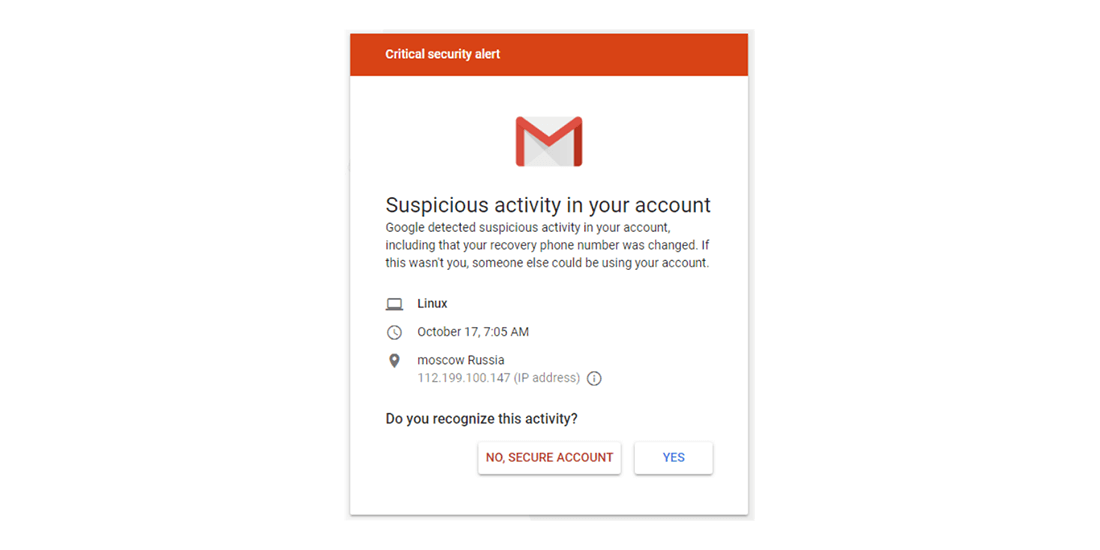

هشدارهای جعلی مبنی بر دسترسی افراد غیرمجاز

براساس نمونه ایمیلهای فیشینگ جمعآوری شده، ارسال هشدارهای جعلی هدفمند از طرف فرستندههای ناشناس و جعلی، مبنی بر دسترسی افراد غیرمجاز به حسابهای کاربری، اصلیترین تکنیکی است که مهاجمان از آن برای فریب قربانیان خود در ایمیلهای فیشینگ استفاده کردهاند.

نشانی فرستنده برخی از این ایمیلها، مانند نمونههای زیر هستند:

noreply.customermails@gmail[.]com

customer@email-delivery[.]info

مهاجمان با استفاده از این روش، تظاهر میکنند که هشدارهای امنیتی از طرف سرویسدهنده ایمیل برای قربانی ارسال شده است که باید بلافاصله دسترسیهای مشکوک را بررسی و محدود کند.

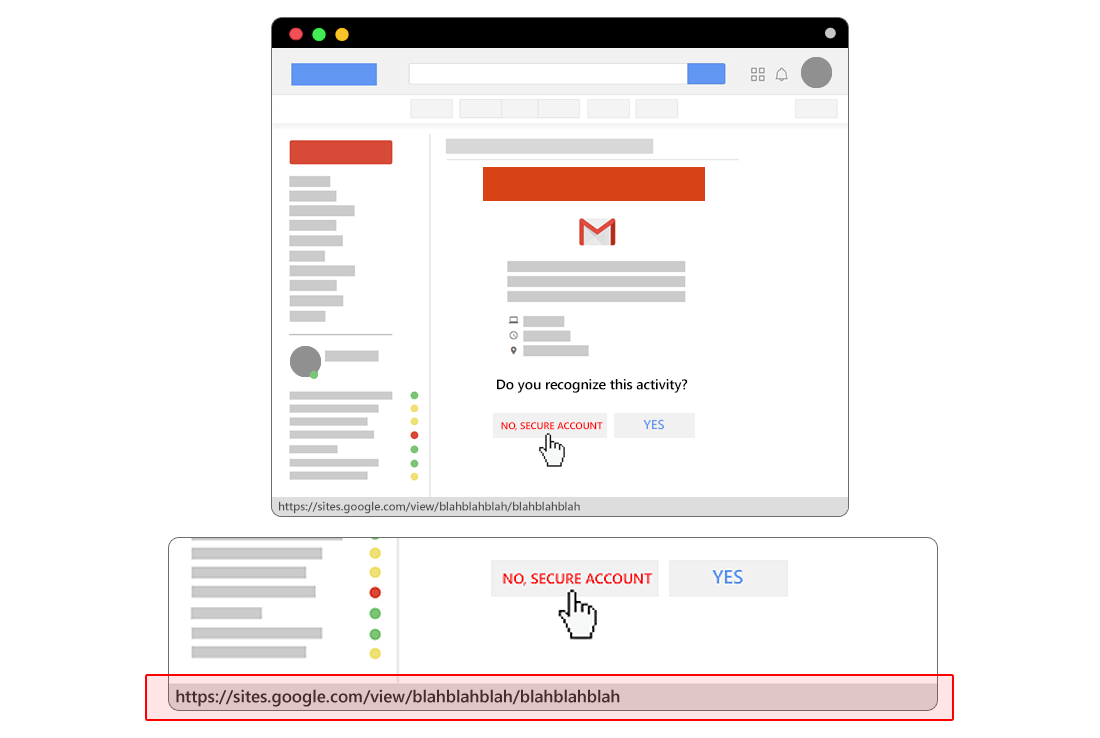

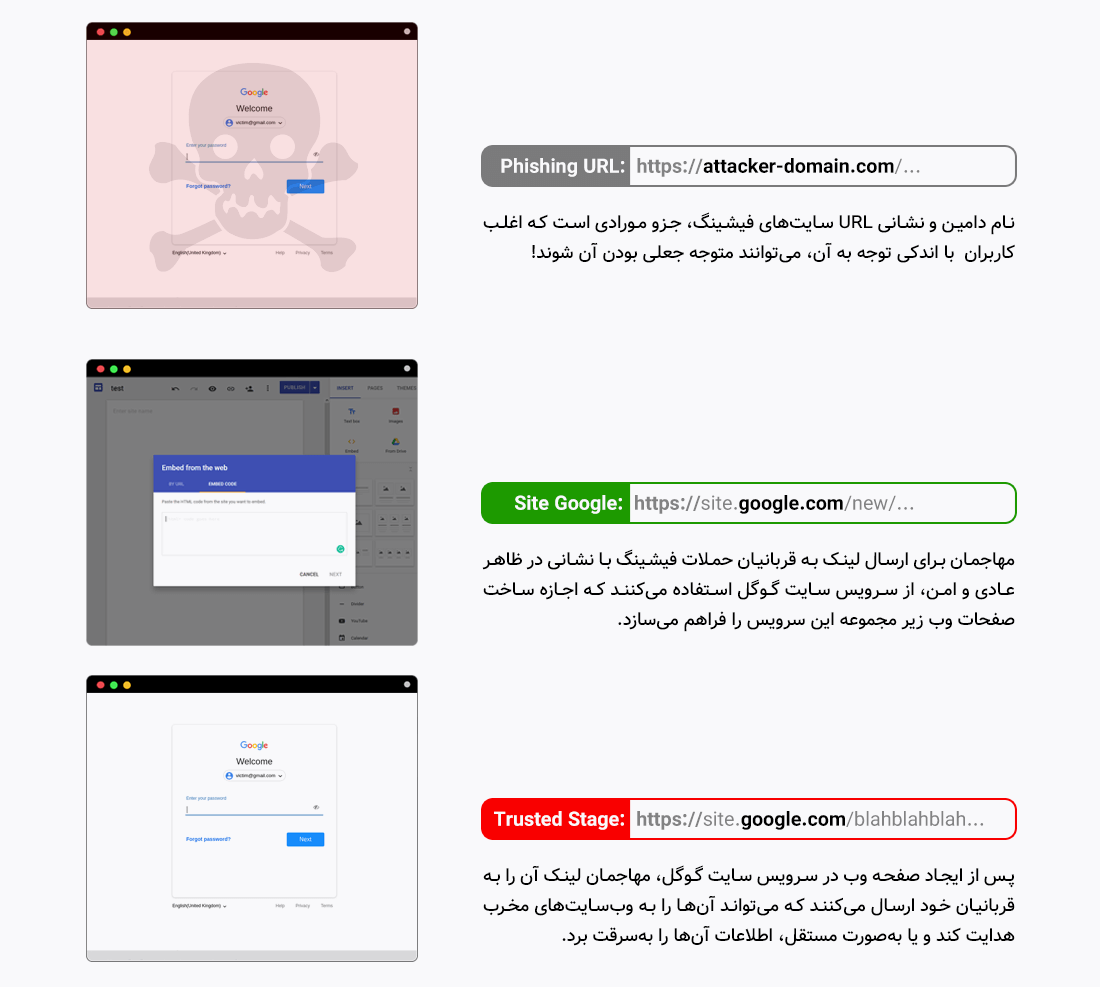

تصویر ۱- نمایش لینکهای جعلی در ظاهر معتبر و امن

برای اینکار مهاجمان از لینکهای جعلی خودشان و همچنین سرویس ساخت سایت گوگل با نشانی sites.google.com برای امن و معتبر نشان دادن لینکهای ارسالی استفاده میکنند. توضیحات بیشتر در مورد این موضوع را میتوانید در ادامه در بخش «لینک مقصد» مطالعه کنید.

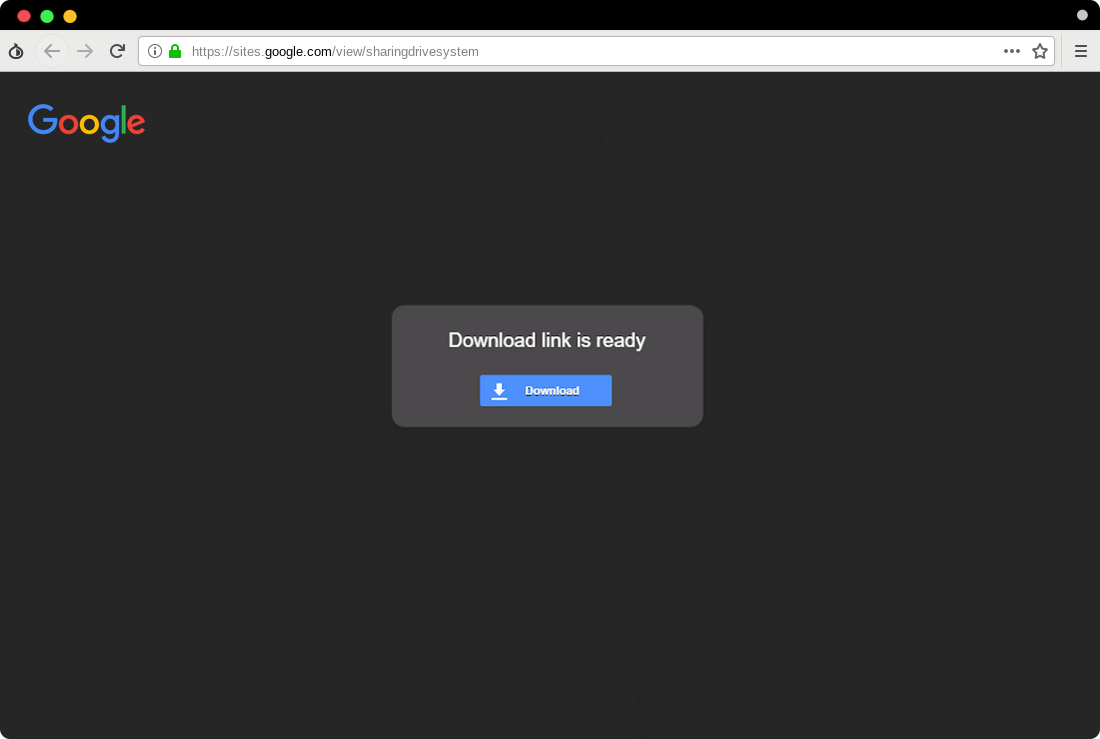

اشتراکگذاری جعلی فایل در گوگل درایو

ارسال لینکهای جعلی با عنوان اشتراکگذاری فایل در گوگل درایو از تکنیکهای رایج در میان هکرها در سالهای اخیر بوده که در برخی موارد موجب فریب و به دام انداختن قربانیان حملات فیشینگ شده است. اما آنچه این حملات جدید را از سایر نمونههای مشابه متمایز میکند، استفاده مهاجمان از سرویس ساخت سایت گوگل با نشانی sites.google.com برای امن و معتبر نشان دادن لینکهای ارسالی (همانند بخش هشدار جعلی) به قربانیان این حملات است.

تصویر ۲- صفحه جعلی به اشتراکگذاری گوگل درایو

برای مثال نشانی hxxps://sites.google[.]com/view/sharingdrivesystem جزو مواردی است که مهاجمان از آن برای فریب اهداف خود در این کمپین استفاده کردهاند که امکان فریب قربانی، با توجه به دامین google.com در نشانی اصلی این لینکها، بیشتر از همیشه است. این لینک و سایر نمونههای مشابه، پس از گزارش سرتفا به شرکت گوگل، از دسترس مهاجمان خارج شدند.

«هکرها با ایجاد سایتهای جعلی با ظاهری همانند صفحه اشتراکگذاری فایل در سرویس گوگل درایو، تظاهر میکنند که فایلی را با قربانی به اشتراک گذشتهاند که باید آن را دانلود و روی دستگاه خود اجرا کند. آنها برای ارسال این لینکها، از حسابهای کاربری هک شده در توییتر، فیسبوک و تلگرام جهت به دام انداختن قربانیان جدید خود استفاده میکنند. اما حقیقت آن است که چنین فایلی وجود خارجی ندارد؛ در واقع هکرها از این صفحه، برای هدایت قربانی به وبسایت و صفحه فیشینگ ورود به حساب کاربری جیمیل استفاده میکنند.»

ساختار حمله

از آنجایی که بخش عمده این حملات در حال حاضر از طریق ایمیلهای فیشینگ انجام میشود، بهتر است ابتدا نگاهی به محتوای اصلی ایمیلهای ارسالی در این کمپین بیاندازیم.

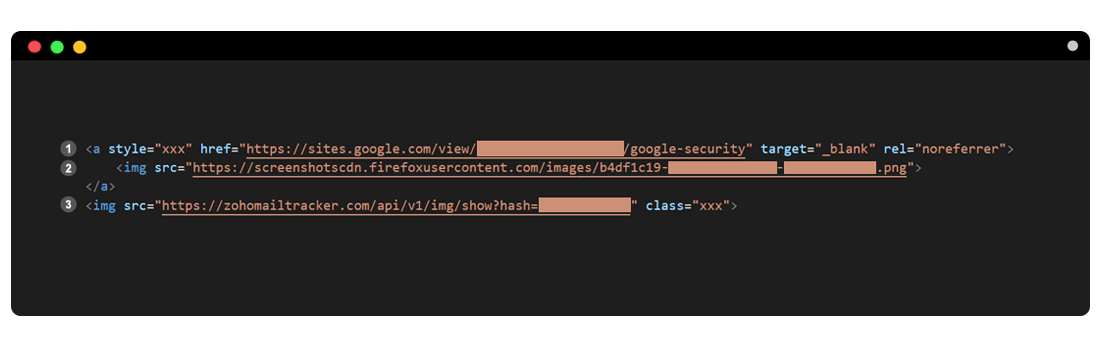

تصویر ۳- نمونهای از کدهای مربوط به ایمیل فیشینگ ارسال شده به کاربران قربانی

۱) لینک مقصد

۱-۱) Trusted Stage: با در نظر گرفتن این موضوع که دامین اصلی شرکت گوگل با نشانی google.com برای تمام کاربران اینترنت، یک نشانی امن و معتبر شناخته میشود، مهاجمان در این حملات با سوءاستفاده از همین مساله، در سرویس site.google.com که زیر مجموعه دامین اصلی گوگل است، صفحات وب جعلی را برای فریب قربانیان خود ایجاد و ارسال میکنند.

سرویس site.google.com امکان نمایش محتوا گوناگون را برای کاربران خود فراهم میسازد که مهاجمان از آن برای نمایش هشدارهای جعلی و هدایت قربانی به وبسایتهای ناامن یا جاسازی صفحات فیشینگ در همان صفحه بهصورت iframe استفاده میکنند.

تصویر ۴- روش سوءاستفاده مهاجمان از سرویس site.google.com

۱-۲) Untrusted Stage: با توجه به اینکه لینکهای جعلی در سرویس site.google.com به سرعت توسط شرکت گوگل شناسایی و حذف میشوند، در مواردی مهاجمان از لینکهای وبسایتهای خودشان نیز بهصورت مستقیم در این حملات استفاده میکنند که میتوان گفت از یک ترکیب مشخص ساختاری برخوردار است.

ترکیب مشخص کلمات برای ثبت دامین و نامگذاری وبسایتها در این کمپین نشان میدهد که مهاجمان از الگویهای قدیمی برای فریب قربانیان خود استفاده میکنند. به عنوان مثال مهاجمان در این حملات از کلماتی مانند «confirm»، «session»، «identification»، «service»، «customize»، «management» و… در دامنههای فیشینگ خود استفاده کردهاند تا به این صورت کاربران را در زمینه درستی نشانی وبسایت به اشتباه بیاندازند.

۲) تصویر قابل کلیک به صورت متن ایمیل

مهاجمان در ایمیلهای ارسالی خود بهجای متن، از تصویر استفاده میکنند تا از شناسایی شدن ایمیلها بهعنوان فیشینگ توسط سامانه هوشمند سرویس جیمیل جلوگیری شود. برای اینکار مهاجمان از تصویر بارگذاری شده متن در سرویسهای اشتراکگذاری عکس، مانند سرویس اسکرینشات فایرفاکس۳ استفاده کردهاند.

تصویر ۵- نمونه تصویر جاسازی شده هشدار جعلی در متن ایمیلهای فیشینگ

تصویر ۵- نمونه تصویر جاسازی شده هشدار جعلی در متن ایمیلهای فیشینگ

۳) تصویر ردیابی مخفیانه در ایمیل

برای اطلاع از آنلاین بودن قربانی و زمان دقیق باز کردن ایمیل، مهاجمان از یک تصویر مخفی مجزا در محتوای ایمیل استفاده کردهاند که این موضوع به آنها کمک میکند پس از باز کردن ایمیل و هدایت قربانی به وبسایت فیشینگ، بلافاصله دست به کار شوند.

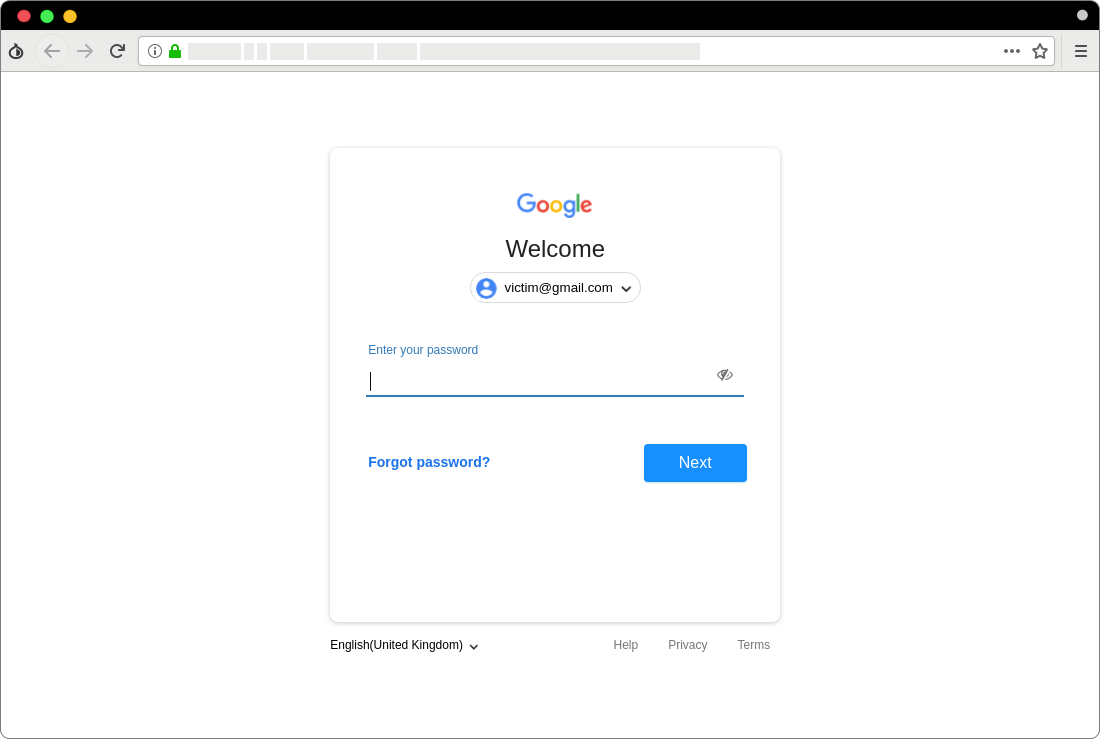

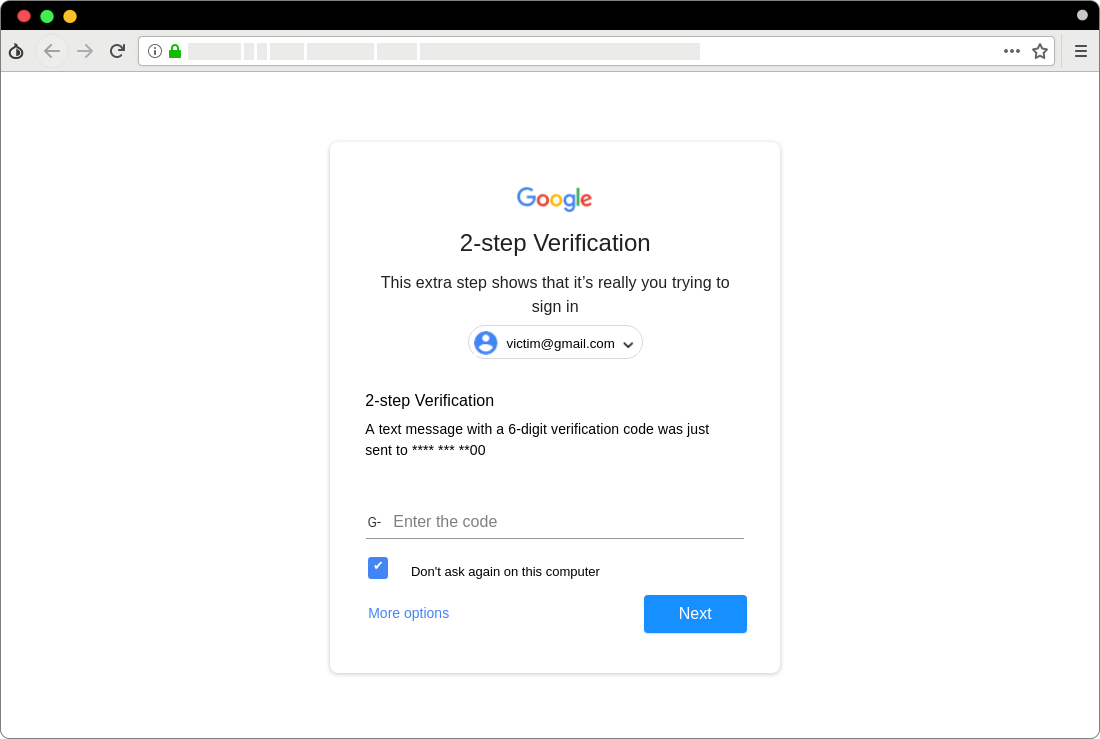

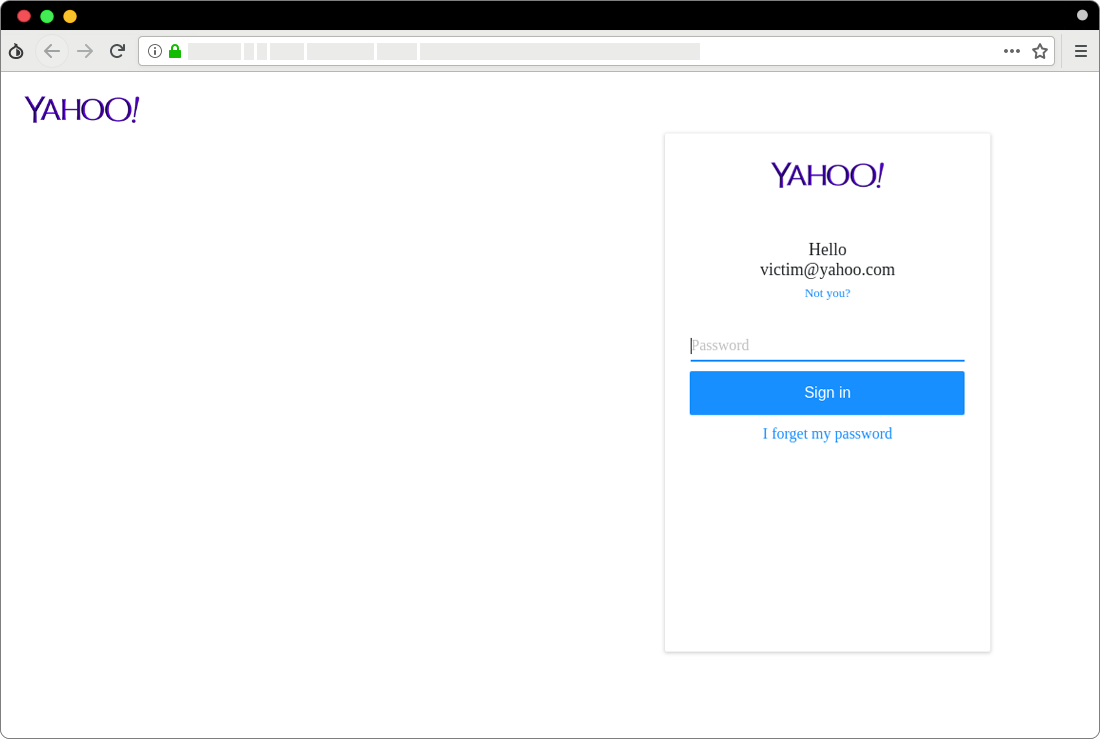

صفحات فیشینگ

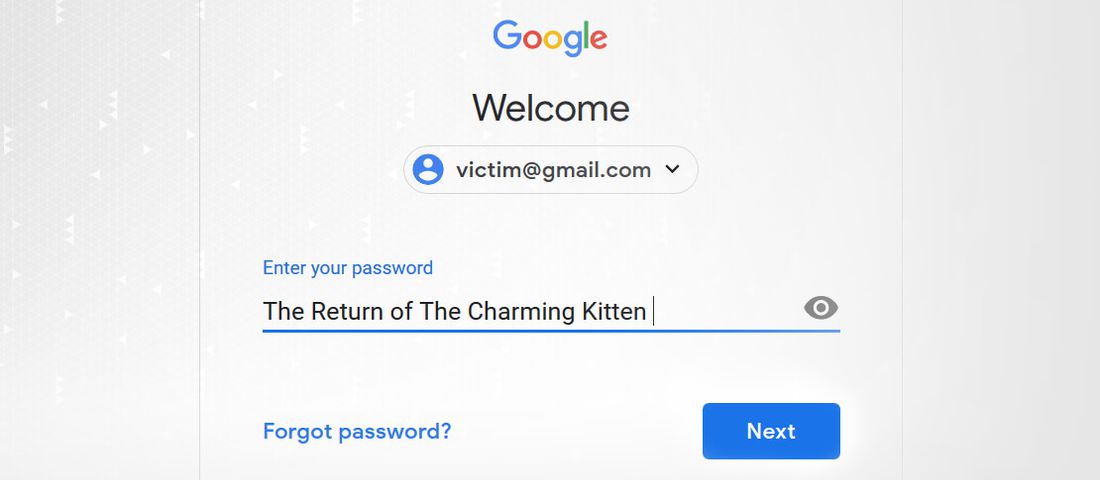

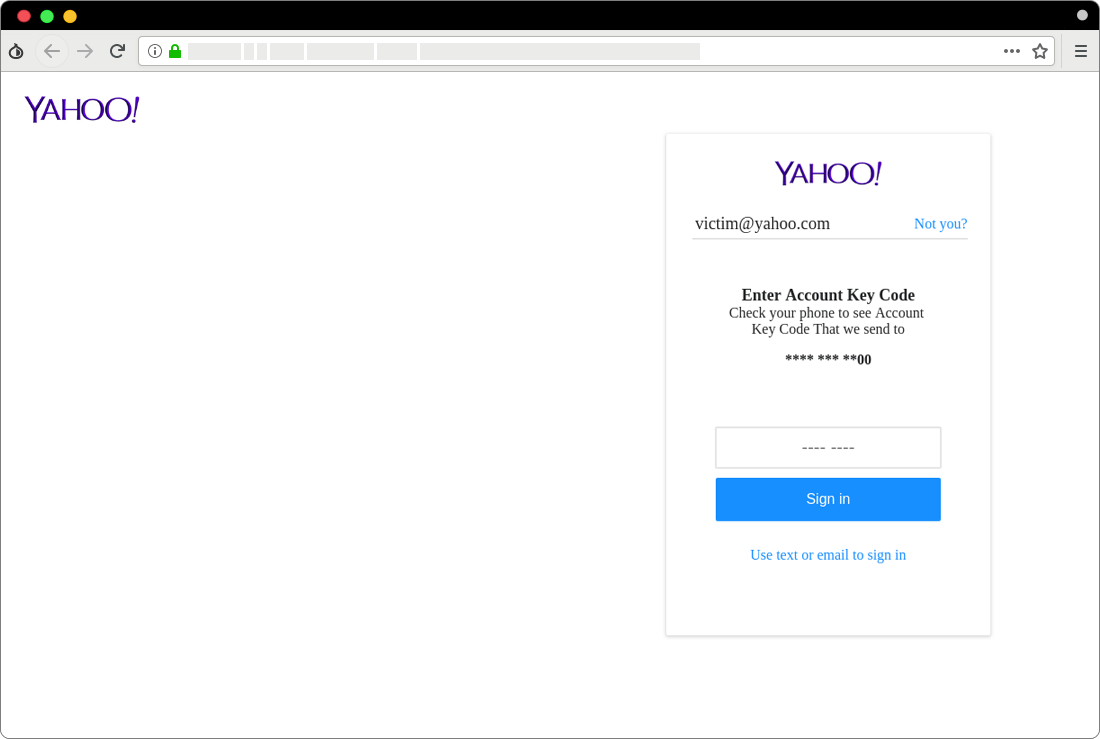

فارغ از ساختار محتوایی ایمیلها و لینکهای ارسالی، دادههای بدست آمده از وبسایتهای فیشینگ به کار رفته در این کمپین نشان میدهد که مهاجمان در حال حاضر از یک فریمورک۴ ثابت برای ایجاد صفحههای فیشینگ استفاده میکنند که جزییات آن با دقت برای دو نسخه دسکتاپ و موبایل سرویس جیمیل و یاهو بهصورت مجزا طراحی شده است. مهاجمان با استفاده از این فریمورک میتوانند رمز عبور و کد احراز هویت مرحله دوم کاربران جیمیل و یاهو را مورد هدف قرار دهند.

در تعریفی دقیقتر باید گفت که تکنیک قابل توجه پیادهسازی شده در این کمپین، آن است که با وارد کردن نامکاربری و گذرواژه توسط اهداف این حملات در صفحات فیشینگ، مهاجمان بهطور همزمان صحت اطلاعات وارد شده را بررسی کرده و در صورت درست بودن، صفحه جعلی دریافت کد احراز هویت مرحله دوم را به آنها نمایش میدهند.

تصویرهای ۶، ۷، ۸ و ۹ نمونههایی از این صفحات فیشینگ است که به قربانیان این حملات نمایش داده شدهاند.

تصویر ۶- صفحه جعلی وارد کردن رمز عبور برای ورود به حساب جیمیل

تصویر ۷- صفحه جعلی وارد کردن کد تایید هویت دو مرحلهای برای ورود به حساب جیمیل

تصویر ۸- صفحه جعلی وارد کردن رمز عبور برای ورود به حساب ایمیل یاهو

تصویر ۹- صفحه جعلی وارد کردن کد تایید هویت دو مرحلهای برای ورود به حساب ایمیل یاهو

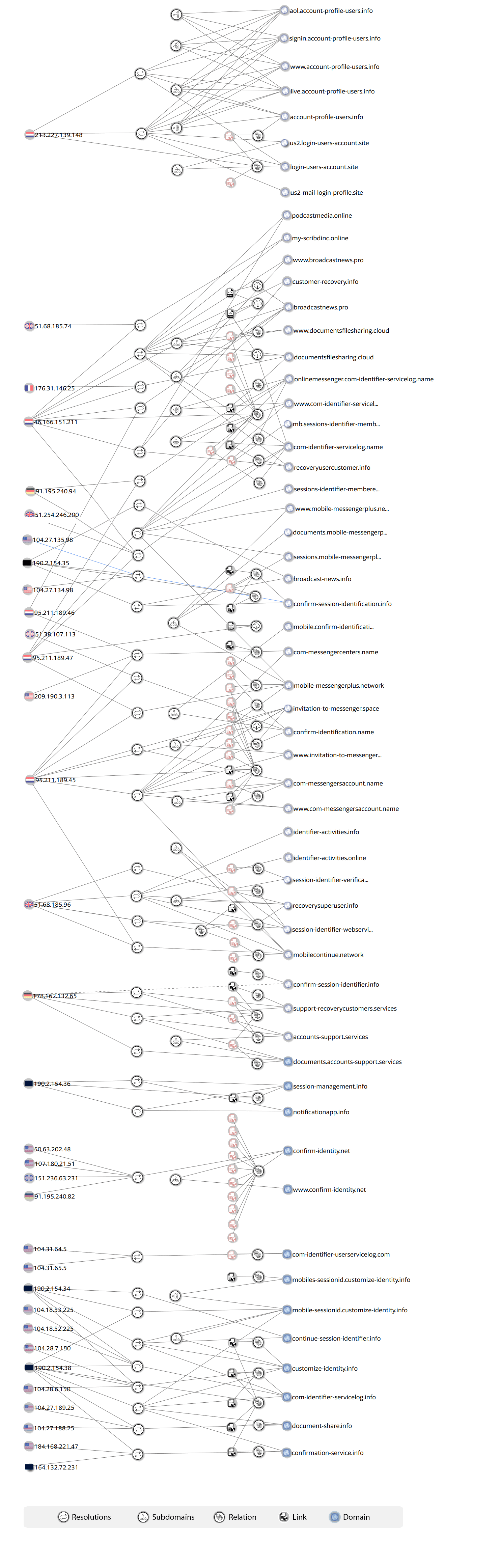

ردپاهای مهاجمان

بررسیهای اولیه روی وبسایتهای مرتبط با این کمپین نشان میدهد که مهاجمان در مدت زمانی نسبتا کوتاه (شهریور تا آذر ۱۳۹۷)، مجموعهای نسبتا قابل توجه (در حال حاضر بیش از ۲۰ دامین) برای انجام حملات فیشینگ خود آماده کردهاند که در زمان نوشتن این گزارش، همچنان در حال وسعت بخشیدن به آن بودهاند. بررسی دقیقٰتر روی این اطلاعات نشان میدهد که هکرها از دامینها چگونه برای حملات خود استفاده کردهاند.

تصویر ۱۰- اطلاعات مرتبط با شبکه مهاجمان در این کمپین فیشینگ - گردآوری توسط سرتفا۵

تصویر ۱۰- اطلاعات مرتبط با شبکه مهاجمان در این کمپین فیشینگ - گردآوری توسط سرتفا۵

علاوه براین، بررسیهای فنی نشان میدهد که افراد طراح این حملات برای مخفی کردن ردپاهای خود، از ویپیان و پروکسی سرورهای مستقر در کشورهای هلند و فرانسه استفاده کردهاند؛ هر چند که پژوهشگران تیم ما به مستنداتی دست یافتهاند که نشان میدهد مهاجمان در روزهای آمادهسازی این مجموعه، با آیپیهای واقعی خودشان از ایران، به برخی از سرورها وصل شدهاند. برای مثال:

31.2.213[.]18

از طرفی استفاده از برخی از دامینها و سرورهای مرتبط با هکرهای تحت حمایت حکومت ایران، موسوم به گروه بچه گربه جذاب یا Charming Kitten و همینطور شباهتهای تکنیکی در حملات و انتخاب قربانیان، نشان میدهد که این گروه و هکرهای مرتبط با این تیم، ماموریت سایبری جدیدی را آغاز کردهاند. حملاتی که افراد مختلف در سراسر جهان، بهویژه در اسرائیل و آمریکا، را مورد هدف قرار داده است.

نتیجهگیری

هر چند که حملات فیشینگ توسط هکرهای ایرانی موضوع جدیدی نیست و این دست از حملات را میتوان محبوبترین روش سرقت اطلاعات و هک کردن حسابهای مختلف توسط آنها دانست، اما مهمترین نکته این کمپین فیشینگ نسبت به کمپینهای گذشته آن است که این حملات چند هفته قبل از آغاز دور جدید تحریمهای آمریکا علیه ایران در ۱۳ آبان ۱۳۹۷ شروع شده و یکی از هدفهای اصلی آن، بدست آوردن اطلاعات از طریق نفوذ به حسابهای افراد و مقامات سیاسی غیرایرانی که در زمینه تحریمهای اقتصادی و نظامی ایران فعالیت میکنند بوده است.

به عبارتی میتوان گفت که هکرهای تحت حمایت حکومت ایران، براساس رویدادها، سیاستها و تعاملات بینالمللی ایران، اهداف و سوژههای بهروز را بهسرعت در دستور کار خود قرار میدهند.

همچنین همانند گذشته، هکرهای ایرانی، یکی از اصلیترین تهدیدات شناخته شده در فضای اینترنت علیه فعالان حقوق بشر، چهرههای سیاسی و روزنامهنگاران ایرانی خارج از کشور محسوب میشوند که حملات فیشینگ، بخشی از فعالیتهای روزمرهی آنها محسوب میشود.

از همین رو، ما پیشنهادهایی به شرکتهای فعال در زمینه تکنولوژی، سیاستگذاران، افراد فعال در سازمانهای مدنی و کاربران اینترنت داریم تا خطر حملات فیشینگ هکرهای تحت حمایت حکومت ایران را تا حد ممکن کاهش و در برخی موارد حملات آنها را خنثی کنند.

پیشنهادات ما به شرکتهای فعال در زمینه تکنولوژی و سیاستگذاران آن است که:

- تایید هویت دو مرحلهای با پیامک را به صورت کامل متوقف کنند.

- احراز هویت توسط کلیدهای امنیتی (مانند YubiKey) که بهصورت سختافزاری و فیزیکی برای احراز هویت استفاده میشوند را برای اشخاص دارای موقعیتهای حساس و آسیبپذیر را اجباری کنند.

- از شیوه احراز هویت One-tap استفاده نکنند.

پیشنهادات ما به رسانههای خارج از ایران و جامعه مدنی این است که:

- به کارمندان و افرادی که با آنها کار میکنند، در زمینه خطرات حملات فیشینگ اطلاعرسانی کنند و آنها را به استفاده از کلیدهای سختافزاری مانند YubiKey برای احراز هویت چند عاملی و فعالسازی حفاظت پیشرفته در سرویس گوگل۶ تشویق کنند.

- از ایمیلهای کاری و سازمانی خود به جای ایمیلهای شخصی استفاده کنند و علاوه بر آن، تنظیمات SPF۷ را براساس سیاستهای ارتباطی، مانند محدود کردن دریافت ایمیل از خارج از شبکه کاری، فعال کنند. برای مثال از سرویس G Suite۸ برای محدود کردن دامنه ارسال و دریافت ایمیلها میتوان به راحتی استفاده کرد.

- کاربران عادی را به فعال کردن تایید هویت دو مرحلهای روی حسابهای کاربری مختلف با استفاده از اپلیکیشنهایی مانند Google Authenticator تشویق کنند.

پیشنهادات ما به کاربران احتمالی تحت تاثیر حملات این است که:

- از کلیک کردن روی لینکهای ناشناس خودداری کنند و برای تغییر رمز عبور یا بررسی دسترسیهای مشکوک، بهجای کلیک روی لینکهای دریافتی، از طریق منو سرویسهای مورد استفادهشان اقدام کنند.

- برای مکاتبات حساس از PGP برای رمزگذاری ایمیلها استفاده کنند تا در صورت نفوذ به حساب ایمیلشان، امکان خواندن ایمیلهای حساس برای هکرها وجود نداشته باشد.

- از آرشیو و ذخیرهسازی اطلاعات حساس در اینباکس ایمیلهایشان خودداری کنند.

- فراموش نکنید داشتن پروتکل HTTPS در نشانی وبسایتهای مختلف، به معنی مورد اعتماد و امن بودن محتوای نمایش داده شده نیست. HTTPS تنها بستر ارتباطی امن برای شما با سرورهای وبسایتها را تامین میکند، بنابراین ممکن است وبسایتهای فیشینگ نیز از این پروتکل استفاده کنند.

شاخص سازش (IOCs):

190.2.154[.]34

190.2.154[.]35

190.2.154[.]36

190.2.154[.]38

46.166.151[.]211

51.38.87[.]64

51.38.87[.]65

51.68.185[.]96

51.38.107[.]113

95.211.189[.]45

95.211.189[.]46

95.211.189[.]47

213.227.139[.]148

54.37.241[.]221

54.38.144[.]250

54.38.144[.]251

54.38.144[.]252

85.17.127[.]172

85.17.127[.]173

85.17.127[.]174

85.17.127[.]175

89.198.179[.]103

31.2.213[.]18

accounts-support[.]services

broadcast-news[.]info

broadcastnews[.]pro

com-identifier-servicelog[.]info

com-identifier-servicelog[.]name

com-identifier-userservicelog[.]com

confirm-session-identification[.]info

confirm-session-identifier[.]info

confirmation-service[.]info

customer-recovery[.]info

customize-identity[.]info

document-share[.]info

document.support-recoverycustomers[.]services

documentofficupdate[.]info

documents.accounts-support[.]services

documentsfilesharing[.]cloud

email-delivery[.]info

mobile-sessionid.customize-identity[.]info

mobiles-sessionid.customize-identity[.]info

my-scribdinc[.]online

myyahoo.ddns[.]net

notificationapp[.]info

onlinemessenger.com-identifier-servicelog[.]name

podcastmedia[.]online

recoveryusercustomer[.]info

session-management[.]info

support-recoverycustomers[.]services

continue-session-identifier[.]info

mobilecontinue[.]network

session-identifier-webservice.mobilecontinue[.]network

com-messengersaccount[.]name

invitation-to-messenger[.]space

confirm-identification[.]name

mobilecontinue[.]network

mobile.confirm-identification[.]name

services.confirm-identification[.]name

mobile-messengerplus[.]network

confirm.mobile-messengerplus[.]network

com-messengercenters[.]name

securemail.mobile-messengerplus[.]network

documents.mobile-messengerplus[.]network

confirm-identity[.]net

identifier-sessions-mailactivityid[.]site

activatecodeoption.ddns[.]net

broadcastpopuer.ddns[.]net

books.com-identifier-servicelog[.]name

mb.sessions-identifier-memberemailid[.]network

sessions-identifier-memberemailid[.]network

sessions.mobile-messengerplus[.]network

confirm-verification-process[.]systems

accounts.confirm-verification-process[.]systems

broadcastnews.ddns[.]net

account-profile-users[.]info

us2-mail-login-profile[.]site

us2.login-users-account[.]site

login-users-account[.]site

live.account-profile-users[.]info

signin.account-profile-users[.]info

aol.account-profile-users[.]info

users-account[.]site

پانویس

۱) توییتر (۲۰۱۸)، «MD0ugh». آخرین دسترسی ۲۳ آبان ۱۳۹۷. https://s.certfa.com/q1514c

توییتر (۲۰۱۸)، «MD0ugh». آخرین دسترسی ۲۳ آبان ۱۳۹۷. https://s.certfa.com/eNnnag

توییتر (۲۰۱۸)، «MD0ugh». آخرین دسترسی ۲۳ آبان ۱۳۹۷. https://s.certfa.com/ur93p2

۲) ClearSkye Cyber Security (2018), “Charming Kitten, Iranian cyber espionage against human rights activists, academic researchers and media outlets - and the HBO hacker connection”. Accessed November 15, 2018. https://s.certfa.com/1ulIxk

۳) Firefox Screenshots. Accessed November 15, 2018. https://screenshots.firefox.com

۴) Framework

۵) VirusTotal Graph. Accessed November 25, 2018. https://s.certfa.com/OgQUSC

۶) Google’s Advanced Protection Program

۷) Sender Policy Framework یا SPF روش تایید درست بودن آدرس فرستنده ایمیل است. SPF به دریافتکننده ایمیل اجازه میدهد که ادعای ایمیل ارسالی از یک دامین خاص مورد بررسی و تایید قرار بگیرد.

۸) G Suite Administrator Help (2018), “Restrict messages to authorized addresses or domains”. Accessed November 29, 2018. https://s.certfa.com/jxaqDR

تصویر ۵- نمونه تصویر جاسازی شده هشدار جعلی در متن ایمیلهای فیشینگ

تصویر ۵- نمونه تصویر جاسازی شده هشدار جعلی در متن ایمیلهای فیشینگ تصویر ۱۰- اطلاعات مرتبط با شبکه مهاجمان در این کمپین فیشینگ - گردآوری توسط سرتفا

تصویر ۱۰- اطلاعات مرتبط با شبکه مهاجمان در این کمپین فیشینگ - گردآوری توسط سرتفا