تا به امروز دستیار هوشمند صوتی ویندوز - کورتانا «Cortana» - بارها مورد بررسی امنیتی مختلفی قرار گرفته و آسیبپذیریهای متعددی در آن شناسایی شده که از سوی مایکروسافت وصله شده است. اما میتوان گفت که کماکان این دستیار صوتی دارای آسیبپذیرهایی است که در صورت عدم اصلاح و وصله، میتواند منجر به دور زدن لایههای حفاظتی و امنیتی دستگاههای کاربران شود.

به گفته سدریک کوچین - محقق امنیتی و مهندس ارشد شرکت مکآفی - کورتانا این قابلیت را دارد که در زمان قفل بودن صفحه نمایش دستگاه نیز گوش به فرمان کاربر باشد و همین مساله با توجه به دسترسیهایی که این ابزار فراهم میکند، امکان سوءاستفاده و دور زدن لایههای امنیتی را برای مهاجمان فراهم میسازد.

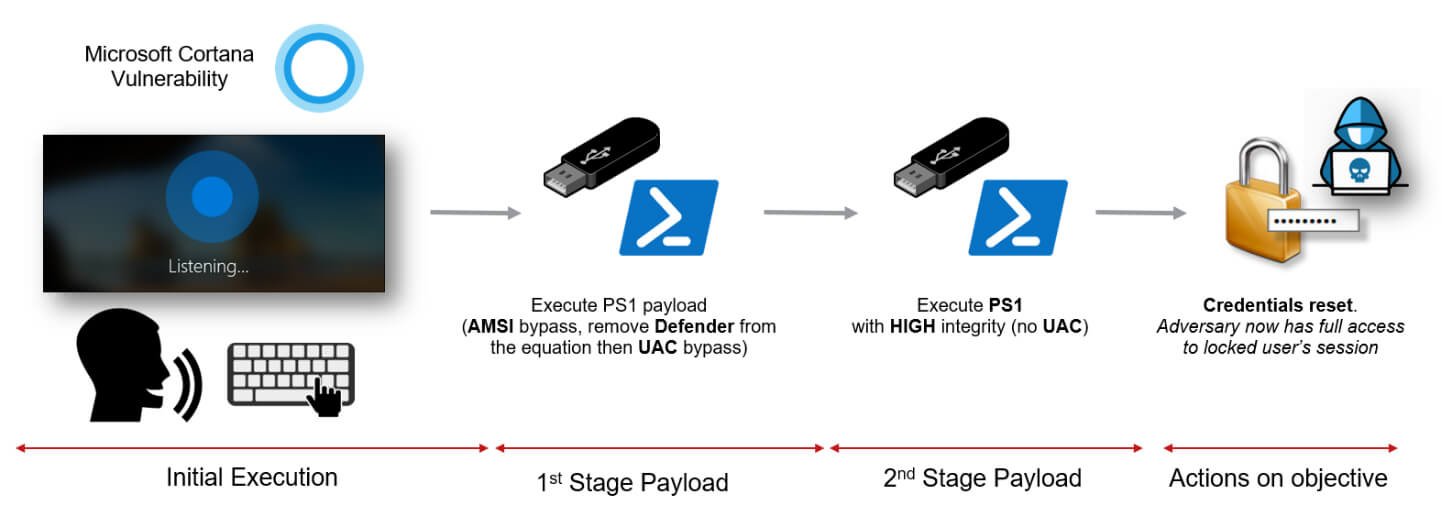

کوچین برای اثبات این ادعا و آسیبپذیری، در یک سناریو حمله آزمایشی با انتشار ویدیویی نشان داده است که چگونه کورتانا با اجرای یک اسکریپت PowerShell که حاوی کدهای مخرب برای دور زدن و از کار انداختن رمز عبور دستگاه است، میتواند به عنوان دستیار مهاجمان و هکرها مورد استفاده قرار گیرد.

این محقق امنیتی در سناریو حمله آزمایشی خود ثابت کرد تغییرات ناگهانی در کورتانا باعث میشود که در ویندوز ۱۰ مهاجمان با دستگاههای قفل شده تعامل برقرار کنند. او با اشاره به این آسیبپذیری، معتقد است این ویژگی میتواند به حملات بزرگتر تبدیل شود.

سدریک کوچین این آسیبپذیری را در ماه آپریل به مایکروسافت اطلاع داده و این شرکت در وصلههای امنیتی ماهیانه خود، بهروزرسانی ۱۲ ژوئن ۲۰۱۸، وصله امنیتی این آسیبپذیری با شناسه CVE-2018-8140 را منتشر کرده است.

به کاربران ویندوز ۱۰ نیز توصیه میشود بهروزرسانیهای امنیتی را بهصورت مداوم انجام دهند یا کورتانا را غیر فعال کنند.

کارکرد کورتانا و خطرات آن

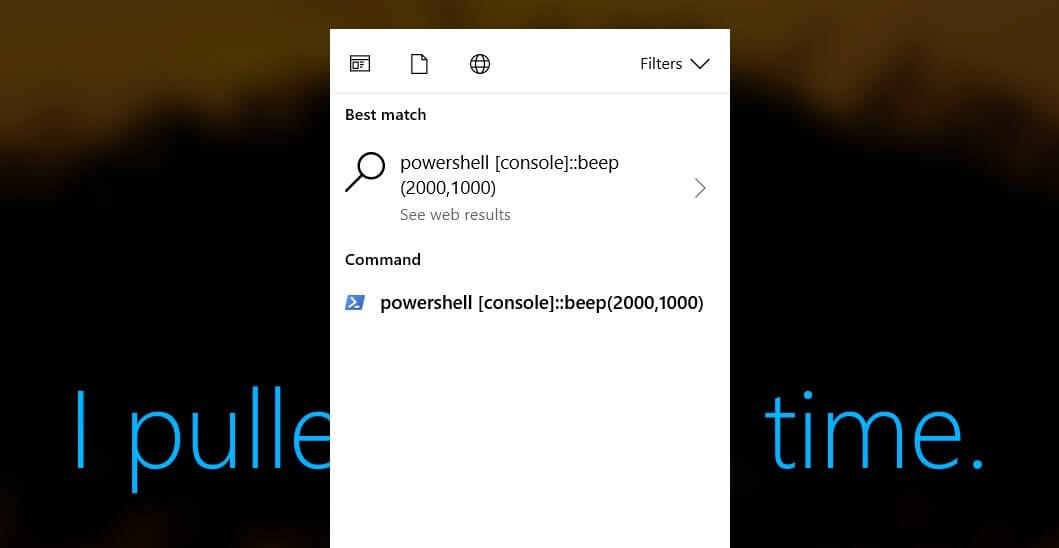

بهصورت معمول کاربران میتوانند بعد از فراخوان دستیار صوتی کورتانا - با گفتن «Hey Cortana» - شروع به تایپ کنند و یا دستور صوتی مختلفی را صادر کنند که این فرآیند با یک پنجره ویژه برای جستجو با ویژگیهای گوناگون همراه است.

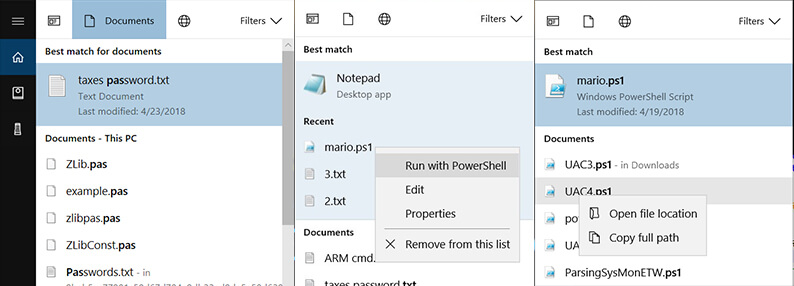

در کورتانا میتوان به فهرست برنامههای نصب شده در دستگاه دسترسی پیدا کرد و حتی فایلهای سیستمی را جستجو کرد و حتی برای پیدا کردن فایلهایی که در عنوان آنها pass یا password بهکار رفته است، میتوان از آن استفاده کرد.

فارغ از تمام این موارد، کورتانا امکان اجرای برنامهها و فایلها در سطح دسترسی مدیریتی «Run as Administrator» و اجرا توسط پاورشل «Run with PowerShell» را فراهم میسازد.

حال فرض کنید صفحه نمایش دستگاه شما قفل است، اما شخص خرابکاری بهصورت فیزیکی به دستگاه شما دسترسی دارد. در چنین شرایطی کافیست مهاجم از یک حافظه USB که حاوی اسکریپتهای مخرب براساس دستورات PowerShell است استفاده کند. به این ترتیب خواهد توانست با استفاده از جستجو در کورتانا برای پیدا کردن فایل و اجرای آن توسط پاورشل - همزمان با قفل بودن صفحه نمایش – رمز عبور دستگاه را غیرفعال یا تغییر دهد، نرمافزارهای امنیتی را غیرفعال کند و هر فرمان و عملیات پیوستهای که از طریق PowerShell امکانپذیر است با توجه به آسیبپذیری موجود انجام دهد.

توضیحات بیشتر در:

- CVE-2018-8140 | Cortana Elevation of Privilege Vulnerability

- Want to Break Into a Locked Windows 10 Device? Ask Cortana