اوایل هفته گذشته، تیم تحقیقاتی شرکت دراپباکس، جزییاتی درباره سه آسیبپذیری بحرانی در سیستم عامل مک منتشر کرد که نشان میهد مهاجمان میتوانند از این آسیبپذیریهای برای اجرای کدهای مخرب در این سیستم عامل بهرهبرداری کنند.

این آسیبپذیریها که در ماه مارس سال ۲۰۱۸، پس گزارش تیم تحقیقاتی دراپباکس به شرکت اپل اصلاح شدهاند، به هکرها اجازه میدهد که از راه دور با متقاعد کردن کاربر برای بازدید از یک صفحه وب آلوده، کدهای مخرب را جهت هک کردن دستگاه قربانیان خود اجرا کنند.

بنابر گزارش شرکت دراپباکس، قربانیان این آسیبپذیریها تنها به کاربران سیستمعامل مک خلاصه نمیشود، بلکه کاربرانی که همزمان از سیستمعاملهای دیگر و مرورگر سافاری استفاده میکنند نیز تحتتاثیر این آسیبپذیریها قرار دارند.

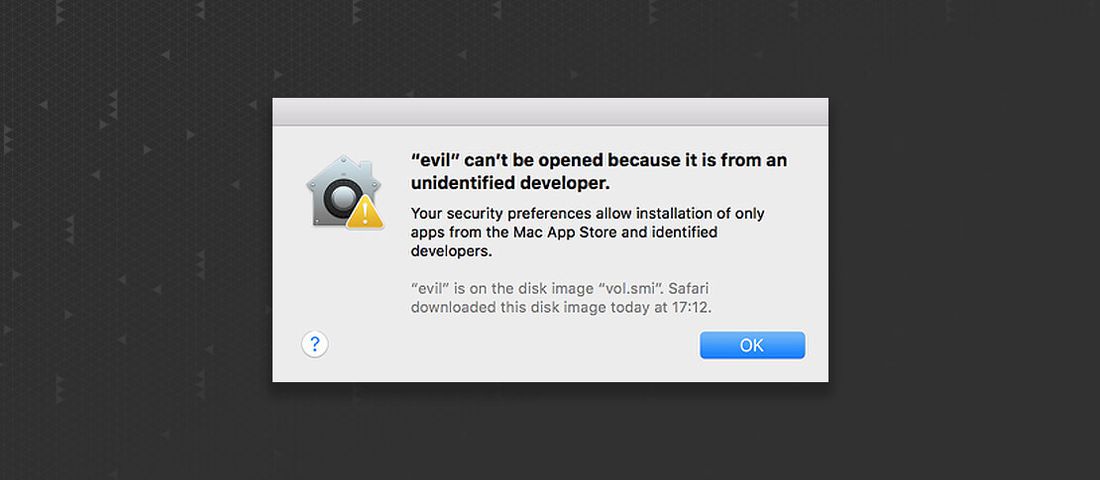

دراپباکس در گزارش خود به آسیبپذیری CoreTypes در سیستم عامل مک با شناسه CVE-2017-13890، آسیبپذیری در ساختار و اجرای فایلهای bundle با شناسه CVE-2018-4176 و آسیبپذیری در نرمافزار امنیتی Gatekeeper با شناسه CVE-2018-4175 اشاره کرده است.

همچنین این شرکت با انتشار یک ویدیو برای اثبات آسیبپذیریها و امکان حملات، نشان داده است که مهاجمان چگونه میتوانند با یک حمله دو مرحلهای، اهداف خود را به وبسایتهای آلوده هدایت و با بهرهبرداری از این آسیبپذیریها از طریق مرورگر سافاری در مک، کنترل دستگاههای کاربران را در دست گیرند.

برای مقابله با این آسیبپذیریها، کاربران مک میبایست اصلاحیه امنیتی و بهروزرسانیهای منتشر شده در ماه مارس را دریافت و نصب کنند. همچین برای اطمینان از امنیت خود و پیشگیری از حملات مبتنی بر بهرهبرداری از دیگر آسیبپذیریها، توصیه میشود حتما همه بهروزرسانیهای ماهیانه مربوط به سیستم عامل خود را دریافت و نصب کنید.

توضیحات بیشتر در:

- Offensive testing to make Dropbox (and the world) a safer place