پژوهشگران دانشگاههای رور بوخوم و مونستر در آلمان، با انتشار یک مقاله تحقیقاتی به چندین آسیبپذیری مهم در نرمافزارهای ایمیلی اشاره کردهاند که امکان جعل تاییدیه امضاهای دیجیتال در OpenPGP و S/MIME را برای مهاجمان فراهم میسازد.

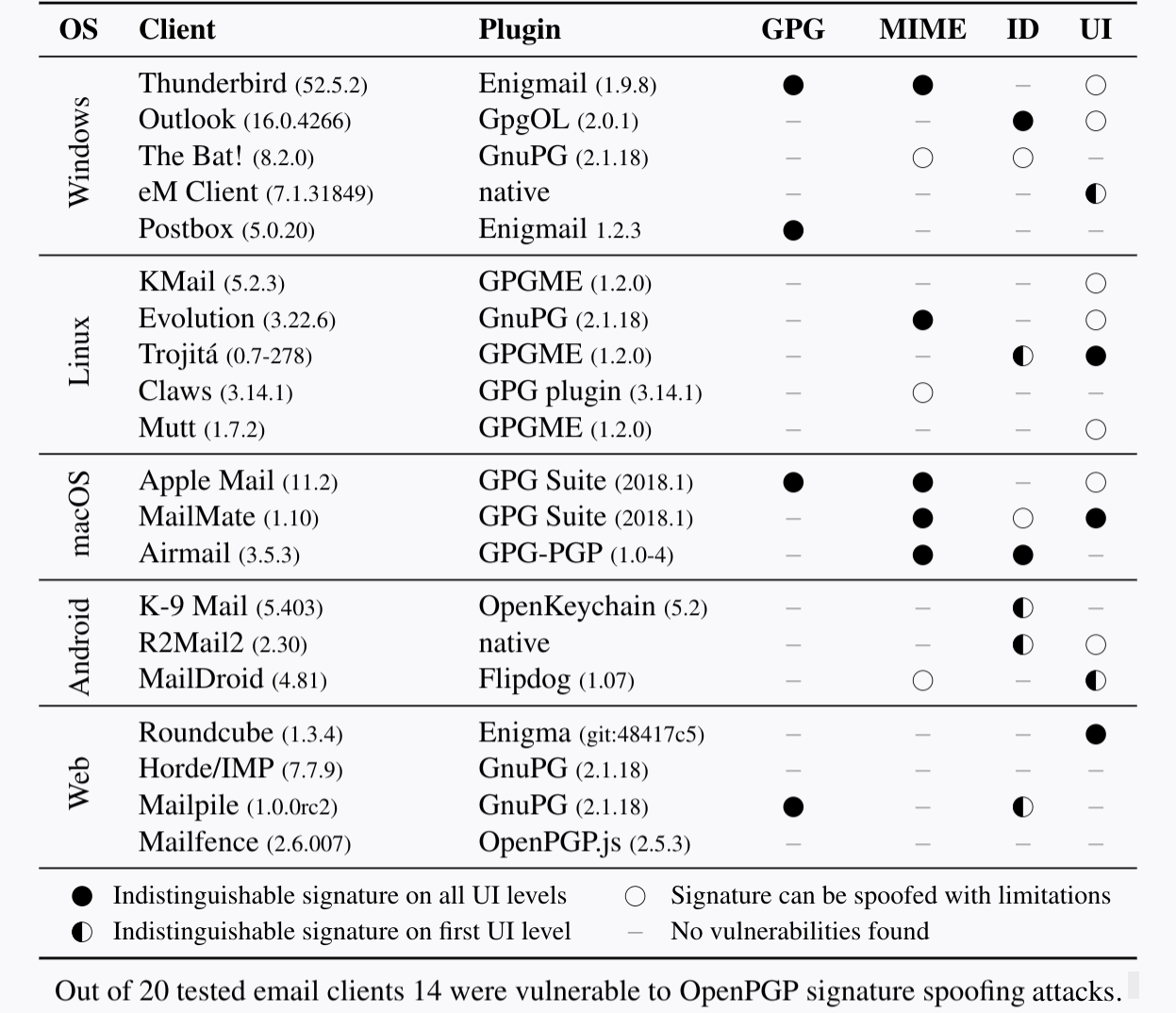

در این مقاله تحقیقاتی به برنامههای محبوب ایمیلخوان تحت تاثیر این آسیبپذیریها مانند Thunderbird، Microsoft Outlook، Apple Mail با GPGTools، iOS Mail، GpgOL، KMail، Evolution، MailMate، Airmail، K-9 Mail، Roundcube و Mailpile اشاره شده است.

بهصورت معمول هنگامی که یک ایمیل با امضای دیجیتال ارسال میکنید، به شما این امکان داده میشود که متن ایمیل را بهصورت سرتاسری رمزگذاری و احراز هویت کنید تا به گیرنده این اطمینان را بدهید که ایمیل از طرف شما برای او ارسال شده است.

با این حال محققان پس از بررسی ۲۵ برنامه ایمیلخوان در سیستمعاملهای ویندوز، لینوکس، مک، آی او اس و اندروید، دریافتهاند که حداقل ۱۴ مورد از این برنامهها که با OpenPGP کار میکنند، در برابر حملات جعل امضا آسیبپذیر هستند.

محققان این دو دانشگاه، این آسیبپذیریها را با شناسههای CVE-2018-18509، CVE-2018-12019، CVE-2018-12020، CVE-2017-17848، CVE-2018-15586، CVE-2018-15587، CVE-2018-15588، CVE-2019-8338، CVE-2018-12356، CVE-2018-12556 و CVE-2019-728 ثبت و به شرکتهای توسعهدهنده برنامههای ایمیلخوان گزارش کردهاند.

توضیحات بخشی از این آسیبپذیریها به شرح زیر است.

۱) حملات CMS (C1, C2, C3, C4)

این حملات ناشی از انجام رمزنگاری نادرست پیامها در قالب S/MIME است که منجر به ساختارهای متضاد یا غیر معمول مانند امضای چندباره یک ایمیل یا امضا نشدن آنها میشود.

۲) حملات GPG API (G1, G2)

این حملات به دلیل ناموفق بودن ایمیلخوانها در تجزیه طیف وسیع ورودیها، به مهاجمان اجازه میدهد تا رشتههایی را به API مرتبط با وضعیت GnuPG تزریق کنند و فرآیند بررسی و تایید امضاها را فریب دهند.

۳) حملات MIME (M1, M2, M3, M4)

بهطور کلی در حملات MIME مهاجمان از شیوه رسیدگی ایمیلخوانها به ایمیلهای امضا شده سوءاستفاده میکند. این حملات به مهاجمان اجازه میدهد تا برنامههای ایمیلخوان را برای نشان دادن یک متن امضا نشده در حین تایید یک امضا غیر مرتبط در قسمت دیگری که نامرئی باقی میماند، فریب دهند.

۴) حملات شناسه (I1, 12, 13)

این حملات به نقاط ضعف در پیوند پیامهای امضا شده به هویت فرستنده ایمیل وابسته است؛ بهطوری که به مهاجمان اجازه میدهد یک امضای معتبر از شناسه یک شریک ارتباطی قابل اعتماد را در سربرگ یک ایمیل غیرمرتبط و ناامن نمایش دهند.

۵) حملات واسط کاربری (U1)

حملات واسط کاربری به مهاجمان اجازه میدهد تا با استفاده از کدها HTML و CSS یا تصاویر درون خطی، برخی از عناصر مهم UI در یک سرویس ایمیلی را بهصورت جعلی در یک ایمیل با امضای غیر معتبر به کاربر نمایش دهند.

توضیحات بیشتر در:

- “Johnny, you are fired!” – Spoofing OpenPGP and S/MIME Signatures in Emails