انتشار خبر آلودگی بیش از ۵۰۰ هزار دستگاه در ۵۴ کشور به باتنت VPNFilter بیشتر از همیشه توجه کارشناسان امنیت سایبری به امنیت دستگاههای متصل به اینترنت - دستگاههای اینترنت اشیاء «IoT» - را به خود جلب کرد.

براساس گزارش منتشر شده توسط آزمایشگاه امنیتی تالوس «Talos» در شرکت سیسکو، باتنت VPNFilter با ساختاری نسبتا پیچیده، قابلیتهایی مانند جمعآوری اطلاعات کاربری، تداخل در ارتباطات اینترنتی و انجام عملیاتهای مخرب سایبری را دارد و برای آلوده کردن مسیریابهای اینترنتی «Router - روتر» و دستگاههای ذخیرهسازی اطلاعات متصل به شبکه «NAS» توسعه یافته است.

براساس اطلاعات موجود از این باتنت برای اولین بار در تاریخ ۸ می ۲۰۱۸، بهطور خاص برای هدف قراردادن دستگاههای آسیبپذیر در کشور اوکراین استفاده شده است.

آزمایشگاه تالوس در گزارش خود با اشاره به همخوانی کدهای باتنت VPNFilter با بدافزار BlackEnergy معتقد است که این بدافزار توسط یک گروه تحت حمایت کشور روسیه ساخته شده است. بدافزار BlackEnergy یکی از پروژههای بدافزاری معروف دولت روسیه علیه کشور اوکراین بود که برای اولین بار در سال ۲۰۰۷ مورد استفاده قرار گرفت و پس از آن در سالهای ۲۰۱۰ و ۲۰۱۴ مجددا از آن استفاده شد.

دستگاههای آسیبپذیر در برابر باتنت VPNFilter

به گفته محققان آزمایشگاه تالوس این باتنت امکان آلوده کردن دستگاههای روتر و NAS شناخته شده با نامهای تجاری Linksys ،MikroTik ،NETGEAR ،TP-Link ،D-Link ،Huawei ،Ubiquiti ،UPVEL و ZTE را دارد. لیست دستگاههای آسیبپذیر شناسایی شده - تا به امروز - به شرح زیر است:

Asus Devices: RT-AC66U, RT-N10, RT-N10E, RT-N10U, RT-N56U, RT-N66U D-Link Devices: DES-1210-08P, DIR-300, DIR-300A, DSR-250N, DSR-500N, DSR-1000, DSR-1000N Huawei Devices: HG8245 Linksys Devices: E1200, E2500, E3000, E3200, E4200, RV082, WRVS4400N Mikrotik Devices: (Bug Fixed in RouterOS version 6.38.5) CCR1009, CCR1016, CCR1036, CCR1072, CRS109, CRS112, CRS125, RB411, RB450, RB750, RB911, RB921, RB941, RB951, RB952, RB960, RB962, RB1100, RB1200, RB2011, RB3011, RB Groove, RB Omnitik, STX5 Netgear Devices: DG834, DGN1000, DGN2200, DGN3500, FVS318N, MBRN3000, R6400, R7000, R8000, WNR1000, WNR2000, WNR2200, WNR4000, WNDR3700, WNDR4000, WNDR4300, WNDR4300-TN, UTM50 QNAP Devices: TS251, TS439 Pro, Other QNAP NAS devices running QTS software TP-Link Devices: R600VPN, TL-WR741ND, TL-WR841N Ubiquiti Devices: NSM2, PBE M5 ZTE Devices: ZXHN H108N

بررسی سازوکار باتنت VPNFilter

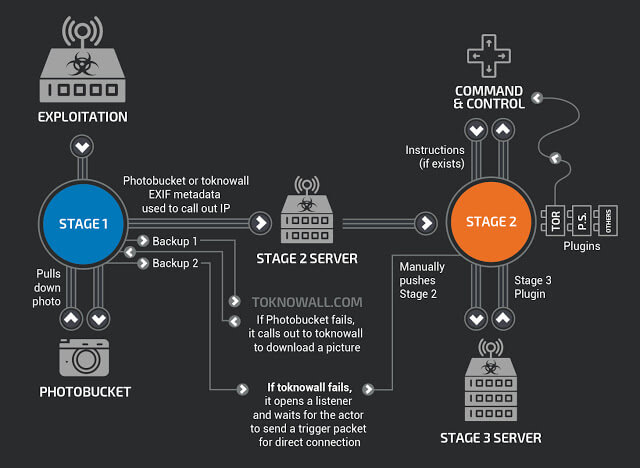

باتنت VPNFilter یک بدافزار چند مرحلهای، با ساختاری ماژولار و با قابلیتهای چندمنظوره است که در مرحله نخست با استفاده از یک راهانداز مجدد، تلاش میکند بستری ثابت برای خود روی دستگاه آلوده ایجاد کند و پس از آن، مراحل اصلی اجرای باتنت را پیادهسازی میکند.

اطلاعات این باتنت در یک پوشه با نام «vpnfilterw» در آدرس /var/run/vpnfilterw ذخیره میشود و از آنجا که از شبکهی Tor برای برقراری ارتباطات ناشناس خود استفاده میکند و از قابلیت خود تخریبی «self-destruct» برخوردار است، میتواند تمام سوابق و اطلاعات فعالیت خود را از بین ببرد.

راهکار مقابله در برابر باتنت VPNFilter

با توجه به اینکه تحقیقات آزمایشگاه تالوس هنوز به مرحله پایانی نرسیده است، نمیتوان بهصورت قطعی اطلاعاتی در مورد چگونگی شیوه بهرهبرداری این باتنت از دستگاههای آسیبپذیر ارائه داد، اما کارشناسان تالوس معتقد هستند که VPNFilter از آسیبپذیری روز صفر «Zero-day» برای آلوده کردن قربانیان خود استفاده نمیکند و عمدتا دستگاههایی را که دارای اطلاعات ورود پیشفرض به بخش مدیریت هستند تحتالشعاع قرار میدهد. برای همین توصیه میشود، بهمنظور مقابله با این باتنت و سایر حملات بدافزاری، اطلاعات ورود پیشفرض دستگاههای متصل به اینترنت خود را حتما تغییر دهید.

توجه داشته باشید اگر نام و مدل دستگاه روتر یا NAS شما در بین لیست دستگاههای آسیبپذیر اعلام شده است، باید حتما از عدم آلودگی آن اطمینان حاصل کنید. برای اینکار میتوانید از آنتیویروس رایگان و متنباز ClamAV استفاده کنید. آنتیویروس ClamAV بهصورت ویژه باتنت VPNFilter را با عنوانهای زیر شناسایی میکند:

- Unix.Trojan.Vpnfilter-6425811-0

- Unix.Trojan.Vpnfilter-6425812-0

- Unix.Trojan.Vpnfilter-6550590-0

- Unix.Trojan.Vpnfilter-6550591-0

- Unix.Trojan.Vpnfilter-6550592-0

توضیحات بیشتر در:

- New VPNFilter malware targets at least 500K networking devices worldwide

- VPNFilter Update - VPNFilter exploits endpoints, targets new devices