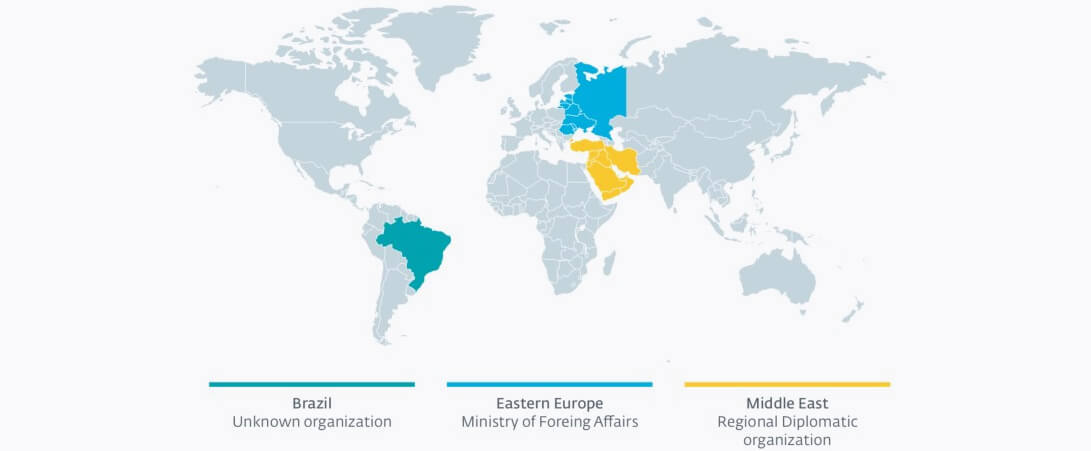

Turla یک گروه جاسوسی سایبری روسی است که با نامهایی مانند Waterbug, Snake, WhiteBear, VENOMOUS BEAR و Kypton نیز شناخته میشود و در گذشته به واسطه حمله به صنایع نظامی، دولتها، سفارتخانهها، مراکز آموزشی و پزشکی در بیش از ۴۰ کشور مورد توجه قرار گرفته است.

براساس خبرهای منتشر شده، این گروه با بهرهبرداری از سرورهای ایمیل Microsoft Exchange از طریق پنهاننگاری و ایجاد یک درب پشتی، اهداف متعددی را در سراسر جهان از راه دور مورد هدف قرار داده است.

بدافزار لایتنرون «LightNeuron» که توسط گروه Turla برای رهگیری ایمیلها، استخراج اطلاعات و حتی ارسال ایمیل از طرف قربانیان ایجاد شده است، اولین بار توسط تیم تحقیقاتی آزمایشگاه کسپرسکی در تاریخ ۱۰ جولای ۲۰۱۸ شناسایی شد که به گفته این شرکت، بدافزار لایتنرون، بخشی از عملیاتهای سایبری گروه Turla بوده که از سال ۲۰۱۴ برای بهرهبرداری از سرورهای Postfix و Sendmail مورد استفاده قرار گرفته است.

در حالی که کسپرسکی پیشتر اظهار کرده بود که بدافزار لایتنرون پس از آلوده کردن دستگاههای اهداف حملات خود از استانداردهای ارتباطی رسمی استفاده میکند، شرکت ایست بهتازگی دریافته است که این بدافزار از عامل انتقال اطلاعات در Microsoft Exchange بهعنوان یک درب پشتی برای ایجاد دسترسی ماندگار به سرور آلوده استفاده میکند. همچنین این مساله به بدافزار لایتنرون اجازه میدهد که فیلترهای ضدهرزنامه در سرویسهای ایمیل را نیز فریب دهد.

شرکت ایست در همینرابطه فهرستی از شاخصهای سازش مربوط به بدافزار لایتنرون را در صفحه گیتهاب خود منتشر کرده است.

توضیحات بیشتر در:

- Turla Backdoor Deployed in Attacks Against Worldwide Targets