محققان امنیتی شرکتهای پروفپوینت، بریلینت آیتی و ابیوز اس.اچ با همکاری هم موفق شدند زیرساختهای کنترل و فرمان کمپین بدافزاری موسوم به «EITest» را از دسترس خارج کنند. EITest شبکهای از سرورهای هک شده بود که مجرمان اینترنتی به کمک آن کاربران را به مقاصد آلوده به بدافزارها و همینطور کلاهبرداریهای مرتبط با پشتیبانی فنی جعلی هدایت میکرد.

باتنت EITest که «پادشاه توزیع ترافیک» نیز نامیده میشود، مجموعهای از سرورهای آسیب دیده است که هکرها روی آنها دربپشتی «Backdoor» نصب کرده و از آن برای دزدیدن ترافیک سایت میزبانی شده در سرور آسیبدیده و هدایت کاربران بت وبسایتهای مخرب استفاده میکنند.

این نوع فعالیت مخرب «توزیع ترافیک» نامیده میشود و بسیاری از مجرمان سایبری با ساخت چنین باتنتهایی اقدام به آلودهسازی سایتهای هک شده کرده و سپس با بدست آوردن دسترسیها، از آن برای مقاصد دلخواهد، مانند کلاهبرداری استفاده میکنند.

ظهور باتنت EITest و کارکردهای تجاری آن

باتنتEITest برای اولین بار در سال ۲۰۱۱ در بازار جرایم سایبری ظاهر شد و در همان ابتدا یک سیستم اجاره توزیع ترافیک نبود. سازندگان EITest از آن برای انتقال ترافیک به اکسپلویت کیت خود به نام گلازونف «Glazunov»، استفاده میکردند که کاربران را به تروجان زاکسس«Zaccess» آلوده می کرد.

در آن زمان، این موضوع یک تهدید جدی نبود. اما گردانندگان EITest در اواخر سال ۲۰۱۳، زمانی که شروع به بازسازی زیرساختهای خود کردند، عملیاتشان را هوشمندانهتر انجام دادند و از ماه جولای ۲۰۱۴، شروع به فروش EITest به سایر سازندگان بدافزار کردند.

طبق گفتههای کائوفین پژوهشگر تیم پروفپوینت، تیم EITest فروش ترافیک از سایتهای هک شده را با ۲۰ دلار برای ۱۰۰۰ کاربر و با فروش بلوکهای ترافیکی حداقل ۵۰ هزار کاربر شروع کرد.

از آن به بعد، EITest بهطور روزانه برای پژوهشگران امنیتی دردسرساز شده است. این شبکه با توزیع بیشمار باجافزار از خانوادههای مختلف، هدایت بخش وسیعی از ترافیک سایتها به سوی مقاصد آلوده به اکسپلویت کیتها و همچنین فرستادن کاربران به سمت سایتهای کلاهبرداری و مهندسی اجتماعی، مشکل ساز بوده است.

شرکتهای امنیتی دامنه اصلی EITest را از بین بردند

میتوان گفت بعد از مدتها امسال شانس به محققان رو کرد و یکی از پژوهشگران شرکت بریلینت آیتی موفق شد راهی را که سایتهای آلوده به زیرساخت کنترل و فرمان این باتنت وصل میشدند را کشف کند.

محققان امنیتی با تصرف دامنه stat-dns[.]com موفق به ربودن تمام عملیاتهای باتنت EITest شدند. ترافیک سرور این سایت از ۱۵ مارس سال جاری به یک مسیر جدید هدایت شده و میلیونها کاربر را از ورود به سایتها مخرب حفظ میکند.

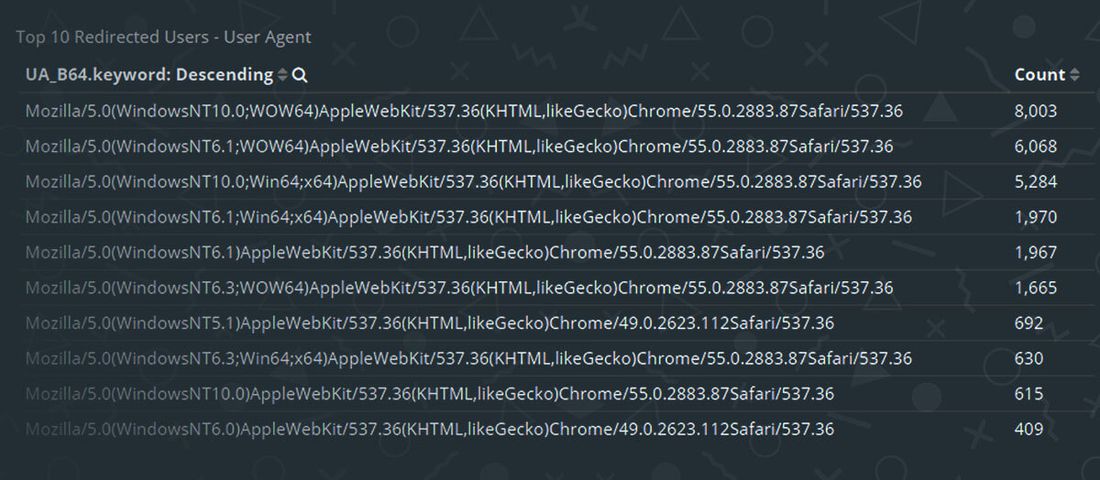

محققان پس از تجزیه و تحلیل ترافیکی که به مسیر جدید منتهی میشد اطلاعات جدید و قابل توجهی در مورد بخش عظم عملیاتهای شبکه EITest بدست آوردند که نشان میدهد که باتنتهای این کمپین بهطور متوسط در هر روز حدود دو میلیون کاربر از ۵۲ هزار وب سایت هک شده را به مقاصد آلوده هدایت میکردند که بیشتر آنها سایتهای میزبانی شده با وردپرس بود.

تلاشی برای بازپسگیری شبکه EITest مشاهده نشده است

پروفپوینت گفته است که به دنیال عملیات موفقیت آمیز از دسترس خارج کردن ترافیک EITest، عوامل مرتبط با این باتنت، پروکسیهای کنترل و فرمان خود را خاموش کرده و هیچ واکنش دیگری تا این لحظه از خود نشان ندادهاند. البته در حال حاضر به نظر میرسد که سازندگان EITest تلاش برای بازپسگیری شبکه سابقشان را رها کردهاند، اما به این معنی نیست که مورد مشابهی نخواهند ساخت.

مطالعه بیشتر در:

- EITest: Sinkholing the oldest infection chain

- Exposing EITest campaign