بهتازگی پژوهشگران شرکت سیسکو تالوس در مرکز امنیتی پالوآلتو نتورکز، گزارشی منتشر کردهاند که نشان میدهد تروجان NOKKI که به اخیرا شناسایی شده است، متعلق به گروه Reaper بوده و همپوشانی ساختاری با تروجان KONNI دارد. گفته میشود این تروجان با دولت پیونگیانگ مرتبط بوده و اهدافی مانند سازمانها، ارتش و صنایع دفاعی در کره جنوبی و دیگر کشورهای آسیایی را دنبال میکند.

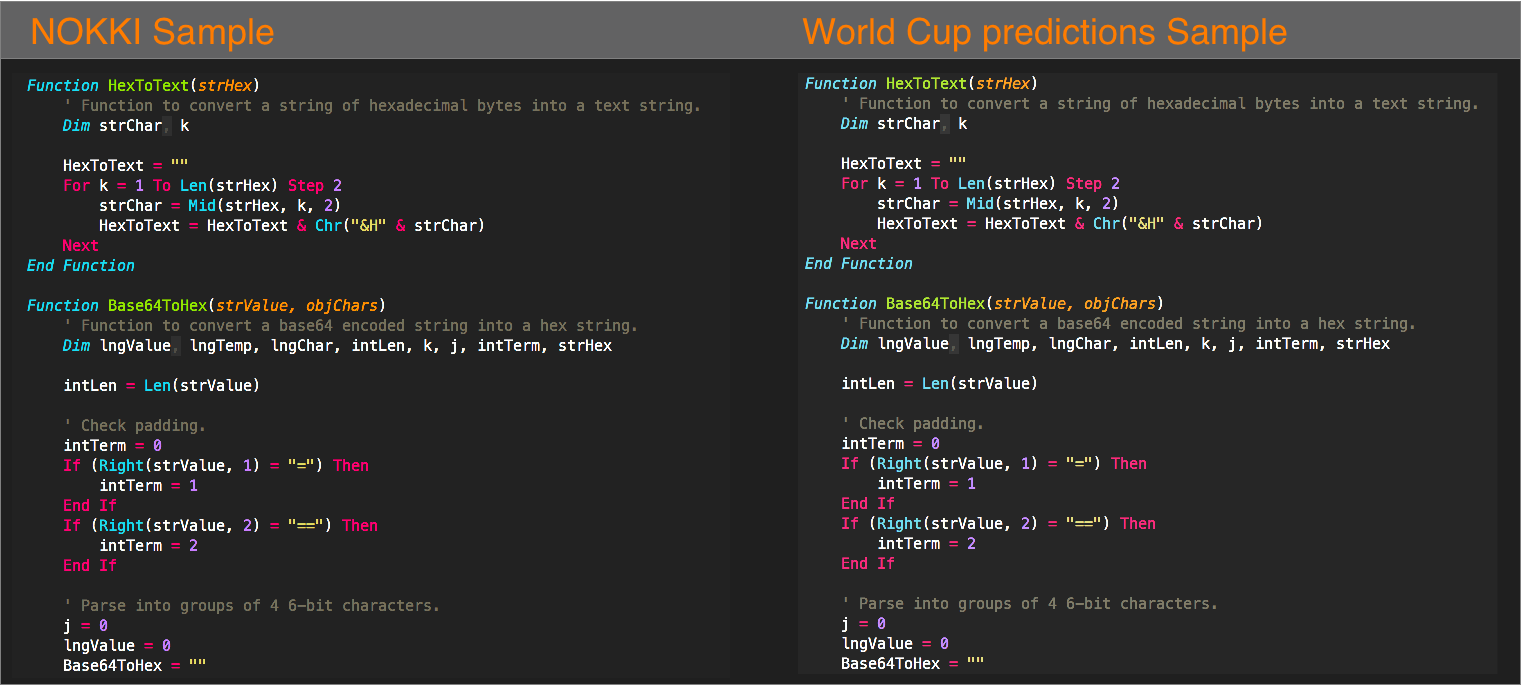

به گفته پالوآلتو نتورکز، سازندگان NOKKI در آخرین حملات خود از اسناد مخرب مایکروسافت وورد برای فریب قربانیان خود استفاده کردهاند که برخلاف سایر حملات مشابه، تکنیک بهکار رفته در جاسازی کدهای مخرب آن در مایکرو استفاده شده در فایل وورد، از یک شیوه اختصاصی و منحصر بهفرد پیروی شده است که این شیوه پیشتر در حملاتی تحت عنوان پیشبینیهای جامجهانی «World Cup prediction» نیز بهکار رفته بود.

پازل گروه Reaper و کره شمالی

هرچند تا پیش از این، بدافزار KONNI که در ماههای اخیر شناسایی شده بود بهصورت مستقیم به کره شمالی نسبت داده نشده بود، اما پس از شناسایی بدافزار جدید NOKKI، محققان امنیتی موفق به کشف خانواده بدافزاری KONNI و NOKKI شدند که این مساله باعث روشنتر شدن ماجرا شد.

به گفته محققان مرکز پالوآلتو نتورکز، این دو تروجان از خانواده بدافزاری DOGCALL هستند که متعلق در اصل متعقل به گروه Reaper بوده و با نامهای APT37، Group123، FreeMilk، StarCruft، Operation Daybreak و Operation Erebus نیز شناخته میشود.

گفته میشود گروه Reaper بهصورت مستقیم به رهبری دولت پیونگیانگ، به فعالیت مخرب سایبری مشغول است.

توضیحات بیشتر در:

- New KONNI Malware attacking Eurasia and Southeast Asia

- Report Ties North Korean Attacks to New Malware, Linked by Word Macros