براساس گزارش منتشر شده توسط پژوهشگران آزمایشگاه امنیتی سیسکو تالوس، مهاجمان از پروتکل مدیریت تلفنهای همراه (MDM - در سیستم عامل iOS) در این کمپین بدافزاری برای کنترل و گسترش اپلیکیشنهای مخرب از راه دور استفاده کردهاند.

پروتکل MDM که یک نوع ساز و کار نرمافزاری و امنیتی محسوب میشود که از سوی شرکتهای بزرگ برای کنترل و اجرای سیاستهای مورد نظرشان در دستگاههای کارمندان استفاده میشود.

تا به امروز مشخص نشده است که چه کسی مسئول این حملات بوده و هدف اصلی آن چیست. آنچه که مشخص است، مهاجمان با پرچم دروغین تظاهر کردهاند که اهل روسیه هستند، در حالی که محققان شواهدی را یاقتند که به نظر میرسد منشا این حملات از کشور هند است.

بنا به گفتههای پژوهشگران، طی یک دوره سه ساله که مهاجمان زیر نظر بودهاند، دستگاههایی آزمایشی مورد بررسی قرار گرفتهاند که تمام جزئیات فنی نشانگر آن است که مهاجمان نیز در همان کشور هند حضور دارند.

استفاده از MDM اپل برای کنترل از راه دور دستگاهها

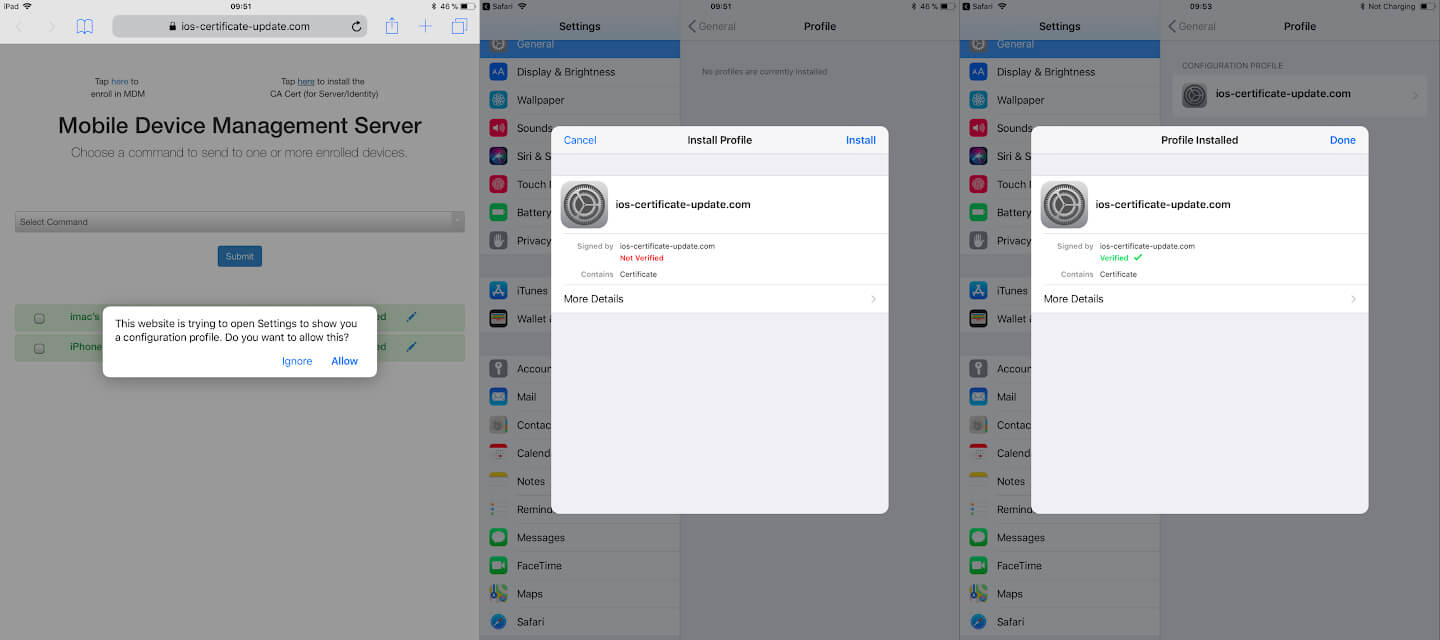

برای اینکه یک دستگاه iOS در MDM مورد نظر ثبت شود باید کاربر گواهی توسعه برنامه مربوط به شرکت مورد نظر را بهطور دستی نصب کند، که شرکتها آن را از طریق Apple Developer Enterprise Program تهیه میکنند.

شرکتها میتوانند به کمک تنظیمگر اپل، فایل پیکربندی MDM را از طریق ایمیل یا یک صفحه وب ارائه دهند. هنگامی که یک کاربر آن را نصب میکند، این سرویس به مدیران شرکت اجازه میدهد تا از راه دور دستگاه را کنترل کنند، برنامهها و گواهی آنها را نصب یا حذف کنند، همچنین دستگاه را قفل کنند یا رمز عبور آن را تغییر دهند.

بنا به گفته محققان آزمایشگاه تالوس، مهاجمان در این حملات احتمالا از شیوههای مهندسی اجتماعی مانند تماس تلفنی جعلی از سوی پشتیبانی یا دسترسی فیزیکی به دستگاههای کاربران، اقدام به نصب و تنظیم MDM در دستگاههای قربانیان خود کردهاند.

جاسوسی از طریق برنامههای دستکاری شده تلگرام و واتساپ

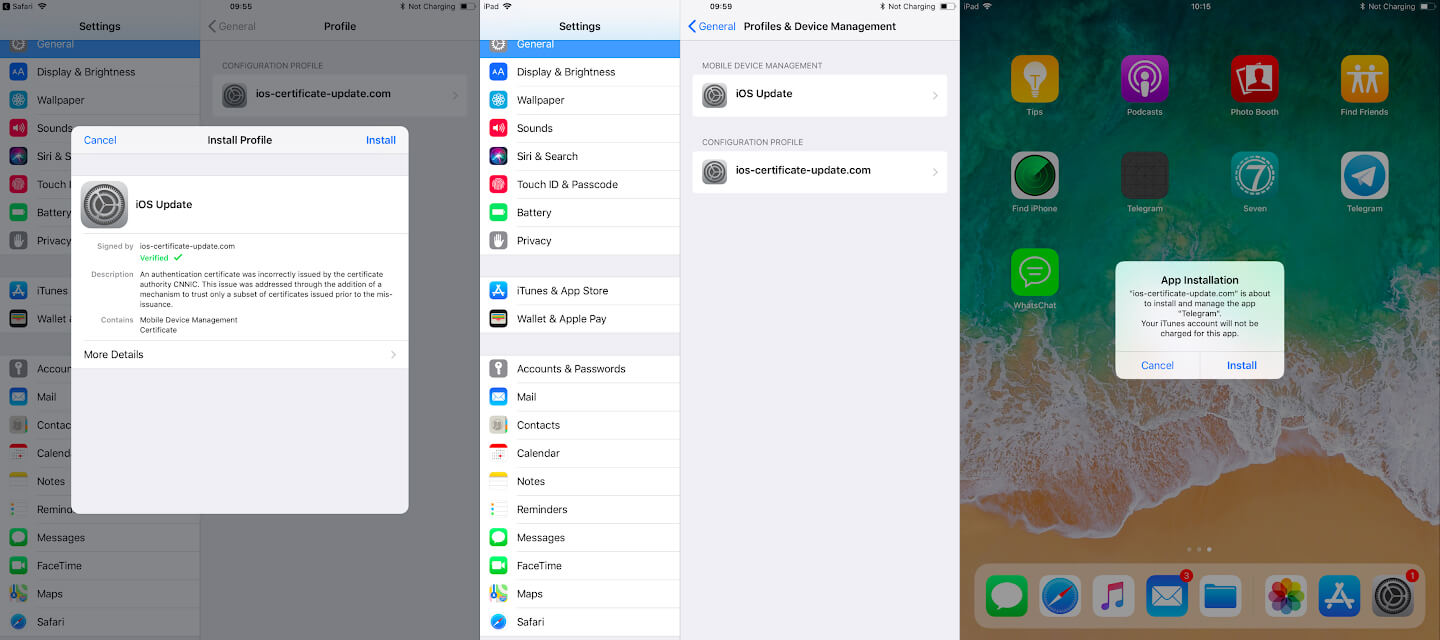

به گفته محققان سیسکو تالوس، مهاجمان از سرویس MDM برای راهاندازی نسخههای دستکاری شده برنامههای قانونی روی دستگاههای آیفون استفاده کردهاند تا بهطور مخفیانه از کاربران جاسوسی کنند و موقعیت مکانی آنها، لیست مخاطبانشان، عکسها، پیامکها و سایر پیامهای خصوصی آنها در پیامرسانها را به سرقت ببرند.

برای اضافه کردن ویژگیهای مخرب به برنامههای پیامرسان امن مانند تلگرام و واتساپ مهاجمان از تکنیکی با نام BOptions sideloading استفاده کردند که به آنها اجازه میدهد یک کتابخانه پویا را به برنامههای قانونی متصل کند. این کتابخانه پویا میتواند از مجوزهای موجود، دسترسی اضافی درخواست کند، کدهای مخرب اجرا کند و اطلاعات را از برنامه اصلی به سرقت برد.

کدهای تزریق شده به نسخههای دستکاری شده تلگرام و واتساپ برای ارسال لیست مخاطبان، اطلاعات مکانی و تصاویر از دستگاه آسیبدیده به یک سرور راه دور با نشانی hxxp[:]//techwach[.] com طراحی شدند.

توضیحات بیشتر در:

- Advanced Mobile Malware Campaign in India uses Malicious MDM