براساس گزارش منتشر شده توسط شرکت امنیتی اینتزر، هکرهای گروه پاچا «Pacha» با مورد هدف قراردادن سرورهای لینوکسی و نصب زنجیرهای از بدافزارها، اقدام به استخراج ارز دیجیتال میکنند. به گفته این شرکت، گروه پاچا مستقیما سرورهای لینوکس را هدف نمیدهند، بلکه به واسطه نرمافزارها و برنامههای درحال اجرا روی سرور، این حملات را انجام میدهند.

برای مثال هکرهای گروه پاچا پس از بدست آوردن دسترسیهای اولیه با استفاده از حملات جستجوی فراگیر علیه سیستم مدیریت محتوای وردپرس و حتی PhpMyAdmin محافظت نشده، بدافزاری تحت عنوان Linux.GreedyAntd در سرورها نصب میکنند.

براساس سوابق موجود، بدافزار GreedyAntd در اواسط سپتامبر ۲۰۱۸ برای اولین بار مشاهده شده است. همچنین شرکت اینتزر میگوید کد منبع این بدافزار با کد منبع بدافزار Linux.HelloBot که در ژانویه امسال کشف شده، همخوانی دارد که این بدافزار نیز توسط گروه پاچا مورد استفاده قرار گرفته است.

به گفته محققان، براساس اطلاعات به دست آمده میتوان گفت که هکرهای گروه پاچا بهطور موازی این بدافزارها را توسعه داده و آزمایش کردهاند و اکنون برای عملیاتهای سایبری خود از آنها بهصورت همزمان استفاده میکنند.

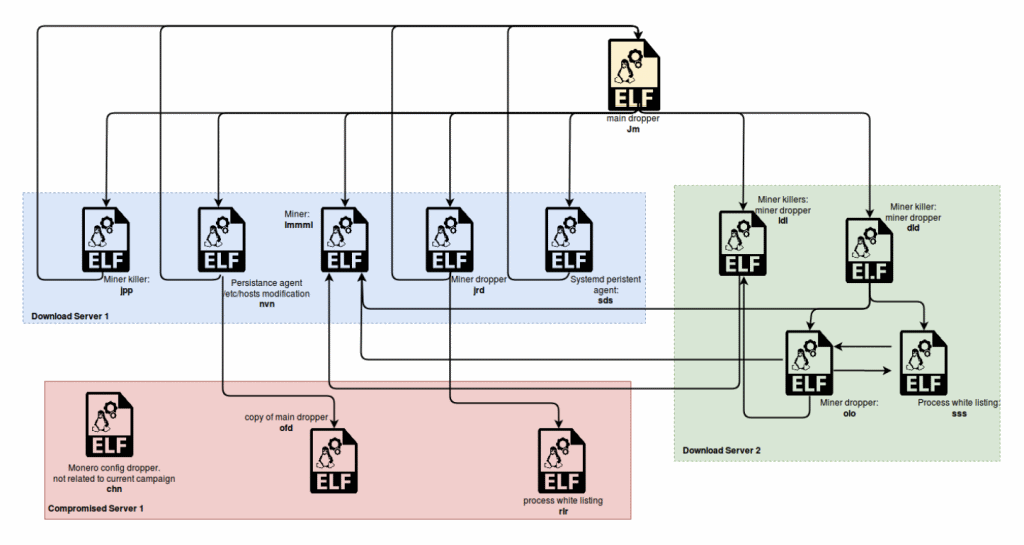

همچنین بررسیهای شرکت اینتزر روی کارکرد داخلی GreedyAntd نشان میدهد که این بدافزار بهصورت چند بخشی ایجاد شده و میتواند با سرورهای کنترل و فرمان متعدد کار کند. به اعتقاد محققان این شرکت، دلیل اصلی داشتن چنین زیرساخت پیچیده و عظیم برای یک بدافزار، ایجاد انعطافپذیری در زمان خاموش کردن یک سرور و ارائه سرور جدیدی جدید برای مدیریت آن است.

از طرفی به گفته محققان اینتزر، غیر متمرکز بودن این بدافزار، باعث میشود که فرآیند پاکسازی GreedyAntd در سرورهای آلوده، پیچیدهتر از شرایط معمول و حتی سختتر از پاکسازی دیگر بدافزارهای لینوکسی باشد.

توضیحات بیشتر در:

- Technical Analysis: Pacha Group Deploying Undetected Cryptojacking Campaigns on Linux Servers