شرکت ایست «ESET» در گزارش اخیر خود از انتشار یک تروجان اندرویدی با نام HeroRat از طریق فروشگاههای برنامههای موبایلی شخص ثالث، شبکههای اجتماعی و پیامرسانها در بین کاربران ایرانی خبر داده است.

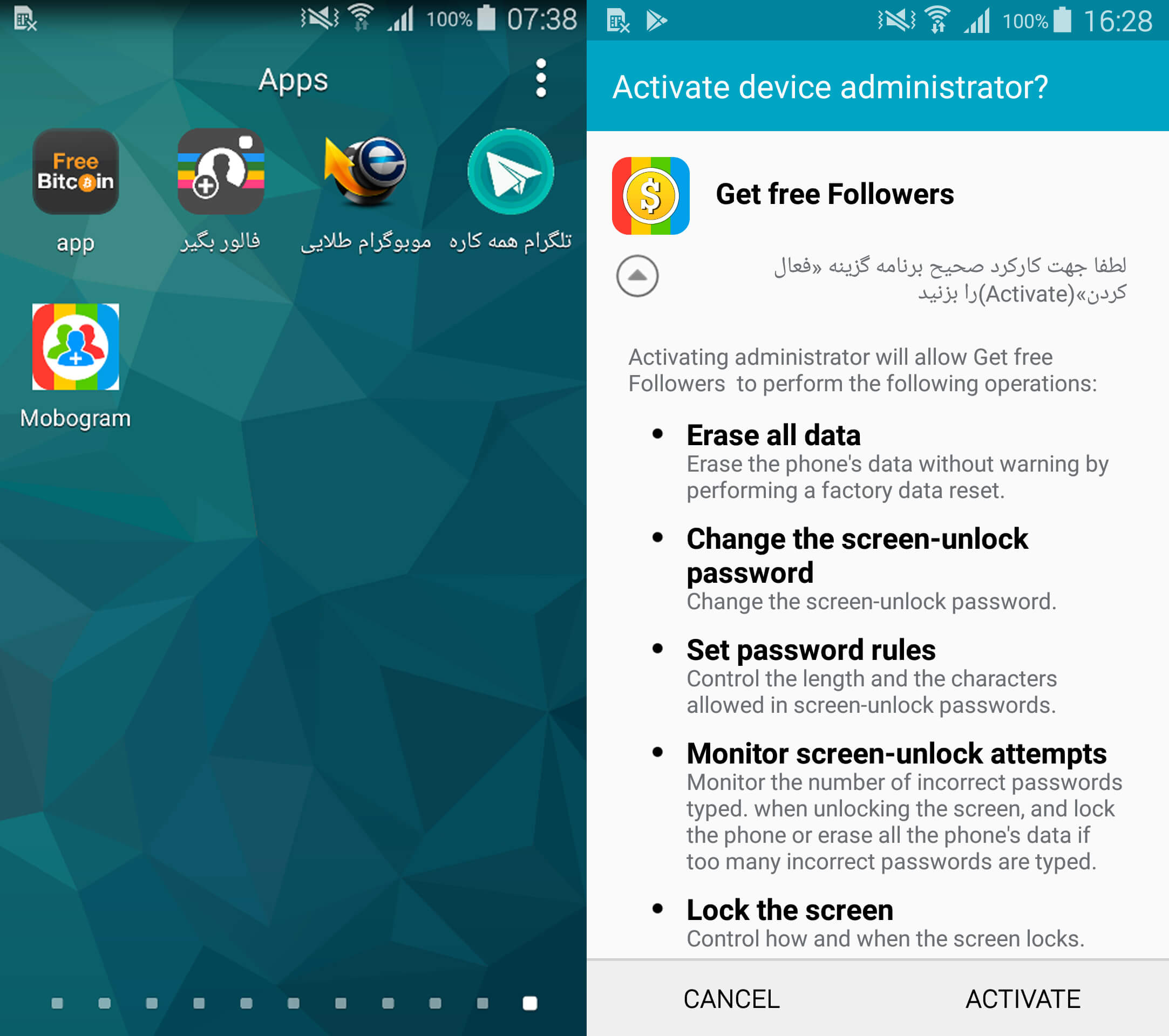

بهگفته شرکت ایست، سازندگان این بدافزار برای ترغیب قربانیان خود از عنوانهای فریبندهای همچون «بیتکوین رایگان»، «اتصال رایگان به اینترنت» و «افزایش فالوئر در شبکههای اجتماعی» استفاده کردهاند. همچنین پژوهشگران ایست گفتهاند که تا این لحظه ردپایی از این بدافزار در فروشگاه برنامههای گوگل «Google Play» دیده نشده است.

کارکرد تروجان هیرورت

این تروجان جدید پس از نصب در دستگاه قربانی، صفحهی تایید سطح دسترسی مدیریتی دستگاه «Active device administrator» را به کاربر نمایش میدهد. نکته قابل توجه درباره این مساله، استفاده از تکنیکهای مهندسی اجتماعی است که سازندگان این بدافزار با ذکر توضیحاتی فریبنده، قربانیان خود را برای فعال کردن این دسترسی مجاب میکنند.

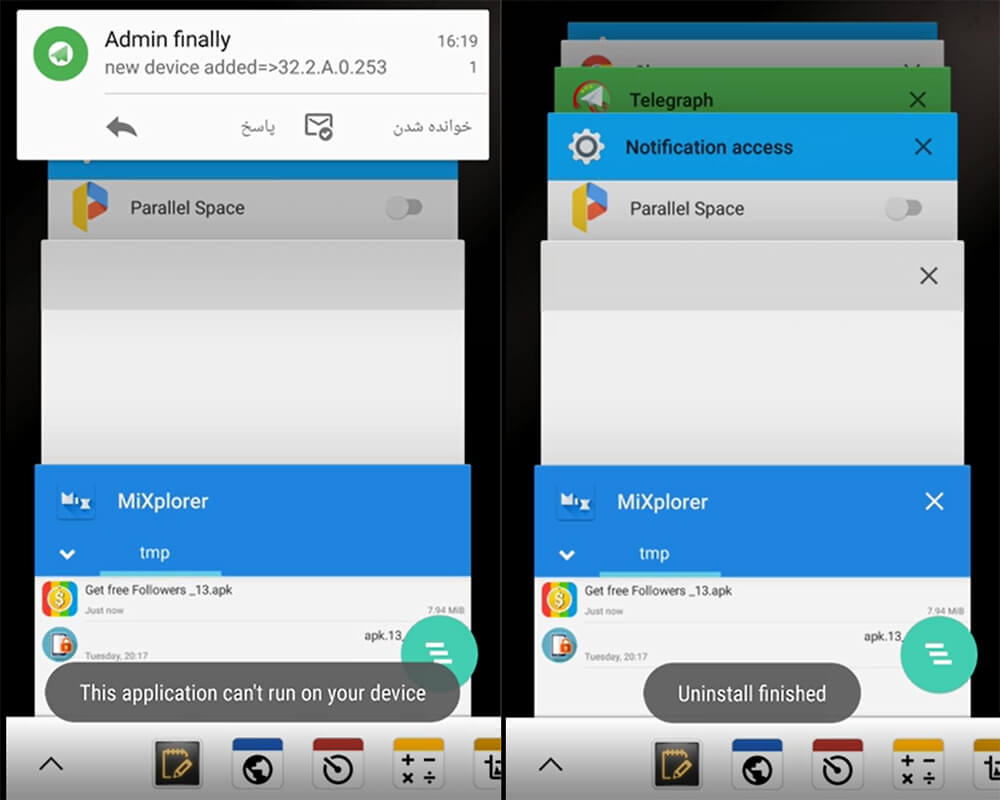

هیرورت پس از نصب و دریافت سطح دسترسی مدیریتی دستگاه، پیامی جعلی با عنوان «عدم سازگاری و اجرای برنامه» به کاربر نمایش میدهد و سپس پیامی دیگر مبنی بر حذف برنامه از دستگاه را به کاربر نمایش داده میشود. در صورتی که تمام این پیامها و حتی فرآیند حذف برنامه جعلی است.

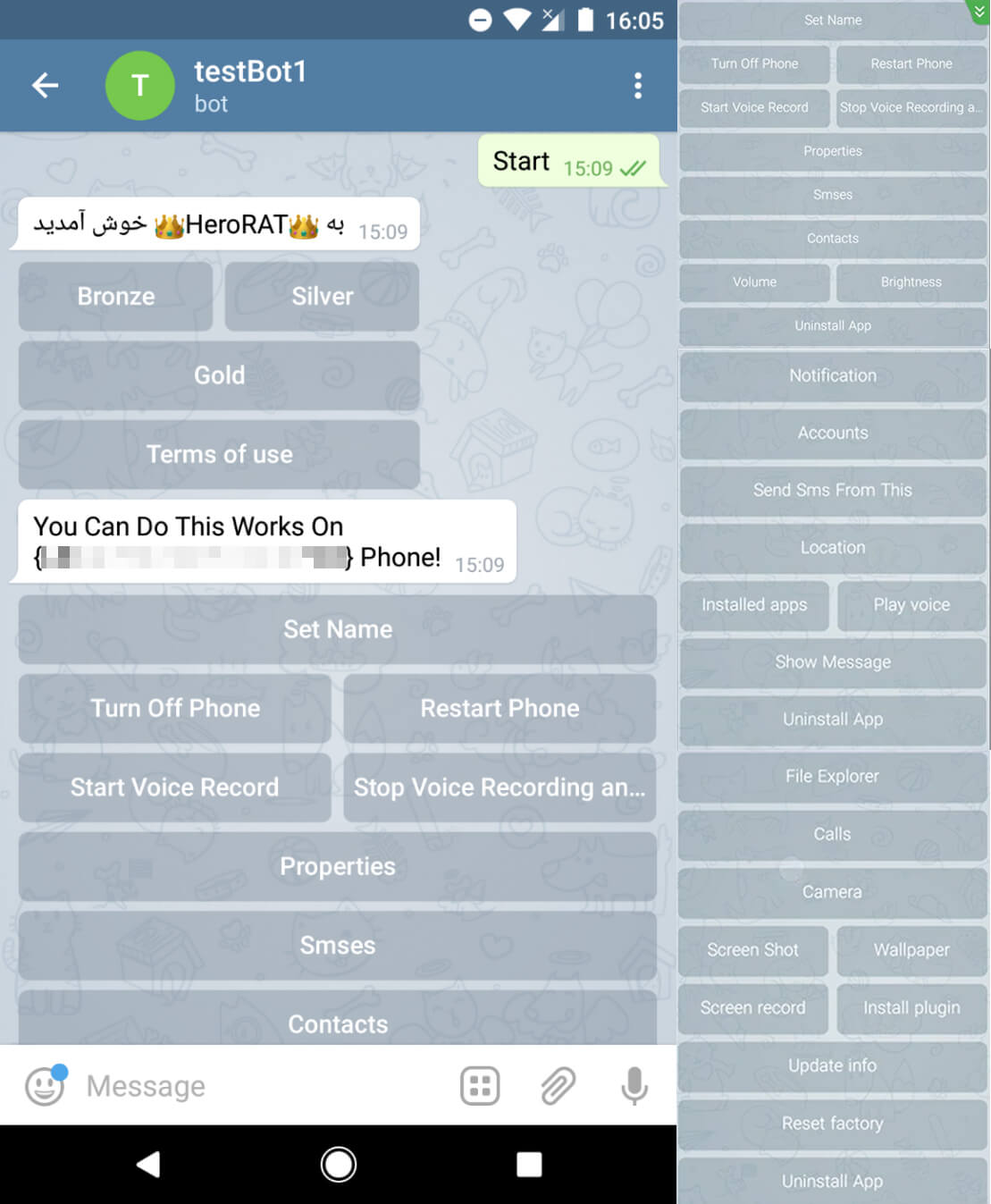

همزمان با این اتفاق، مهاجمان در تلگرام پیامی مبنی بر ثبت و افزوده شدن یک دستگاه جدید دریافت میکنند که با استفاده از یک بات تلگرامی، میتوانند از راه دور دستورات مختلفی به دستگاه قربانی ارسال کنند.

سازندگان این بدافزار از طریق پروتکل تلگرام میتوانند از راه دور فعالیتهای زیر را روی دستگاه قربانیان خود انجام دهند:

- کنترل پیامکها

- مشاهده اطلاعات مخاطبان در دفترچه تلفن

- ارسال پیامک

- ذخیره مکالمات تلفنی

- ذخیره صدا

- ذخیره تصویر از صفحه نمایش

- کشف موقعیت مکانی دستگاه

- اعمال تنظیمات مختلف روی دستگاه

و ...

هیرورت، اولین مورد بدافزاری نیست که از پروتکل تلگرام سوءاستفاده میکند. پیش از این گزارشهای مشابهی درباره تهدیدات TeleRAT و IRRAT منتشر شده بود، اما این بدافزار براساس اطلاعات موجود، اولین بار در آگوست ۲۰۱۷ شناسایی شد و در مارچ ۲۰۱۸ سورس کد آن بهصورت رایگان در کانالهای تلگرامی برای بهرهبرداری سایر هکرها منتشر شده است و به همین سبب، صدها نسخه موازی از این تروجان، در حال حاضر در اینترنت پخش شده است.

هیرورت برخلاف سایر نمونههای مشابه که به زبان جاوا نوشته شده بودند، اولین بدافزار مبتنی بر تلگرام است که به زبان #C و براساس چارچوب Xamarin منتشر میشود. همچنین سازندگان این تروجان از کتابخانه Telesharp برای ایجاد بات تلگرامی با زبان #C استفاده کردهاند.

برای شناسایی و حذف این بدافزار، حتما باید از آنتیویروسهای معتبر استفاده کنید. در حال حاضر آنتیویروس ایست «ESET» این تروجان را با عنوانهای Android/Spy.Agent.AMS و Android/Agent.AQO شناسایی میکند.

شاخص سازش (IOCs):

- Andro.OS - E16349E8BB8F76DCFF973CB71E9EA59E (Android/Spy.Agent.AMS)

- FreeInterNet.OS - 0E6FDBDF1FB1E758D2352407D4DBF91E (Android/Agent.AQO)

توضیحات بیشتر در:

- New Telegram-abusing Android RAT discovered in the wild

- Android Trojan controlled via Telegram spies on Iranian users

- TeleRAT: Another Android Trojan Leveraging Telegram’s Bot API to Target Iranian Users