بر اساس گزارش منتشر شده توسط محققان امنیتی شرکت بیتدفندر، هکرها با استفاده از حمله جستجوی فراگیر (brute-force)، رمزعبور روترهای D-Link و Linksys را مورد هدف قرار داده و پس از دستیابی به آن و ورود به بخش مدیریت، تنظیمات پیشفرض سرور دیاناس را تغییر داده تا روترها به سرورهای تحت کنترل مهاجمان متصل شوند.

این اقدام هکرها باعث میشود که همه درخواستهای دیاناس ارسال شده توسط کاربران متصل به روترهای دستکاری شده، به سرورهای دیاناس مهاجم هدایت شود که این امر امکان اجرای حملات مختلف را برای هکرها فراهم میسازد.

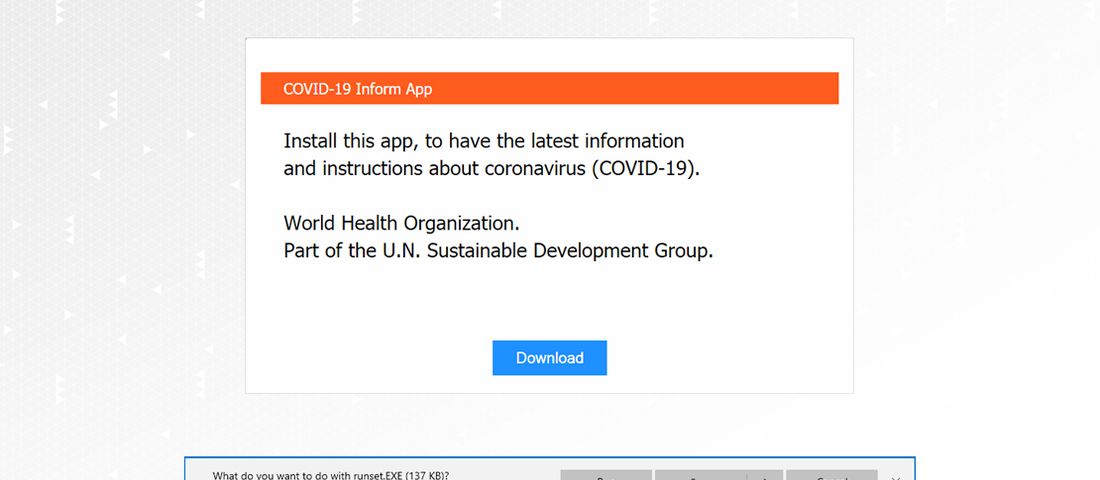

بر اساس اطلاعات موجود، هنگامی که کاربران سعی میکنند به فهرستی خاص از دامنهها دسترسی پیدا کنند، هکرها آنها را به یک سایت جعلی از پیش طراحی شده انتقال میدهند در آن از قربانی درخواست میشود تا برنامه اطلاعرسانی ویروس کرونا را که یک بدافزار است، نصب کنند.

گزارشهای موجود نشان میدهند که این برنامه نسخهای از تروجان Oski را روی دستگاه نصب میکند. Oski یک تروجان سرقتکننده اطلاعات است که در انجمنهای هک روسیزبان در دارکوب به فروش رسیده است. عملکرد اصلی این تروجان سرقت اطلاعات ورود به حسابها از مرورگرها و فایلهای رمزگذاری شده کیفهای پول ارزهای دیجیتال است.

بررسیهای محققان نشان میهد که این حملات بهمنظور فریب کاربران دامنههای زیر از طریق سرورهای دیاناس مخرب 109.234.35[.]230 و 94.103.82[.]249 انجام شده است:

goo.gl

bit.ly

isneyton.edu

imageshack.us

ufl.edu

isney.com

cox.net

xhamster.com

pubads.g.doubleclick.net

tidd.ly

redditblog.com

fiddler2.com

winimage.com

در همین رابطه، محققان ضمن هشدار درخصوص این حملات، به کاربران روترهای D-Link و Linksys توصیه کردهاند که با بررسی بخش مدیریتی روترهای خود، از صحت تنظیمات دیاناس دستگاههایشان مطمئن شوند.

توضیحات بیشتر:

- New Router DNS Hijacking Attacks Abuse Bitbucket to Host Infostealer