براساس خبرهای منتشر شده نسخه جدیدی از بدافزار دسترسی از راه دور COMpfun شناسایی شده است که از کدهای وضعیت HTTP برای کنترل سیستمهای مورد هدف که اکثرا نهادهای سیاسی در اروپا هستند استفاده میکند.

تیم محققان کسپرسکی دریافتند این بدافزار جاسوسی سایبری که مرتبط با گروه هک دولتی Turla است، از طریق یک ابزار ابتدایی که خود را به عنوان یک درخواست نامه ویزا جا میزند در سیستمهای قربانیان گسترش مییابد. Turla یک گروه مهاجم روسی است که تاریخچهای طولانی در اجرای حملات جاسوسی و حملات سایبری علیه دولتها، سفارتها، نهادهای نظامی، آموزشی و شرکتهای داروسازی دارد.

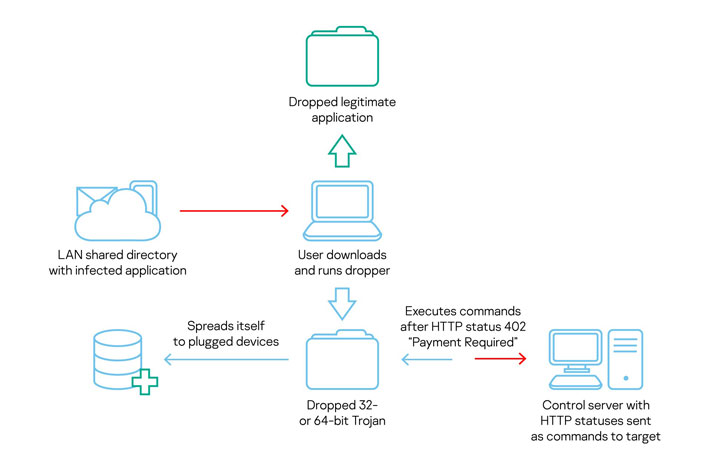

محققان دریافتهاند که بدافزار COMpfun برای جاسوسی در فعالیتهای مرورگر قربانیان با استفاده از حمله مرد میانی در ترافیک رمزگذاری شده وب مورد استفاده قرار میگیرد. این بدافزار علاوه بر دارا بودن همه قابلیتهای یک تروجان دسترسی از راه دور مانند توانایی بهدست گرفتن کنترل کیبورد، گرفتن اسکرینشات، استخراج اطلاعات حساس، همچنین قادر به تحت نظر گرفتن دستگاههای متصل از طریق پورت USB است که عموما بهمنظور گسترش بیشتر بدافزار و دریافت فرمان از سرور تحت کنترل مهاجم در قالب کدهای وضعیت HTTP است.

همچنین براساس اطلاعات موجود، این بدافزار برای استخراج اطلاعات قربانی و انتقال آن به سرور کنترل و فرمان از رمزگذاری RSA استفاده میکند.

کدهای وضعیت HTTP پاسخهای استاندارد هستند که توسط سرور برای پاسخ به درخواست یک کاربر از سوی سرورها ارسال میشوند. هدف از منتشر کردن فرمانهای از راه دور به صورت کدهای وضعیت، مبهمسازی هر گونه شناسایی فعالیت مخرب هنگام اسکن کردن ترافیک اینترنت است.

محققان کسپرسکی اظهار کردهاند که تمرکز مهاجمان روی نهادهای سیاسی بوده و روشی که انتخاب کردهاند نیز (ارائه بدافزار در قالب فرم درخواست ویزا) عملکرد مثبتی داشته است. ترکیب یک رویکرد متناسب و همچنین توانایی تولید و اجرای ایدههای خاص، توسعهدهندگان بدافزار COMpfun را به یک گروه مهاجم قوی تبدیل کرده است.

توضیحات بیشتر:

- HTTP Status Codes Command This Malware How to Control Hacked Systems