براساس خبرهای منتشر شده، اخیرا محققان امنیتی شرکت ایست فعالیتهای یک بدافزار جدید اندرویدی را تحت نظر گرفتهاند که میتواند ورود دو مرحلهای حسابهای کاربری را از طریق سرقت کدهای احراز هویت زماندار (OTP) دور بزند.

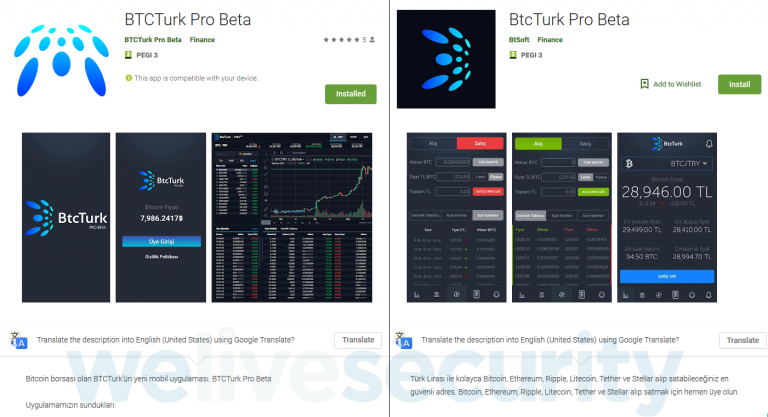

به گفته لوکاس استفانکو، محقق امنیتی شرکت ایست، این بدافزار که در قالب دو برنامه جعلی در فروشگاه گوگل پلی با نام «BTCTurk Pro Beta»، توسط دو توسعهدهنده متفاوت منتشر شده و بیش از ۵۰ با در مدت یک هفته نصب شده بود که پس از گزارش به شرکت گوگل، بلافاصله از فروشگاه برنامههای این شرکت حذف شدهاند.

او همچنین گفته است که این دو برنامه با عنوان و تصاویر جعلی، کاربران ارز دیجیتال BtcTurk در کشور ترکیه را مورد هدف قرار داده بودند که پس از نصب و دریافت سطح دسترسی مدیریتی به اعلانهای دستگاه، تمام نوتیفیکیشنهای دریافتی کاربران را میتوانستند بخوانند.

به گفته استفانکو هرچند که این برنامههای جعلی در عمل، ضعفهایی در پیادهسازی تکنیک سرقت کدهای احراز هویت داشتهاند، اما هدف سازندگان این برنامهها، مشخصا مورد هدف قراردادن کدهای ورود دو مرحلهای زماندار بوده است.

با توجه به اینکه در سالهای اخیر استفاده از احراز هویت پیامکی بهدلیل ضعفهای امنیتی منسوخ اعلام شده و توسط شرکتها و کاربران به کنار گذاشته شده است، میتوان حدس زد که هکرها بهدنبال یافتن راههای جدید برای سرقت کدهای احراز هویت ورود دو مرحلهای از طریق روشهای مختلف، مانند ایجاد بدافزارهای موبایلی هستند.

توضیحات بیشتر در:

- Malware sidesteps Google permissions policy with new 2FA bypass technique