چکیده گزارش

با محبوبیت روزافزون تلفنهای هوشمند در ایران، این ابزار هوشمند به یکی از بسترهای جذاب برای خلافکاران سایبری تبدیل شده است تا از طریق آن به درآمدهای میلیونی دست پیدا کنند. در این گزارش که اولین بخش از سری گزارشهای سرتفا است، به یکی از شبکههای بزرگ کسب درآمد توسط خلافکاران سایبری در ایران پرداخته شده است. اهمیت این گزارش در این است که تاکنون هیچ سازمان و ارگانی با جزییات در مورد این دست فعالیتها که میلیونها تومان هزینه برای کاربران تلفنهای هوشمند به بار آورده، صحبت نکرده است.

در این گزارش، سرتفا به مجموعهای از بدافزارها با نام PushIran.DL میپردازد که با اهدافی تقریبا مشترک منتشر شدهاند و میزان دامنه آلودگی آنها در حال افزایش است. مجموعهای که پس از بررسیهای مختلف میتوان آن را یک باتنت بزرگ تبلیغاتی برای مصارف مختلف دانست.

تولید و انتشار بدافزار، سوءاستفاده از سرویسهای شخص ثالث برای ارسال نوتیفیکیشن، دستکاری سایر برنامهها و فریب کاربران، تنها گوشهای از فعالیت سازندگان این بدافزارها است که حریم خصوصی و امنیت دیجیتال میلیونها کاربر موبایل/تلفن هوشمند در ایران را با خطری جدی مواجه کرده است.

بدافزارهای خانواده PushIran.DL که هماکنون تنها از آنها برای مقاصد تجاری استفاده میشود، در اغلب موارد توسط آنتیویروسهای معتبر مانند Dr.Web ،Avira ،ESET NOD32 ،Kaspersky و Trend Micro شناسایی میشوند. کاربران در معرض خطر برای بررسی آلوده نبودن و پاکسازی دستگاههای خود، بهتر است از یکی از این آنتیویروسها استفاده کنند.

مقدمه

تولید بدافزارهای دانلودر و تبلیغافزار به بخشی از فعالیتهای اولیه کسبوکارهای حوزه نرمافزارهای موبایلی و تبلیغات اینترنتی در ایران تبدیل شده است. فعالیتی مجرمانه که منجر به افزایش دامنه آلودگیهای موبایلی در کشور شده و در صورت عدم مقابله جدی با آن، میتوان انتظار رویدادهایی با دامنه بسیار بزرگتر و خطرناکتر در فضای سایبری ایران را داشت.

مجموعه بدافزارهای مورد بررسی در این گزارش، که بهاختصار PushIran.DL نامیده میشوند، خانوادهای از اپلیکیشنهای جعلی و مخرب اندرویدی هستند که از طریق پیامرسان تلگرام و دیگر بدافزارهای اندرویدی در شبکه موبایلی ایران منتشر شدهاند. PushIran.DL با ترفندهای مختلف مانند انتشار دانلودر و اپلیکیشنهای جعلی مخصوص بزرگسالان، ارسال پیامک و تبلیغات فریبنده نوتیفیکیشنی در سایر اپهای موبایلی، بهسرعت در حال گسترش است. سازندگان این مجموعه بدافزار بهطور مداوم در حال توسعه نسخههای جدید و انتشار بیشتر فایلهای آلوده هستند.

هر چند که آمار دقیقی از میزان آلودگی دستگاههای موبایلی به PushIran.DL در دست نداریم، اما معتقدیم که دامنه آلودگیهای آن بیش از ۱۰ میلیون دستگاه اندرویدی در ایران بوده و تنها براساس مستندات جمعآوری شده از یکی از سرورهای فرمان و کنترل۱، این بدافزارها حدود ۱٬۳۶۹٬۰۰۰ دستگاه اندرویدی را آلوده کردهاند.

آنچه تا به امروز برای ما ثابت شده، این است که بدافزارهای خانواده PushIran.DL، زیرساخت اندرویدی یک باتنت بزرگ اسپم و تبلیغات موبایلی در ایران محسوب میشوند که دامنه آلودگیهای آن تا فروشگاههای برنامههای اندرویدی (رسمی و شخص ثالث) گسترش پیدا کرده است.

در تعریفی دقیقتر درباره PushIran.DL باید گفت که بدافزارهای آلوده به آن، در طبقهبندی آنتیویروسهای رسمی با عناوینی مانند نمونههای زیر شناسایی و دستهبندی میشوند۲:

- Android.Hiddad.GEN

- Adware.Adpush

- Android.HiddenApp.GEN

- FakeAntiVirus

- Fakealert

در حال حاضر بدافزارهای PushIran.DL با هدف ایجاد پایگاههای کاربری و ساخت باتنت موبایلی برای مصارف تبلیغاتی توسط مهاجمان منتشر میشوند و اصلیترین فعالیت آنها، سرقت اطلاعات دستگاههای اندرویدی و ثبت مشخصات کاربران در سرویسهای پوش نوتیفیکیشن است. فعالیتی که سازندگان و منتشرکنندگان این بدافزارها هماکنون از آن برای مصارف تبلیغاتی استفاده میکنند، اما میتوان پیشبینی کرد که در آیندهای نزدیک، احتمال بهرهبرداری از این موضوع برای اهداف مخربتر ـ مانند پیادهسازی کمپینهای فیشینگ، انتشار باجافزار و استخراجکنندههای ارزهای دیجیتالی ـ بسیار بالاست.

جزییات PushIran.DL

طبق تحقیقات انجام شده و بر پایه مستندات موجود، شرکتهای «پویا ارتباطات رامان - Raman» و «راز گستران اندیشه فرتاک - Raaz» از عاملان اصلی انتشار بدافزارهای PushIran.DL و گسترش آن در شبکه موبایلی ایران هستند.

- رامان: شرکت پویا ارتباطات رامان۳، در زمینه تولید اپلیکیشنهای موبایل، فروش سورس کد و تبلیغات اینترنتی فعالیت میکند. این شرکت توسط محمدحسین کربلائی صادق، محمد نفط چی لنگرودی و سید حمید موسوی خوشدل ثبت شده و از ۲۶ تیرماه ۱۳۹۶ فعالیت رسمی خود را آغاز کرده است.۴

- راز: شرکت راز گستران اندیشه فرتاک۵، در زمینه فناوری اطلاعات و ارتباطات، مشاوره، بازاریابی و تبلیغات اینترنتی فعالیت میکند. این شرکت توسط راضیه همتی گشتاسب، حمیده همتی گشتاسب، صغرا دیزگانی و پیام زمهریر ثبت شده و از ۷ خردادماه ۱۳۹۶ فعالیت رسمی خود را آغاز کرده است.۶

بازیگران اصلی

پس از تجزیه و تحلیل اطلاعات بهدست آماده از بدافزارهای شناسایی شده و نظارت دو ماهه روی ارتباطات افراد منتشرکننده این بدافزارها، ما به این نتیجه رسیدهایم که شرکتها و افراد بیشتری در انتشار بدافزارهای خانواده PushIran.DL سهیم هستند که در گزارشهای بعدی بهصورت مفصل به آنها پرداخته خواهد شد؛ اما براساس مستندات بهدست آمده از رد پاهای دیجیتال، محمدحسین کربلائی صادق با نام اختصاری امید (Omid و Omidmhks)، علی معتمدی و میلاد فرجی از منتشرکنندگان اصلی این بدافزارها هستند که در این گزارش به کارکرد برخی از فایلهای منتشر شده توسط این افراد اشاره میشود.

نکته قابل توجه در مورد PushIran.DL این است که سازندگان آن، اپهای آلوده را با اسامی اختصاری مالکان (افراد شاغل در شرکت پویا ارتباطات رامان) و مشتریان این شرکت و سایر همکاران، ایجاد و منتشر کردهاند. لیست نامهای مرتبط با شرکت رامان که ما به آن دست یافتهایم عبارتند از:

جدول ۱- لیست افرادی که با شرکت رامان در ارتباطات هستند و بدافزارهایی برای PushIran.DL توسعه دادهاند.

پس از بررسی فایلهای آلوده و اسامی بهدست آمده، ما موفق به شناسایی تعدادی از سازندگان این بدافزارها در فروشگاههای برنامههای موبایلی شدیم که بهعنوان توسعهدهنده اپلیکیشنهای اندرویدی شناخته میشوند.

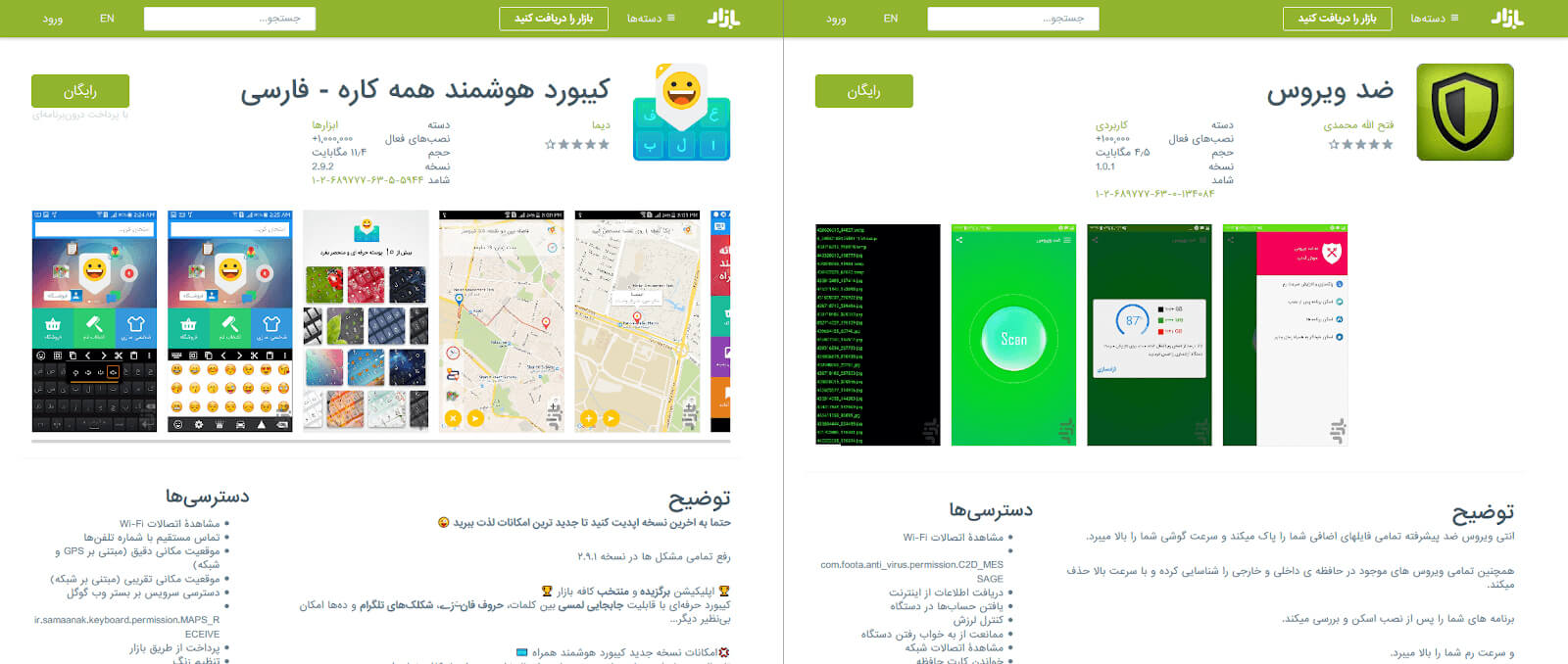

به عنوان مثال فتحالله محمدی، محمد حسین کربلایی صادق (دیما)، فرزاد سیدی (تیم برآیش)، علی معتمدی (توسعه پایدار) تعدادی از توسعهدهندگان مرتبط با PushIran.DL هستند که اپلیکیشنهای جعلی و آلوده شناسایی شده را بهصورت رسمی در کافه بازار و سایر فروشگاههای اندروید ایرانی منتشر کردهاند.۷

تصویر ۱- نمونهای از اپلیکیشنها و توسعهدهندگان مرتبط با PushIran.DL

(کیبورد هوشمند همه کاره با بیش از یک میلیون نصب و ضد ویروس با بیش از ۱۰۰ هزار نصب فعال)

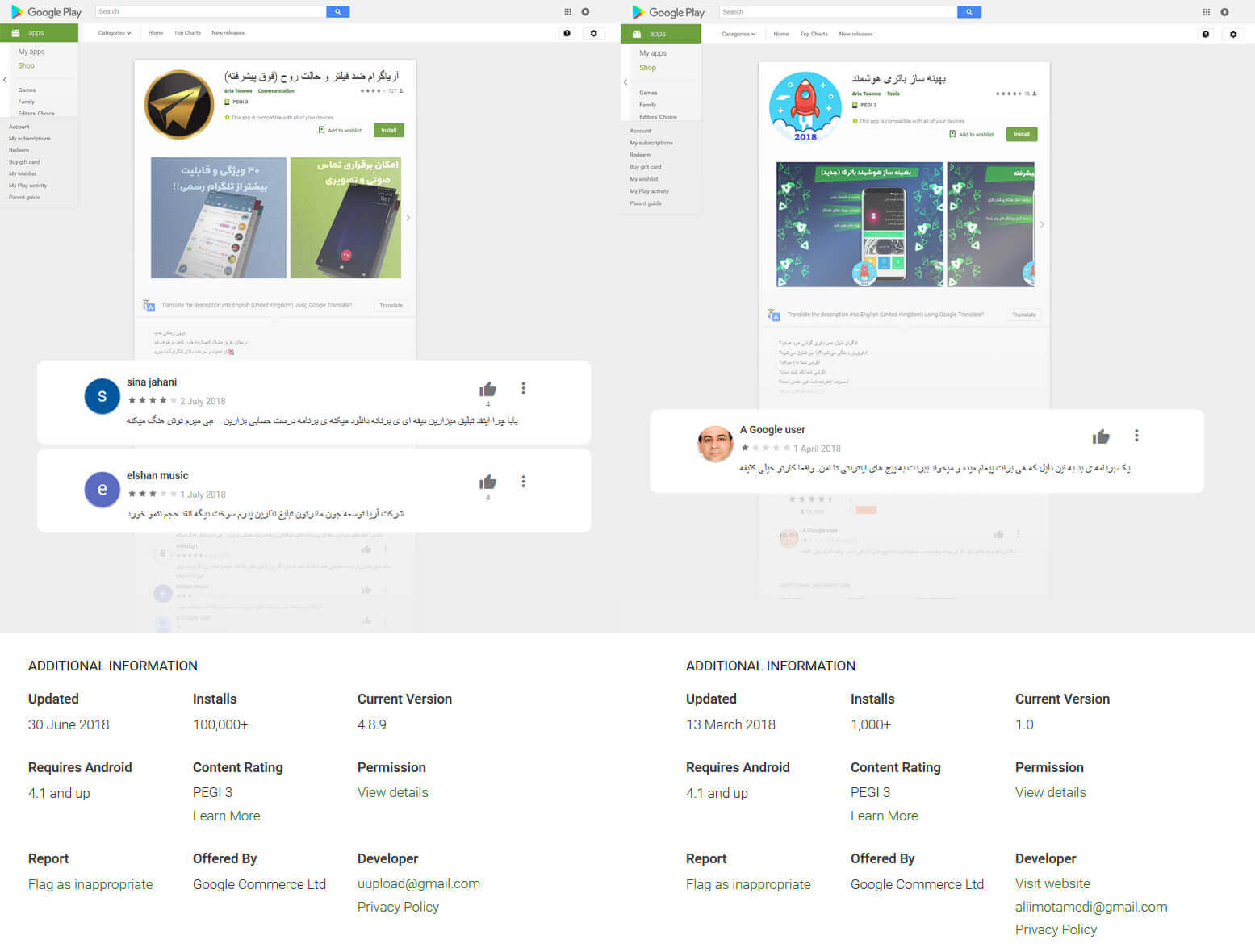

توسعهدهندهای با عنوان آریا توسعه (Aria Tosewe۸) نیز که پیش از این از نام علی معتمدی (Ali Motamedi۹) استفاده کرده است، از جمله افرادی است که اپلیکیشنهای آلوده او در فروشگاه برنامههای گوگل پلی منتشر شده و بعضی از کاربران در بخش نظرات این فروشگاه، نسبت به تبلیغات مزاحم در این اپها، دانلود سایر اپلیکیشنها و هدایت کاربران به وبسایتهای مختلف شکایت کردهاند.

تصویر ۲- نظرات برخی از کاربران درباره دو برنامه علی معتمدی در گوگل پلی ۱۰

بررسی PushIran.DL

تا مرداد ۱۳۹۷ ما موفق به جمعآوری ۲۲۰ نمونه از فایلهای اندرویدی آلوده به PushIran.DL شدیم که بهصورت کلی شباهتهای زیادی بین آنها وجود دارد. هر چند معتقد هستیم که اپلیکیشنهای آلوده به این خانواده بدافزاری بیشتر از تعدادی است که ما توانستهایم به آنها دست پیدا کنیم؛ اما با توجه به سازوکار فعالیت اپهای آلوده، میتوان گفت که اصلیترین فایلهای منتشر شده توسط مهاجمان شناسایی شدهاند.

نام اپهای مخرب و مشکوک

عنوانهای اصلی فایلهای منتشر شده تا تاریخ ۱۰ تیر ۱۳۹۷ به شرح زیر دستهبندی میشوند:

جدول ۲- لیست اپلیکیشنهای مخرب و مشکوک منتشر شده تا تاریخ ۱۰ تیر ۱۳۹۷. ۱۱

خدمات ارزش افزوده

طبق بررسیهای انجام شده، برخی از اپلیکیشنهای آلوده به PushIran.DL با فعالسازی طرحهای ارزش افزوده مخابراتی (Value-Added Service یا VAS)، هزینههای مختلفی را به کاربران تحمیل میکنند.

سازندگان و منتشرکنندگان این بدافزارها، پس از انجام توافق با مشتریان خود (شرکتها و ارائهدهندگان سرویسهای ارزش افزوده مخابراتی)، فعالسازی پیامکی سرویسهای VAS را به عنوان یکی از قابلیتهای تجاری، به اپهای آلوده خود اضافه میکنند. طی این توافق، مهاجمان مبالغی را بابت کارمزد و سود از مشتریان خود دریافت میکنند.

براساس مشاهدات ما، این مساله به دو صورت اجباری (بدون اطلاع کاربر و در پشتپرده کارکرد بدافزارها) و اختیاری (طرحهای فریبنده تبلیغاتی و جعلی) انجام میشوند که بهطور متوسط، روزانه هزینهای بین ۲۰۰ تا ۴۰۰ تومان از اعتبار (شارژ) کاربر قربانی کم میکند یا به صورتحساب دورهای وی اضافه میشود.

تنها بر پایه اطلاعات جمعآوری شده از یکی از سرورهای سازندگان این بدافزارها، روزانه حدود ۱۱۸ میلیون تومان درآمد حاصل VAS از طریق ۱۰ اپلیکیشن آلوده، نصیب شرکتهای طرف توافق مخابراتی میشود. لیست ۱۰ اپلیکیشن آلوده به PushIran.DL با تعداد نصب و متوسط درآمد روزانه در جدول ۳ آمده است.

جدول ۳- لیستی از درآمد تخمینی روزانه تعدادی از اپلیکیشنهای PushIran.DL

نکته مهم درباره خدمات ارزش افزوده و درآمد حاصل از آن ـ مانند مبالغ اشاره شده در جدول ۳ ـ این است که بخش اعظم سود VAS به شرکتهای انحصاری طرف قرارداد اپراتورهای مخابراتی تعلق میگیرد و تنها بخش اندکی از آن به سازندگان این بدافزارها پرداخته میشود. موضوعی که تا حدودی موجب نارضایتی سازندگان این بدافزارها شده است.

برای مثال در تصویر ۳ میتوانید بخشی از گفتوگوها و بحث برخی از سازندگان این بدافزارها درباره درآمد کم حاصل از همکاری با شرکتهای خدمات ارزش افزوده را مشاهده کنید که مشخصا این افراد به اعمال مجرمانه خود نیز واقف هستند.

تصویر ۳- نارضایتی سازندگان بدافزارهای PushIran.DL از درآمد کم خودشان و سود زیاد شرکتهای VAS

دامنه فعالیت سازندگان PushIran.DL

بهطور کلی میتوان گفت دامنه فعالیت سازندگان بدافزارهای PushIran.DL گسترده است. برای مثال برخی از فعالیتهای کنونی سازندگان این بدافزارها به شرح زیر است:

- نصب تضمینی اپلیکیشنهای اندرویدی (دانلود پنهانی و نمایش صفحه نصب اپهای جدید بهصورت اجباری)

- ارسال نوتیفیکیشن براساس اپراتور مخابراتی، موقعیت مکانی، گروه سنی، جنسیت و مدل دستگاه کاربر

- افزایش بازدید پستهای تلگرامی و اینستاگرامی

- نمایش پاپآپهای تبلیغاتی

- کلیک دزدی برای بالا بردن میزان بازدید وبسایتهای مختلف

- هدایت کاربر به صفحات و وبسایتهای مختلف، مانند وبسایتهای خدمات ارزش افزوده

تصویر ۴ برخی از پیامهای تبلیغاتی منتشرکنندگان PushIran.DL برای بازاریابی را نشان میدهد که در این پیامها به میزان کاربران تحت پوشش (حدود ۱.۵ تا ۱۲ میلیون کاربر) و قابلیتهایی که این بدافزارها برای سازندگان آن فراهم میکند، اشاره شده است.

تصویر ۴- بخشی از پیامهای ارسالی افراد مرتبط با بدافزارهای PushIran.DL برای بازاریابی به همراه توضیحات در مورد توان فنی و اجرایی

خرید و فروش اپ و اطلاعات کاربران

یکی از نکات قابل توجه درباره وجه اشتراک اغلب منتشرکنندگان بدافزارهای مرتبط با PushIran.DL، انتشار اپلیکیشنهایی با عنوانهای «کیبورد فارسی»، «آنتیویروس»، «بهینهساز سرعت موبایل و باتری»، «فال و طالعبینی»، «هواشناسی»، «دعاهای مذهبی»، «تقویم شمسی» و... است که دلیل این مساله را میتوان استفاده از سورس کدهای یکسان و در دسترس ـ سورس کدهای فروشی اپها در برخی از وبسایتها و کانالهای تلگرامی ـ عنوان کرد.

علاوه بر این، این افراد به همراه شرکتها و گروههای اشاره شده در این گزارش، بستری را برای فروش پنلهای مدیریتی ارسال نوتیفیکیشن (Push Notification) و واگذاری امتیاز اپلیکیشنهای موجود در فروشگاههای برنامههای موبایلی فراهم کردهاند. اتفاقی که میتوان آن را به یک بازار سیاه فروش اپهای موبایل تشبیه کرد.

در این میان، موضوع قابل تامل و نگرانکننده، سرنوشت کاربران اپلیکیشنهای موجود در فروشگاههای برنامههای موبایل است که بدون اطلاع آنها، مدیریت و مسئولیت اپلیکیشنهای مورد استفادهشان واگذار میشوند. به عبارتی سیستم مدیریتی و تبلیغاتی برنامههای مورد استفاده کاربران، بدون در نظر گرفتن شرایط مرتبط با حریم خصوصی و قوانین فروشگاههای برنامهها، در پشت پرده فروخته میشوند.

برای مثال، در پیامهای کانالهای تلگرامی متعلق به مدیران شرکت پویا ارتباطات رامان با مواردی متعدد مانند این نمونه برخورد کردیم:

«امتیاز کامل یک اپلیکیشن برگزیده در کافه بازار به همراه دسترسی پنل مدیریتی وان سیگنال به همراه اطلاعات ۱۹٬۷۰۰ کاربر (نصب فعال) به قیمت ۲۰ میلیون تومان فروخته میشود.»

در تصویر ۵ به تعدادی از پیامهای فروشندگان سورسهای این برنامهها اشاره شده است.

تصویر ۵- نمونهای از پیامها برای فروش سورس کد و واگذاری پنلهای کاربران بهمنظور ارسال نوتیفیکیشن

(منبع: کانال تلگرامی مربوط به سازندگان بدافزارهای PushIran.DL)

بررسی خانواده بدافزارهای PushIran.DL

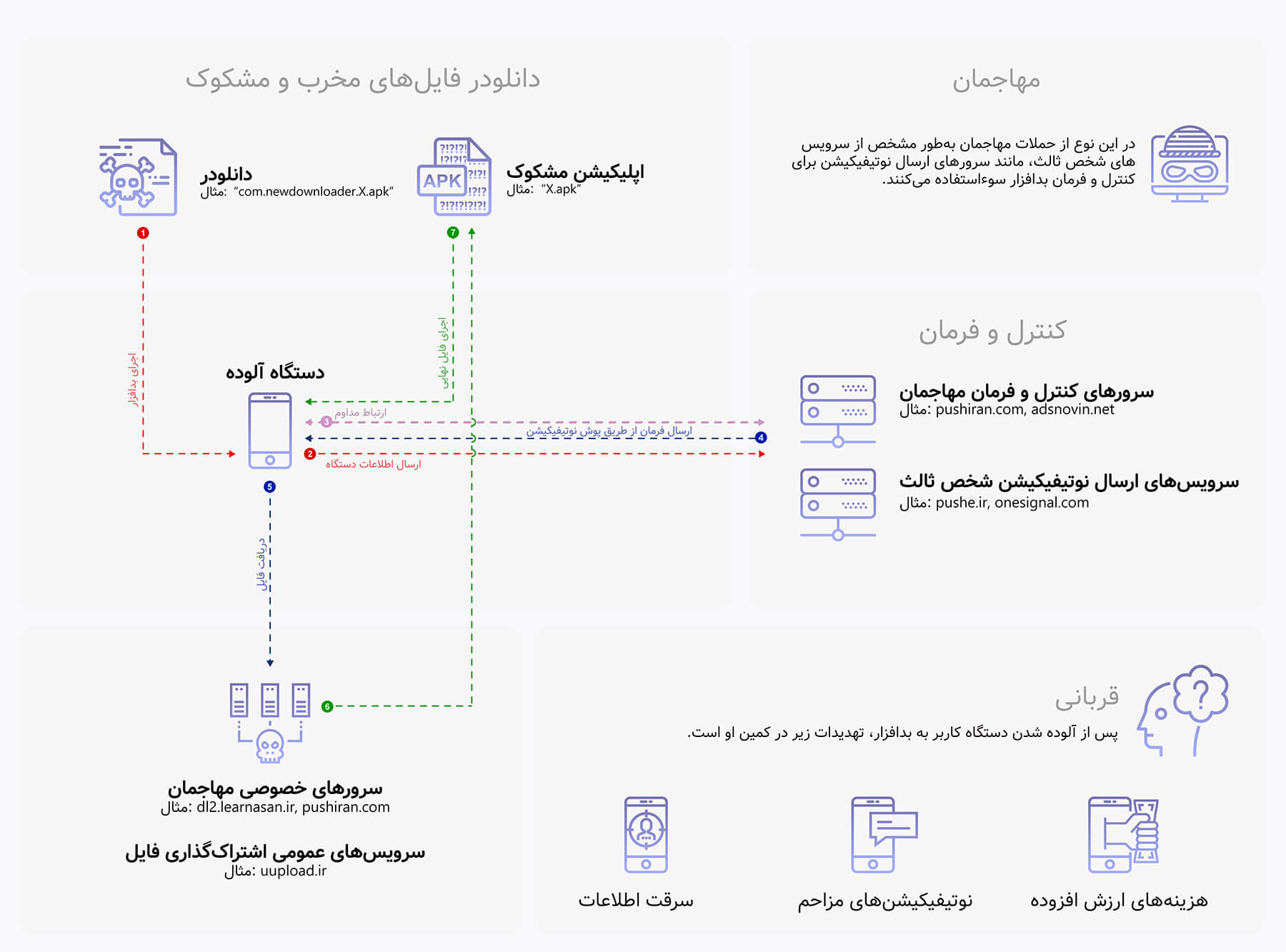

۱) دانلودرهای PushIran.DL

بررسیهای فنی روی نمونه بدافزارهای PushIran.DL نشان میدهد که فایلهای دانلودر پس از آلودهسازی دستگاههای اندرویدی، با سرورهای فرمان و کنترل مهاجمان ارتباط برقرار میکنند. این ارتباط بهمنظور ثبت اطلاعات اولیه دستگاهها (مانند مدل دستگاه، نوع اپراتور مخابراتی، موقعیت مکانی و...) است.

پس از آن، مهاجمان از طریق ارسال فرمانهای مختلف از طریق پوش نوتیفیکیشنها (مانند پیامهای تبلیغاتی، لینک دانلود اپلیکیشنهای مختلف، هدایت کاربر به وبسایتهای مختلف)، این بدافزارها را از راه دور کنترل میکنند.

برخی از این دانلودرها بهصورت پیشفرض و بلافاصله پس از اجرای اولیه، فایلهای APK مشکوک جدید را از اینترنت دریافت میکنند. این مساله از طریق فراخوان لینک فایل که در کدهای دانلودر از پیش تعبیه شده است، صورت میگیرد.

مهاجمان برای توزیع اپلیکیشنهای APK مشکوک (فایلهایی که ممکن است بدافزارهایی مخربتر باشند) از دو شیوه کلی پیروی میکنند:

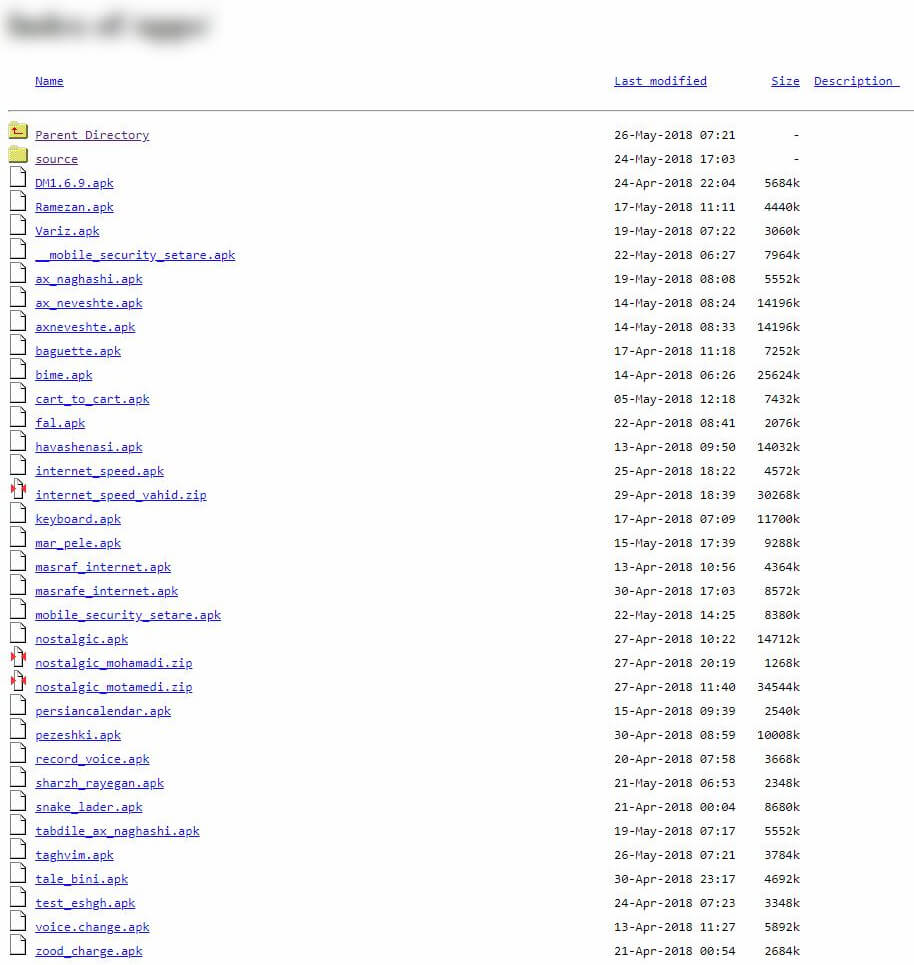

- سرورهای خصوصی: استفاده از سرورهای خصوصی، امکان جایگزین کردن برنامههای کاربردی سالم با فایلهای آلوده را به راحتی برای مهاجمان فراهم میکند. برای مثال از سرور dl2.learnasan.ir برای این موضوع استفاده شده است.

تصویر ۶- لیست فایلهای موجود در سرور dl2.learnasan.ir

- سرویسهای اشتراکگذاری فایل: در برخی موارد مهاجمان برای مخفی نگه داشتن ردپاهای خود و تسریع در پخش فایل و ارائه میزان دقیق دانلود فایل به سفارشدهندگان تبلیغات، از سرویسهای عمومی اشتراکگذاری فایل استفاده میکنند. برای مثال میتوان به سرویس uupload.ir اشاره کرد که در ابتدای سال ۱۳۹۷ از طریق آن فایلهای آلوده بسیار زیادی به اشتراک گذاشته شده است.

تصویر ۷- نمونه فایل دانلودر آپلود شده در سایت uupload.ir با بیش از ۱۹ هزار دانلود

تصویر ۸ بهصورت خلاصه سازوکار این نوع از دانلودرها را نشان میدهد. برای مثال براساس کارکرد فایلهای دانلودر ir.pushiran.hamrahdownloader5 و com.newdownloader.antivirus_mohammad:

تصویر ۸- سازوکار دانلودرهای PushIran.DL

۲) دانلودرهای فروشگاهی PushIran.DL

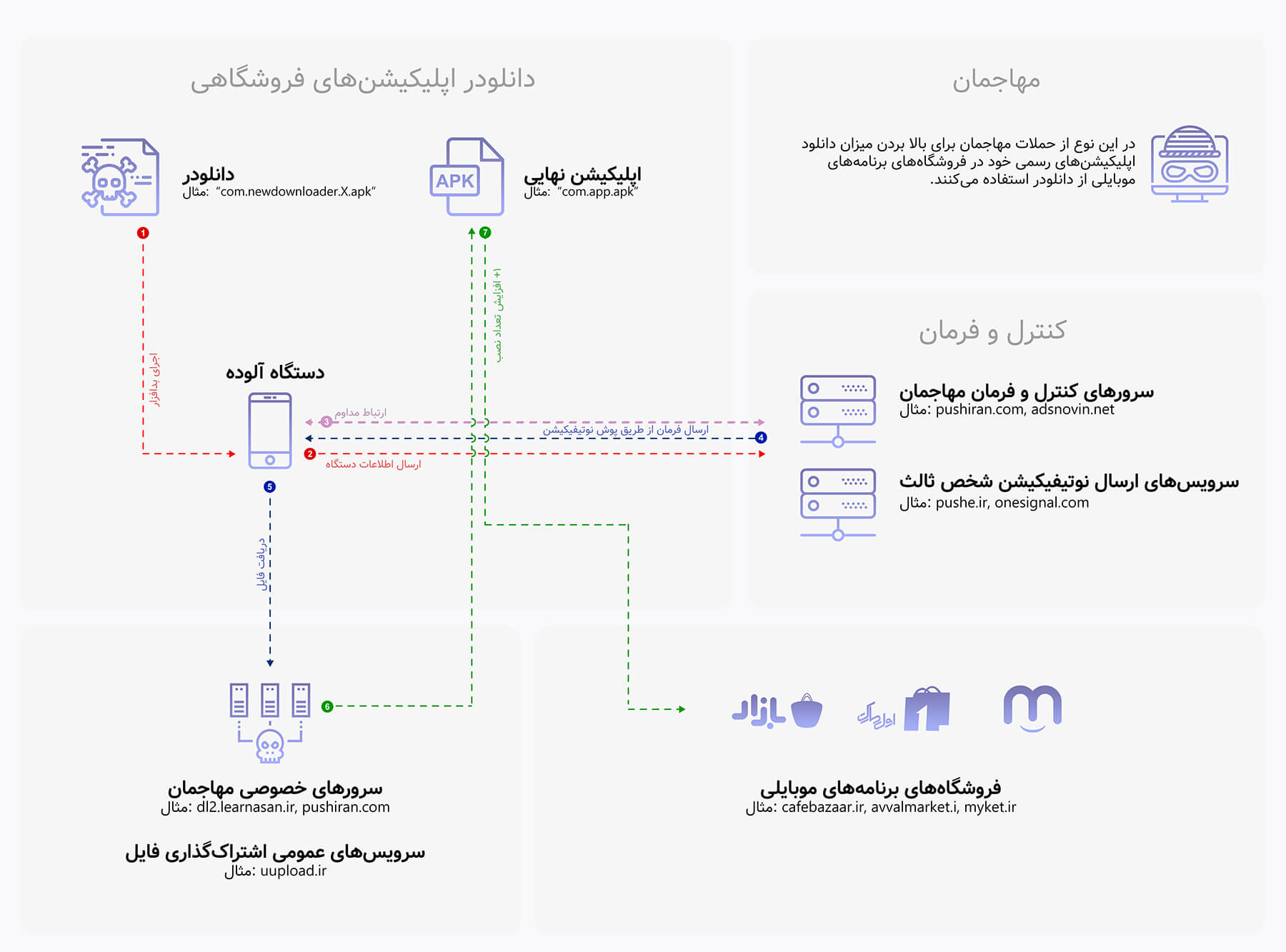

ما در بررسی فایلهای آلوده PushIran.DL، با دانلودرهایی مواجه شدیم که هدف اصلی از انتشار آنها، بالا بردن میزان تعداد کاربران استفادهکننده از اپهای منتشر شده در فروشگاههای برنامههای اندرویدی بوده است.

از آنجا که برخی از فروشگاههای برنامههای اندرویدی ـ مانند کافه بازار ـ میزان آمار نمایش داده شده برای «تعداد نصب برنامه» را براساس شمارش تعداد برنامههای نصب شده روی دستگاههای کاربران محاسبه میکنند، سازندگان این بدافزارها از این مساله برای بالا بردن تعداد کاربران خود سوءاستفاده میکنند.

همچنین این دانلودرها، مانند تمام فایلهای آلوده به PushIran.DL، اطلاعات دستگاههای اندرویدی کاربران را در سرویسهای ارسال نوتیفیکیشن ثبت میکنند.

تصویر ۹ بهصورت خلاصه سازوکار این نوع از دانلودرها را نشان میدهد. به عنوان مثال براساس کارکرد فایلهای دانلودر ir.gotoup.flashlight و com.newdownloader.ax_naghashi_zz_homayoun:

تصویر ۹- سازوکار دانلودرهای فروشگاهی PushIran.DL

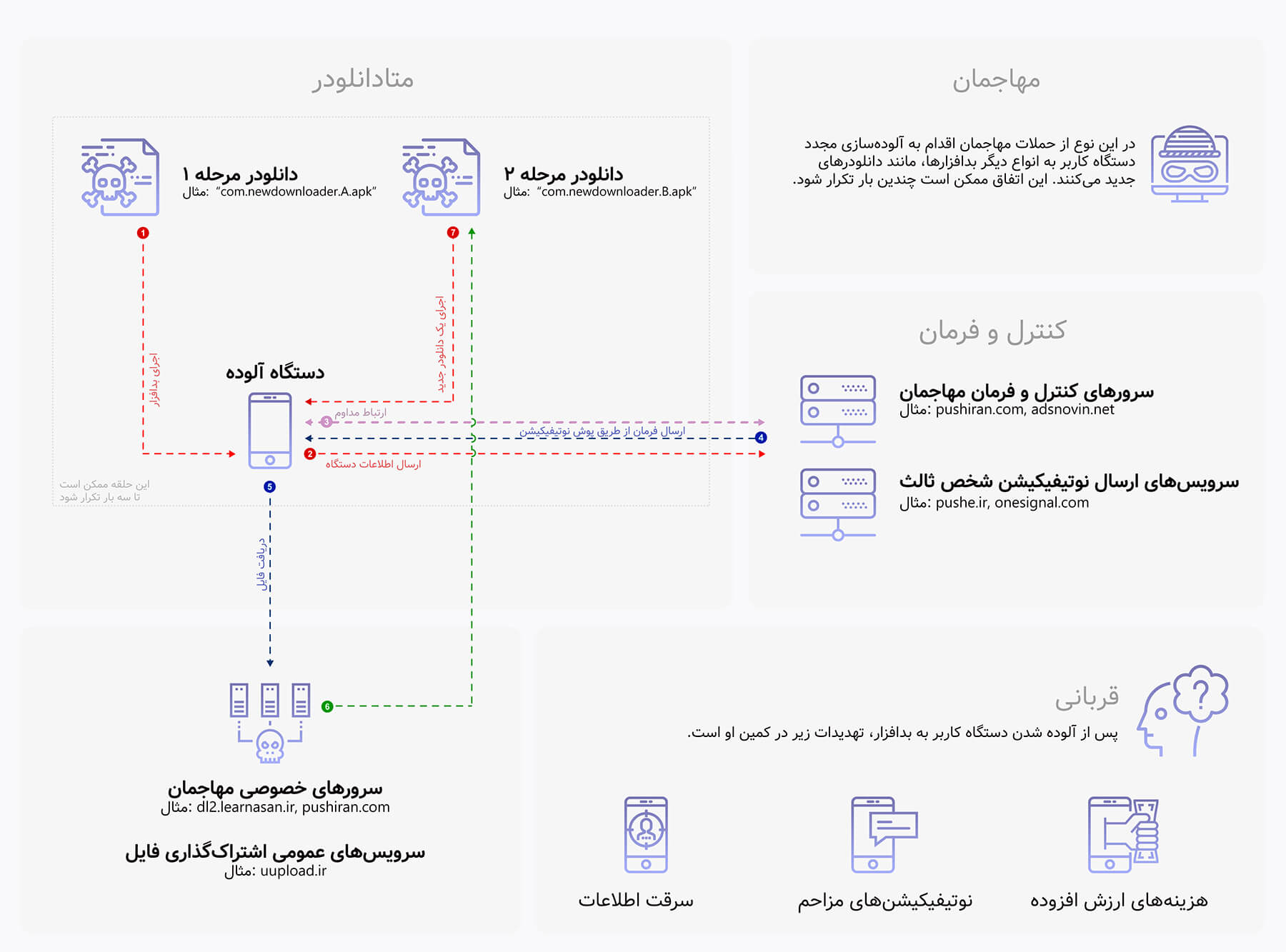

۳) متادانلودرهای PushIran.DL

نوع دیگر از فایلهای آلوده PushIran.DL، دانلودرهایی هستند که پس از آلودهسازی دستگاههای کاربران، یک دانلودر جدید را دریافت میکنند. این دانلودرها امکان نصب بدافزارهای متفاوت و جدیدتر را برای مهاجمان فراهم میسازند.

این موضوع شاید در نگاه نخست مقداری عجیب بهنظر برسد، اما پس از بررسیهای مختلف میتوان گفت که در حال حاضر هدف اصلی از انتشار این نوع از فایلها، صرفا ایجاد پایگاههای کاربری در سرویسهای پوش نوتیفیکیشن است که مشخصا مهاجمان از آن برای ارسال تبلیغات استفاده میکنند.

تصویر ۱۰ بهصورت خلاصه سازوکار این نوع از دانلودرها را نشان میدهد. به عنوان مثال براساس کارکرد فایلهای متادانلودر com.blod.taghziye و com.bestmaker.antipackage:

تصویر ۱۰- سازوکار متادانلودر PushIran.DL

۴) نوتیفیکیشنهای غیرمرتبط

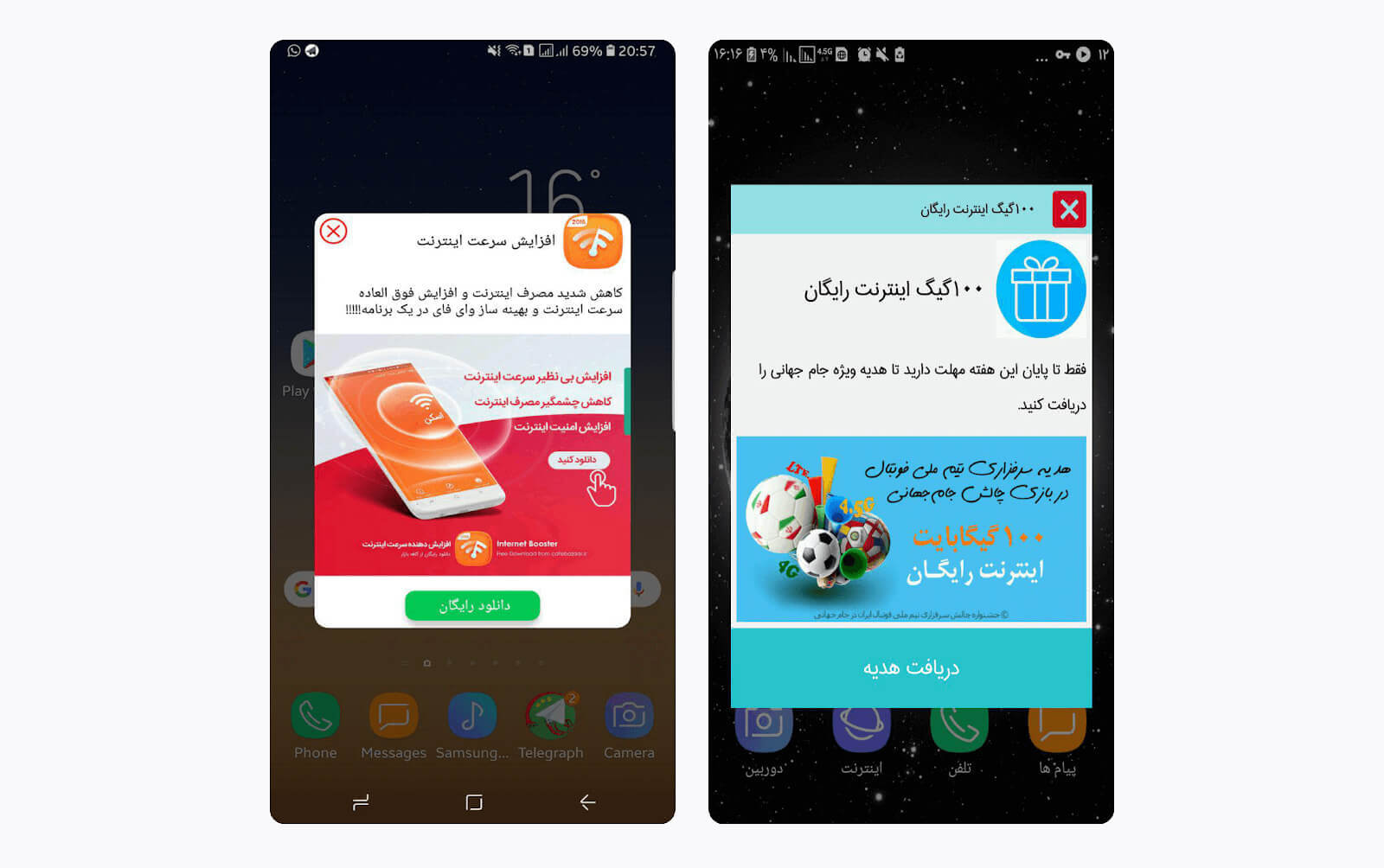

از دیگر موارد قابل توجه در مورد بدافزارهای PushIran.DL، نوتیفیکیشنهایی است که هیچ ارتباطی با کارکرد اپها و دستهبندی موضوعی آنها ندارند. برای مثال در تصویر ۱۱ به چند نمونه از این نوع نوتیفیکیشنها اشاره شده است.

تصویر ۱۱- نوتیفیکیشنهای غیرمرتبط با کارکرد برنامهها

مورد ۱: یک اپلیکیشن جعلی با آیکون برنامه سایفون و نام «فیلترشکن»، نوتیفیکیشنی با عنوان «بهروزرسانی ماشین حساب» را به کاربر ارسال کرده که در آن به «دانلود رایگان یک اپلیکیشن ماشین حساب» اشاره شده است. مورد ۲ و ۳: دو اپلیکیشن XoXo Girl Game و Hot Cartoon، مشابه اپلیکیشن جعلی سایفون، تبلیغی مشابه را برای کاربر ارسال کردهاند. مورد ۴: اپلیکیشن جعلی «مجموعه +18»، نوتیفیکیشنی با عنوان «دلت هوای کربلا کرده؟» را برای کاربر ارسال کرده که در آن به دانلود و نصب اپلیکیشن «زیارت عاشورای صوتی ویژه ماه رمضان» اشاره شده است.

۵) نوتیفیکیشنهای دیالوگی

یکی دیگر از انواع نوتیفیکیشنهای مزاحم نمایش داده شده توسط اپلیکیشنهای آلوده به PushIran.DL، پاپآپهایی هستند که اطلاعات مربوط به آنها از طریق سرویسهای پوش نوتیفیکیشن به دستگاههای آلوده ارسال میشوند. پاپآپها بهعنوان دیالوگهای تبلیغاتی در صفحه اصلی دستگاه کاربر ظاهر میشوند، بدون اینکه کاربر از منبع نمایش آن مطلع شود. تصویر ۱۲، دو نمونه از این تبلیغات را نشان میدهد.

تصویر ۱۲- پاپآپهای تبلیغاتی مزاحم

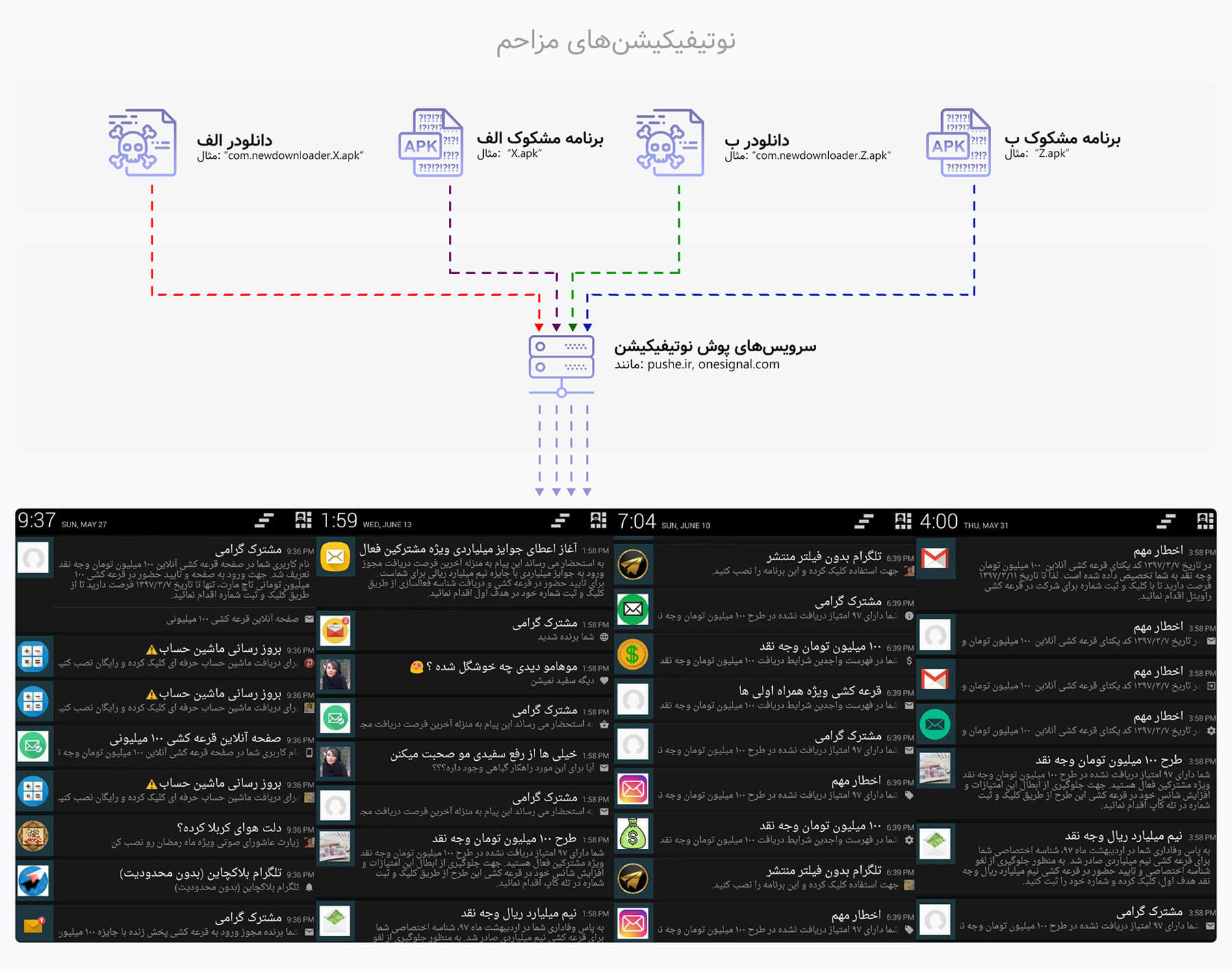

۶) بمباران نوتیفیکیشنی

در صورتی که دستگاه کاربر به یکی از دانلودرهای PushIran.DL آلوده شود، به مرور زمان برنامههای آلوده جدیدتر به او پیشنهاد داده میشوند که پس از نصب این برنامهها، عملا کاربر در ساعاتی از روز با بمباران نوتیفیکیشنی مواجه میشود؛ نوتیفیکیشنهای تبلیغاتی تکراری که توسط اپلیکیشنهای آلوده بهصورت مشترک نمایش داده میشوند. تصویر ۱۳، بخشی از این نوتیفیکیشنها را نشان میدهد.

تصویر ۱۳- نوتیفیکیشنهای مزاحم تبلیغاتی مربوط به برنامههای آلوده PushIran.DL

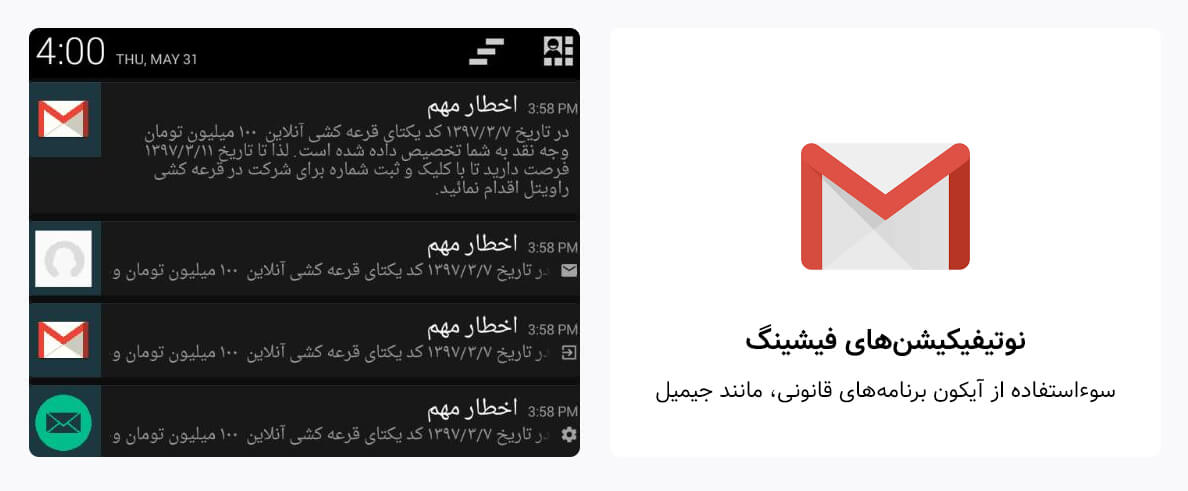

۷) نوتیفیکیشنهای فیشینگ

در بررسیهای دو ماهه روی بدافزارهای PushIran.DL، ما هیچ مورد مشخصی به عنوان فیشینگ حسابهای کاربری در شبکههای اجتماعی و... مشاهده نکردیم، اما معتقدیم این کار برای منتشرکنندگان این بدافزارها امکانپذیر است.

آنچه تا به امروز ثابت شده آن است که مهاجمان از آیکونهای برنامههای شناخته شده و معروف برای فریب کاربران سوءاستفاده میکنند و با تکیه به همین ترفند، به راحتی میتوانند با ارسال پیامهای جعلی، کاربران را به صفحات فیشینگ مختلف هدایت کنند. برای مثال تصویر ۱۴، سوءاستفاده آشکار سازندگان بدافزارهای PushIran.DL از آیکون اپلیکیشن جیمیل در نوتیفیکیشن ارسالی را نشان میدهد.

تصویر ۱۴- سوءاستفاده از آیکونهای دیگر برنامهها

شیوع سرویسهای پوش نوتیفیکیشن

در حال حاضر یکی از اصلیترین راههای ارتباطی اکثر توسعهدهندگان اپهای موبایلی با کاربران از طریق پوش نوتیفیکیشن و سرویسهای ارائهدهنده خدمات آن است؛ اما از آنجایی که هیچ کنترل و نظارت دقیقی درباره نحوه استفاده از پوش نوتیفیکیشن از سوی ارائهدهندگان این سرویسها وجود ندارد، سرویسهای پوش نوتیفیکیشن را میتوان یکی از مشکلات جدید و جدی کاربران تلفن همراه در ایران دانست. این نکته را هم باید بیان کرد که در حال حاضر مهاجمان با تکیه بر این سرویسها ـ که به عنوان یک راه کنترل از راه دور بدافزارهاست ـ از آنها سوءاستفاده میکنند.

سرویسهایی مانند MagnetAdServices.com، Adad.ir، OneSignal.com، Pushe.ir و... در حال حاضر از جمله مواردی محسوب میشوند که در بین توسعهدهندگان ایرانی بیشترین میزان کاربر را به خود اختصاص دادهاند.

براساس اطلاعات منتشر شده توسط وبسایت «رتبهنگار»۱۲، سرویس پوش نوتیفیکیشن pushe.ir ششمین وبسایت پربازدید براساس ترافیک شبکه اینترنت در ایران است. وبسایتی که در ماههای اخیر سرویسهای آنتیویروس نسبت به انتشار بدافزار و تبلیغات مزاحم توسط آن حساستر شدهاند و در صورتی که این روند ادامه پیدا کند، میتوان انتظار داشت که pushe.ir به عنوان یک ابزار و سرویس مخرب ایرانی، در لیست سیاه تمام آنتیویروسها و نرمافزارهای امنیتی قرار بگیرد.

جدول ۴- لیست وبسایتهای پربازدید براساس ترافیک شبکه اینترنت ایران

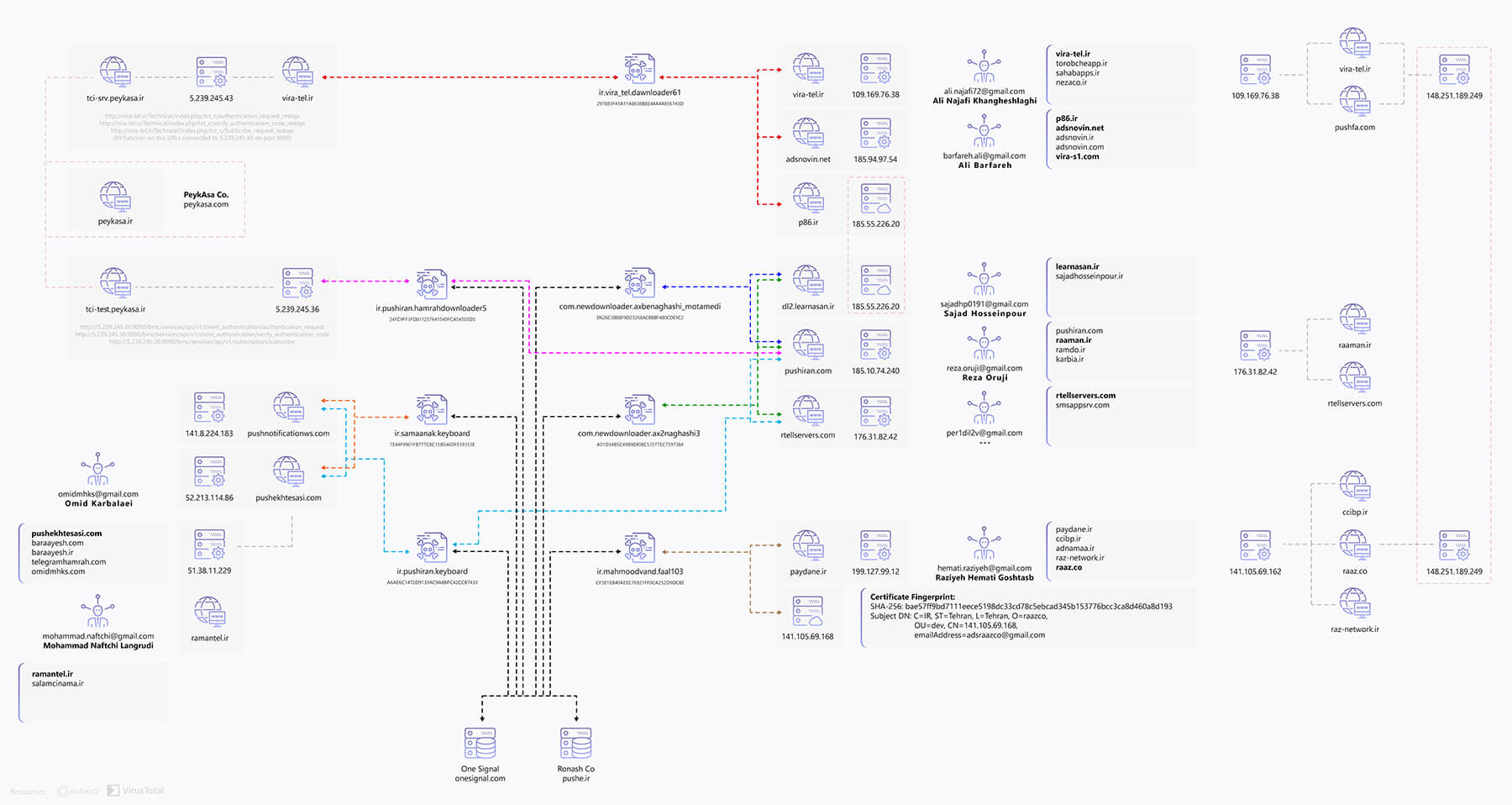

شبکه ارتباطات PushIran.DL

برای تکمیل اطلاعات مرتبط با منتشرکنندگان بدافزارهای خانواده PushIran.DL و شناخت کامل ساختار این باتنت تبلیغاتی، جزئیات ارتباطات و سوابق فعالیتهای تعدادی از بدافزارها مورد بررسی قرار گرفتند. نتایج این بررسی نشان میدهد که شرکتها و افراد منتشرکننده این بدافزارها، از نظر فنی و زیرساختی در بستر شبکه، با یکدیگر در ارتباط و تعامل هستند و در تسریع توزیع و گسترش این باتنت نقش دارند.

استفاده مشترک از سرورهای خصوصی اشتراکگذاری فایل بهعنوان محل ذخیرهسازی و انتشار فایلهای آلوده، واگذاری سرورهای مورد استفاده به افراد مرتبط با بدافزارهای PushIran.DL، محافظت از مشخصات ثبت کننده دامینها برای مخفی نگه داشتن هویت دارندگان دامینها، الگوی یکسان در ساختار کدهای مورد استفاده در بدافزارها و استفاده از سرویسهای ارسال نوتیفیکیشن از جمله موارد قابل توجهی هستند که در بررسی سوابق این بدافزارها به چشم میخورد و با کنار هم قرار دادن این اطلاعات، میتوان به ارتباطات این باتنت تبلیغاتی پی برد.

همچنین براساس مستندات بهدست آمده از ارتباطات سرورها و تحلیل بدافزارهای منتشر شده، سازندگان این بدافزارها در یک دوره محدود بهطور مستقیم با سرورهای شرکت پیکآسا۱۳ (ارائهدهنده خدمات پیامک و ارزش افزوده) ارتباط داشتهاند که در حال حاضر این ارتباط متوقف شده است.

به عنوان مثال بدافزارهایی مانند ir.pushiran.hamrahdownloader5 و ir.vira_tel.dawnloader61 که توسط دو توسعهدهنده متفاوت ایجاد شدهاند، بهصورت مشترک در یک دوره زمانی مشخص از دامنههای tci-test.peykasa.ir و tci-srv.peykasa.ir ـ که هر دو متعلق به وبسایت peykasa.ir هستند ـ برای ثبت اطلاعات مرتبط با خدمات ارزش افزوده مخابراتی مشترکان همراه اول، استفاده میکردند.

تصویر ۱۵، بخشی از ارتباطات کلی این بدافزارها در بستر شبکه را نشان میدهد.

تصویر ۱۵- ساختار ارتباطات شبکه برخی از بدافزارهای PushIran.DL ۱۴

نتیجهگیری

هر چند که باتنت PushIran.DL دارای ساختار پیچیدهای نیست، اما آن را میتوان بدافزار خطرناکی دانست که تاکنون به کاربران تلفنهای همراه در ایران میلیاردها تومان ضرر مالی وارد کرده است. علاوه بر این، PushIran.DL این اجازه را به خرابکاران سایبری میدهد (همچنین دولت و سازمانهای اطلاعاتی/امنیتی در ایران) که سیستم شنود گستردهای را علیه کاربران ایران راهاندازی کنند؛ ما در گذشته شاهد این دست همکاریها بین خرابکاران سایبری/هکرها با دولت و دستگاههای اطلاعاتی/امنیتی در کشور بودهایم.۱۵

از همین رو، ما پیشنهادهایی به شرکتهای فعال در زمینه تکنولوژی، سیاستگذاران، افراد فعال در سازمانهای مدنی و کاربران اینترنت داریم تا خطر خانواده بدافزاری PushIran.DL را به میزان چشمگیری کاهش دهند.

پیشنهادات ما به شرکتهای فعال در زمینه تکنولوژی و سیاستگذاران آن است که:

- روی فروشگاههای اپلیکیشنهای اندرویدی مانند کافه بازار و گوگل پلی فشار بیاورند تا این اپلیکیشنهای مخرب را هر چه زودتر حذف کنند. با توجه به عدم پاسخگویی و واکنش کند و دیر این فروشگاهها، یک اقدام هماهنگ در این زمینه لازم است.

- اطمینان حاصل کردن از بهروز شدن تمامی آنتیویروسهای موجود در بازار برای شناسایی PushIran.DL و بدافزارهای مشابه. هماکنون تنها چند نرمافزار آنتیویروس مانند کسپرسکی و آویرا خانواده بدافزاری PushIran.DL را شناسایی میکنند.

پیشنهادات ما به رسانههای خارج از ایران و جامعه مدنی این است که:

- افزایش آگاهی ایرانیان از طریق کانالهای مختلف مانند تلویزیون، رادیو، وبسایت و شبکههای اجتماعی. بسیاری از قربانیان اینگونه حملات از تاثیر و خطرات آنها آگاه نیستند و در برخی موارد از آلوده بودن دستگاه موبایلشان نیز با خبر نیستند.

پیشنهادات ما به کاربران اینترنت و تلفن همراه این است که:

- هیچ اپلیکیشن موبایلی را از فروشگاههای غیرمعتبر دانلود نکنند. کاربران باید قبل از دانلود و نصب یک اپلیکیشن، حتما بخش نظرات و توضیحات اپلیکیشن مورد نظرشان را بخوانند.

- از نصب یک آنتیویروس روی تلفن همراهشان اطمینان حاصل کنند و آن را همواره بهروز نگه دارند.

- تمام نوتیفیکیشنهایی را که دریافت میکنند بررسی و از درست بودن آنها اطمینان حاصل کنند. کاربران باید از توجه و واکنش به نوتیفیکیشنهای غیرعادی و مشکوک خودداری کنند.

شاخص سازش (IOCs):

- دامینها و آیپیها

hxxp[:]//pushiran[.]com

hxxp[:]//rtellservers[.]com

hxxp[:]//p86[.]ir

hxxp[:]//adsnovin[.]net

hxxp[:]//adsnovin[.]ir

hxxp[:]//adsnovin[.]com

hxxp[:]//vira-s1[.]com

hxxp[:]//vira-tel[.]ir

hxxp[:]//paydane[.]ir

hxxp[:]//ccibp[.]ir

hxxp[:]//adnamaa[.]ir

hxxp[:]//raz-network[.]ir

hxxp[:]//pushekhtesasi[.]com

hxxp[:]//pushnotificationws[.]com

hxxp[:]//vira-tel[.]ir

hxxp[:]//pushfa[.]com

141.8.224[.]183

52.213.114[.]86

51.38.11[.]229

141.105.69[.]168

199.127.99[.]12

141.105.69[.]162

148.251.189[.]249

176.31.82[.]42

185.55.226[.]20

185.94.97[.]54

109.169.76[.]38

- هش MD5 فایلهای APK

63FCC338838D74BB7DF69DB3A1257E95

7C64277C3789F8643A23C6F2DE1265CC

FC754F72EC99561C17446F3FE61EF88D

3B21A8984E47325A7274C823F9E15795

1DF44C6A6452668C0813671BB6170C83

3084499EB2259869CEF1898323B4633C

546FE5F8227E7CFE31EB5A0A8D39A4C3

DA944852A61C595D95F794BC9FFD1946

E4D53B9B0998B48C35231C4020683524

D7A2AEDE1ED47A934DED3DB62775794D

59C0422DA7D0776E10B45F7A7E20CD36

9889968AE891F7C9E054E09276C57C1C

361FAB76D83605361742E6B58D50F560

18C23582652139FF07CAAE7764E9DA31

18169A5CC491B295AE5AC61A303FC459

FE900050BFF44040CA509B32C6E10C3E

76053A8C9B4EE2AB1C41B754A3862347

5F4B7F3DCE45A7A44B07A7AEA58F80AC

18D8130484F071632694C523FA0F9A90

1D769A0E6A4562CB7D078D7DD2B03723

3C66581D947399CA5F2365DD357F0DF1

29FDED3CC6092C916934978D18CF10EE

CC9D85DFD31428C81B24C4AAA01DB6EC

80851BB4F58737E384151E574C8305AC

EE2B09F987236E7D5050102852B9FFED

108F3F5D48B8662AE819629AFAD96DD6

62E55A956D22CE58515DE7AF4B1F0A01

59DBA392C3E8481B4937A0B0F6DD03A0

5DE49A12C99784915D1C5AEFD15F0689

3BB95502918695657F05821490CB8FBF

6507B6D3EDEDE67CD7C3602679D99AC2

6F024D50B157795D75D7B4F4833D8D73

C7E2FD751B1D12807A7EE5C885A68FE2

9CD9F1B0477874C167B70423E9EFF58B

3676D0A702CF6E93978E3C098CCE81E3

297883F43A11A8638B8E44A4A856743D

5D89B9F1E1EABB7D17B8B0E73A13C189

3EC866A67CF5E595AC57BC77A35D31E5

C48F824ED91A9EACD10B1C60C133C8EE

0877FD18E41B95157A177F95748985D3

07B228D60FC49761FF0F688986D005B0

09FCA078BD4FF21450F1467A939E13E2

7E5F627965A898ABBA918A1AD4F04997

ADD2082A07BA09E233AB7729697F3BE9

04D887224BC3265CC7FE941FC7AE5CA7

0FA4456FFFA252BAB687422801149260

8130551AA4272472CD4D2176F8D9DC3A

00455ECD8906AE32CFCB21C0970B06FC

3757A65A4A495788FCB55A17673D4E7D

711848DBAA268A7E3C0266BC89CF2732

A0AE93B3EF88F53165CC3DE8EF9FDDBB

C9A528F2F1CB57B1E9453A70038487C4

DCDE4F634CF96192ED559B53B4030524

7D8684F8EDA27E12E53F891C429BC16E

819071C1946E44F0150A95A99053A73B

9C13ADE8D2A32A9341FE24429A2E82DD

2F87B2E5E0BE432E4F8B8A95C968BFFA

79806218963F1FE3697C4C2FB898F1C2

357379FC06DA3A4C97CDD10FB5B17F41

3B4FCBA6EA1C13C6B53DB74F3E52CD86

A045C341E46F8CC45E2D52F6C45D7ECE

8A61B42E6C8B76DF856D61325EF342FF

15D6ABB9D883773DDFBE470CB97AF070

B2821BE51DB20CDD225B392B60264358

FD8B62C5D21564A1F7B9E0B322CE027A

34362890337346596EA27A1C60BAA15D

F17183E5786C4764F444B9FBD683FAB9

D626C3B88F9D23268ACBBBF480CDE9C2

33C52133CB754A8CC1687C62696F6484

A41266DB0D25C3F337E970BF4220B4EB

950A629D833FC267C043E57F2B418B3D

24FC9FF3FD811257641540FCA54503D3

7C73A00E4D809463A5B2A5080A18300A

CC41F3D8DFB5C02689DEDB014AE34F1E

AB704284032127DADCAD365AE7B09A00

566EA625666C852674D43BF3E9622E6D

5EA2A70BE79F4717926DB41E9E865577

7C3736B4E297497EF623FF16F39844AD

A64128C49FCFD631DC586269FE50B2B3

E3D2A86300AA8F0D6819EFAC894AF382

D848C4B2925FE2A84D32BA4E02B5C54E

1A66FB4717345ADD364E116F7868F1FC

AE42855522F4CF84D1E4AE07BBC71ACF

0507446D922636B225E9757EB7740225

2D794E8FA37A3F1E3A905C1FE4CF9972

6E5FCDAE6541748C47AE8D788B47CF01

EB9CBBF7220E5EEDD16774D126DA84B0

73F129486D461305D7C28759990F09C3

7FC10BB84206FD034641963B371FF32A

CF3E1EB40AEEC76921FF0CA252D9DCBE

199833A3C725009C21BC4EDE2545767A

492751DB732EDB95985E780F72C4F417

4D8B2B0B67A16363B1A13B00D767126A

D86FCE725A15C62E9422A37D5877C04A

05539EBD4B1DE3544BC06A18287BF283

D183E556CC7C412F57F595A0EF6323D4

3DB23780988F00FF8AD594F6D039624A

ED8CC993D182C843B45B85E5F4E33F08

C63813F981D15C2B4F3D95DFEB757916

B4735D9F93AA5CD5B3A8BC4A555BDA2B

2CC3774798FF28A8D011BEE9B79AE0AD

C9730594A846F5C168D4ECC0C438ACCB

1EC2936D846A6D3A2C3FF4E25D2D247D

96A843E6C5928421038512FF35EE4EEC

21C87A3227B66CB6F6DABE7B20FE48FD

C72ABA6E5A60F940CEB8B9F04C7D9CE9

1E9A104ADC3632F5CBF084463DCBF0F7

4905BF90DF6E090C0EE3F98126FECF8C

E4136054DBC171F1218A9C54FBA06A9B

75CCBD5BB01F74F3354E2D0AD84596AB

4B979BECAD227F38EB11D1DD40F2C368

4B21A4E94C7B6A684DD18CB8B7A9E5B5

63BCC3B576E96A7B32DA2705E16F005B

F95079081FEE1C7930DB5336FB476661

54DDB4B2A30C818D91AD01CF34570C3E

A427693D6BD83F6DA2CD8A15F44339DF

85DC52F4EC558A28B8C09D75C4866188

BEF227710F9BDF2AB0D5BC8755393092

8170DA762292A850E378DE048A9B1458

5B8574D26CD5F642ABB0B7FC47E50E79

6435B46852BDBF0B028ECC7646D8C1C3

8A96B9AAE07A5B7D7232797594D64E72

9997568DE8F738B899F0D44AD674D1C8

70B069785D21527DE46358431AEBE564

7D9DD118AA9D8B3DEC31C104438DA959

04B2A0FB8350AF0E367829441291F5B3

A5419DFF5FA4E454BEF5C6DB0B54F7D7

7388B6771E5A4472D7EF365627F48AAA

9D05A3D8F906F0DDA4E51602F7C6F19C

990FD5D3DBCB96DA40885E795592AFAE

81B73BC100361702222313686D7B867C

607322960E238ED7012E291DEFF06044

671300D228F1F5783805E4E11A6583E8

21A2BF1488C6E573DD6C925DA04CD826

112B2DE466BCFCB1EA4FF60EBA96E8EC

DE58F4AC23E20812B8A6BFE95EB3F87E

A9900818146E1905AED6EC4E4BAA6FF4

7F2AFC17AB5C2D9C73203CB275524EA6

B389A3346BE44A94751226995FA57AEF

A4FEEC80651C38F044C5212FD25E7015

98DE5A776DC4B24841EF870DADA3E5A8

45B2C9BCBBB4D4355ADC0579BA96E62A

10E2172C2FF8DF4F45CF72577D53489A

DA16E98E26F49B7905E417F22B84573F

D87A3BDAD1BCCC6693B5D15509F5753E

C27275F27B7BD16836F647A5222463EC

60B2B3B8D47C2060CBBFB2B242634F31

127F3EB9E465DEF9A881B39254D305CC

DCD2CDC4868DB9600BD6BE120742D101

3A1C2547A4681BFE447513357DA95995

3E13CC6B144247DCA5AD19D1FB66927B

33AE99DC1B44362397FCF5BB03D6F6C8

5C681DDA1C83F2BC69B6243B446CD7C7

582DB6FFF5AF363744EE4F0A0283F4F4

95A6D21589F9E1F0AFC6AE620363239E

DDF720428B1559D19AAC245443F0E860

A01D34B5C49B9890BC53577EC7597384

C2B3666FFF5427D6C728AACF23A35A36

BB8D2457077AF4CA6607FC7E5C56C806

F66F133434266EC740570A3AF94F3C24

BF10CFA7F8CF3C2D44C138AD0938BBA7

A3AC33C3C07ED71844E3283735055470

2FE54067FE8440C5F735661B3D3A26A1

A8A2DD036FC99E4406BDD52C6E2AFC2B

389051826AF93E382F639AC456C081DE

9B0435FC04689A1564D5FABAFA7D9FC5

148E7B7B94E317F4A7872BA3895DEBD3

A0143FAC861D905DAAA004444840F4E7

89B197AE0F474837343BED55CAA078D9

2E9FA8980B2C2413C32D2D7B99329BBA

4D1DF6179570CE3A2C8B6DE9D29FF052

EADEBCEE5635B9F7DC8BA18753A338D0

9C8230ADFFD2192D04B65A20F8A83B1D

89EE2394E135522C89439EEC5071FA1F

DE55823D0CF249B0B4CC43A2E9618FC7

AF93809C505D95D1AEF166F645DC0A14

603DC11FF3BB9315033858ECAE8554BF

D2E9162ED98E62E3279936506C21461C

DEA0CB1052D9E8CFB9FF023E35369E0A

A2F1AACEEF10FEF6D80D1B3E3D44FCC6

100C846EE07428A3E0A12DA75A285116

DA56FB59B5AB3D2A41CDFAC6D8898585

C366A0A99C1A2AFFE38194E30CF25C26

E854D0E5A7F7B9FAA47C0F36B261DCA7

A38452254CA750154E402804A41ACD5B

63503A0886D06F728AB6B74C93BA4481

83493EE9FD85AC46E0FD93FCE8AD4DD1

BB9042D360084A175E4718C50066DEF5

AC74BF3DEF39B8F8D9234665631620F9

5ACA3B824A2D43179903C90C37072A42

DDE46695E72F7654B695E4EF929DD556

7B5A230D549E3CE64655D0EEFBA72459

EC6CEDD89229648CC0319CE6B8712664

FBE5353F17F05854242E73EEC7D2AC1C

54EA86FC2E5F0787DE4AF478AB2E5504

1623DFA5C5D9786359974D359D7C9D8E

6369A81D283BEA485D57768C4190048A

0BF8E07C62CCC5C06C5ECA3F40E5C350

CB35C962AE76B5C825761F5621FFA33F

5EC257CEF919237E6079247F59C09727

3BFFA1C45E9C8918FE7EFD9F5A900A1F

3AE443BA02264D546E39558F76A6FFCA

A5B81672F5BE5AEAA98F03FCDFF58FC0

BABE31C7B97D67A2D10B26C8FB0B90EF

BC43EBA23B72928FA1BEF700BBB673B6

6F3E01C3CF32BF3161D6F00EBC605119

11D4939B518CC6847903181298FEAF3E

96CD61A12D303C2ED2F90FD61F448736

833181700A843509463D70294530FBF5

5FB4B394F619A405878E5F9DEB91F7E5

701E838387470E269FFA46A0CBC5EE9B

92EDC588244FAB6591C34985141D335B

D004D6061A71B371E06FD35614DD623C

E60ABFBA937606CB0FAB6D8223698886

7E44F9961FB777C8C15B546DFE59353E

78905C41D0C2BE1638AF42DE27B4EBC7

137C774F594931875EF5128ED1F22B61

6997E643AAC72B6B5FC6C67E164F6780

5981A50EFEEBC3C18C60E6DBB7E98650

- لیست PDF اسامی فایلهای جمعآوری شده

پانویس

۱) Command & Control

۲) ویروستوتال، “ir.byd.fastdiviceandro”. آخرین دسترسی ۲۷ تیر ۱۳۹۷. https://s.certfa.com/dFos6X

ویروستوتال، “com.sm.antivirus”. آخرین دسترسی ۲۷ تیر ۱۳۹۷. https://s.certfa.com/pUI2hj

ویروستوتال، “ir.vira_tel.dawnloader61”. آخرین دسترسی ۲۷ تیر ۱۳۹۷. https://s.certfa.com/HmHvm9

ویروستوتال، “com.am.speed”. آخرین دسترسی ۲۷ تیر ۱۳۹۷. https://s.certfa.com/WpYT8q

ویروستوتال، “ir.mf.antivirusm”. آخرین دسترسی ۲۷ تیر ۱۳۹۷. https://s.certfa.com/TKsFzc

۳) وبسایت رسمی شرکت پویا ارتباطات رامان. آخرین دسترسی در ۸ مرداد ۱۳۹۷. http://raaman.ir

۴) روزنامه رسمی کشور (۱۳۹۶)، شرکت پویا ارتباطات رامان. آخرین دسترسی در ۲۷ تیر ۱۳۹۷.

https://s.certfa.com/w7ekfs و https://s.certfa.com/wTm3wp و https://s.certfa.com/rI9a7W

۵) وبسایت رسمی شرکت راز گستران اندیشه فرتاک. آخرین دسترسی در ۸ مرداد ۱۳۹۷. http://raaz.co

۶) روزنامه رسمی کشور (۱۳۹۶)، شرکت راز گستران اندیشه فرتاک. آخرین دسترسی در ۸ مرداد ۱۳۹۷. https://s.certfa.com/vZpSpW

۷) کافه بازار، «ضد ویروس». آخرین دسترسی ۸ مرداد ۱۳۹۷. https://s.certfa.com/KztV5g

کافه بازار، «Samaanak Smart Keyboard». آخرین دسترسی ۸ مرداد ۱۳۹۷. https://s.certfa.com/XUEBV5

کافه بازار، «زودشارژ (شارژ سریع باطری)». آخرین دسترسی ۸ مرداد ۱۳۹۷. https://s.certfa.com/WmBm4e

کافه بازار، «Advanced Antivirus». آخرین دسترسی ۸ مرداد ۱۳۹۷. https://s.certfa.com/PmLD8X

۸) پروفایل آریا توسعه در گوگل پلی. آخرین دسترسی در ۸ مرداد ۱۳۹۷. https://s.certfa.com/LLwYmD

۹) پروفایل تغییر نام پیدا کرده علی معتمدی در گوگل پلی. آخرین دسترسی در ۸ مرداد ۱۳۹۷. https://s.certfa.com/TvYsGV

۱۰) گوگل پلی، «آریاگرام ضد فیلتر و حالت روح (فوق پیشرفته)». آخرین دسترسی ۱۶ تیر ۱۳۹۷. https://s.certfa.com/R4eeRK

گوگل پلی، «بهینه ساز باتری هوشمند»آخرین دسترسی ۸ مرداد ۱۳۹۷. https://s.certfa.com/APceTq

۱۱) این سه دستهبندی به صورت زیر تعریف شدهاند:

- مخرب: این دسته از اپلیکیشنها حاوی دانلودرهای مخرب هستند.

- برنامه جعلی: این اپلیکیشنها آنچه که ادعا میکنند نیستند و مشکوک به داشتن بدافزار هستند.

- مشکوک: هر چند که بدافزاری در این اپلیکیشنها پیدا نشده است، اما آنها توسط توسعهدهندگان اپلیکیشنهای دیگر PushIran.DL ایجاد شدهاند.

۱۲) رتبهنگار، ۱۰ وبسایت برتر در ایران. آخرین دسترسی در ۱۶ اسفند ۱۳۹۶. https://s.certfa.com/hAZRMW

۱۳) وبسایت پیکآسا. آخرین دسترسی در ۳ مرداد ۱۳۹۷. https://peykasa.ir و https://peykasa.com

۱۴) فایل کیفیت بالای تصویر ۱۵ در اینجا در دسترس است: https://s.certfa.com/6v3ioZ

۱۵) دویچهوله فارسی، «ارتش سایبری سپاه پاسداران یا هکرهای اجارهای». آخرین تاریخ دسترسی در ۳ مرداد ۱۳۹۷. https://s.certfa.com/9jN3HJ